钓鱼邮件测试平台搭建Gophish+EwoMail+DKIM

本文采用CentOS7搭建钓鱼邮件测试,本人采用Gophish作为钓鱼邮件测试平台,采用EwoMail搭建邮件服务器,申请域名进行绑定,并配置SPF+DKIM提升邮件评级可信度。

#0x00 简介

本文采用CentOS7搭建钓鱼邮件测试,本人采用Gophish作为钓鱼邮件测试平台,采用EwoMail搭建邮件服务器,申请域名进行绑定,并配置SPF+DKIM提升邮件评级可信度。

#0x01 安装Gophish

通过docker部署gophish

首先安装docker环境:

yum install docker -y

systemctl start docker

docker拉取环境并启动

docker pull gophish/gophish

docker run -it -d --rm --name gophish -p 55533:3333 -p 55534:80 -p 55535:8080 gophish/gophish

此处55533是docker中端口3333映射到本机的55533,按照自己情况进行修改调整即可

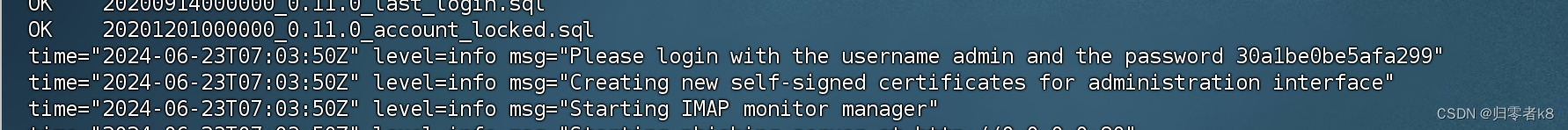

查看安装密码:docker logs gophish

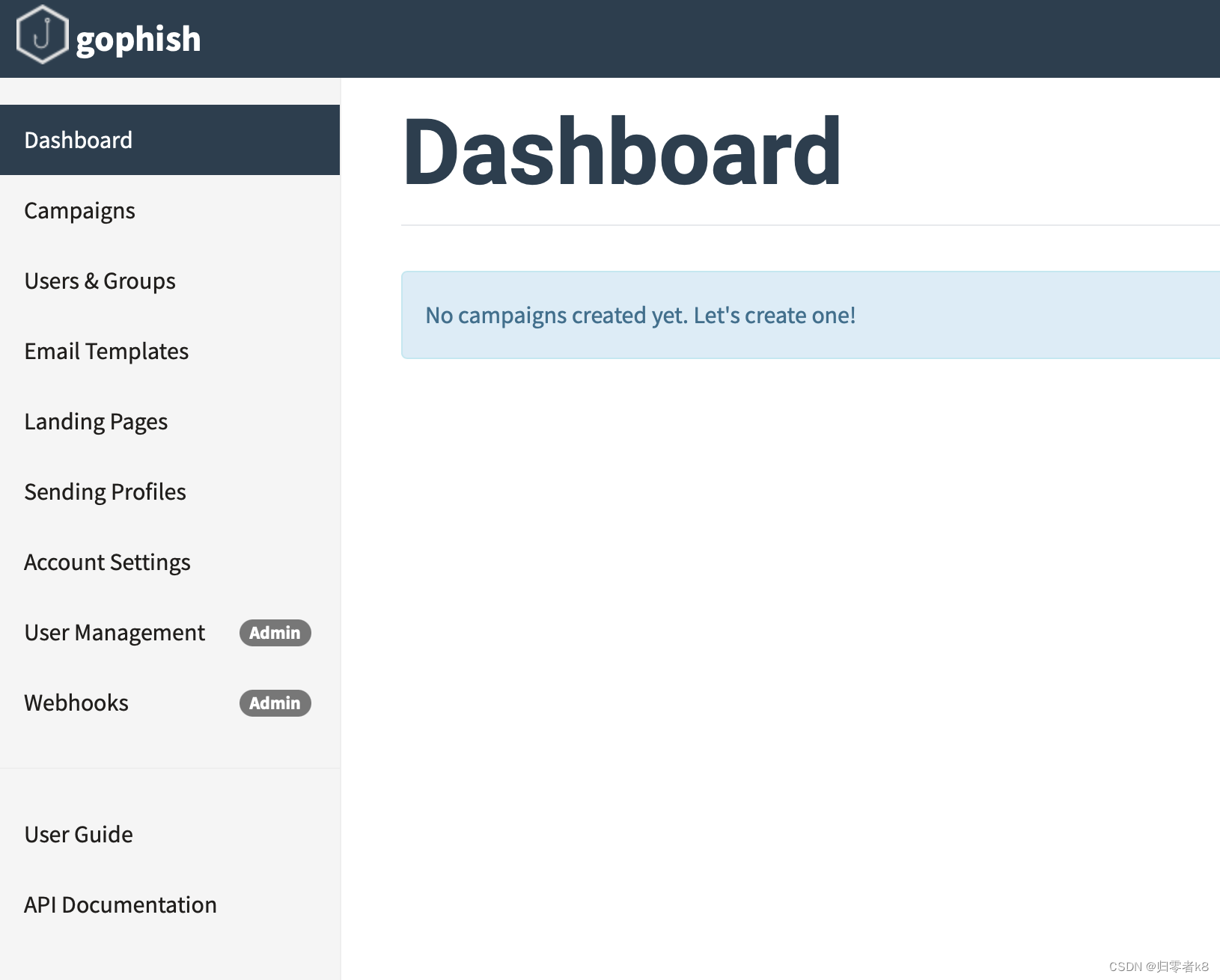

访问https://ip:55533,输入账号密码可以打开页面

#0x02 注册域名

可以在阿里云、腾讯云注册域名,选取一个例如adminxxxx.xyz等域名,一般第一年7块钱,测试用完全够用,注册域名用于后续SPF+DKIM的配置。

#0x03 安装EwoMail

配置内部通信,修改host文件

# 修改文件

vi /etc/hosts

# 填入

127.0.0.1 mail.xxx.com smtp.xxx.com imap.xxx.com

git clone https://gitee.com/laowu5/EwoMail.git

chmod -R 777 EwoMail

cd /EwoMail/install

sh ./start.sh xxx.com

这里xxx.com是注册的域名,用于绑定域名信息

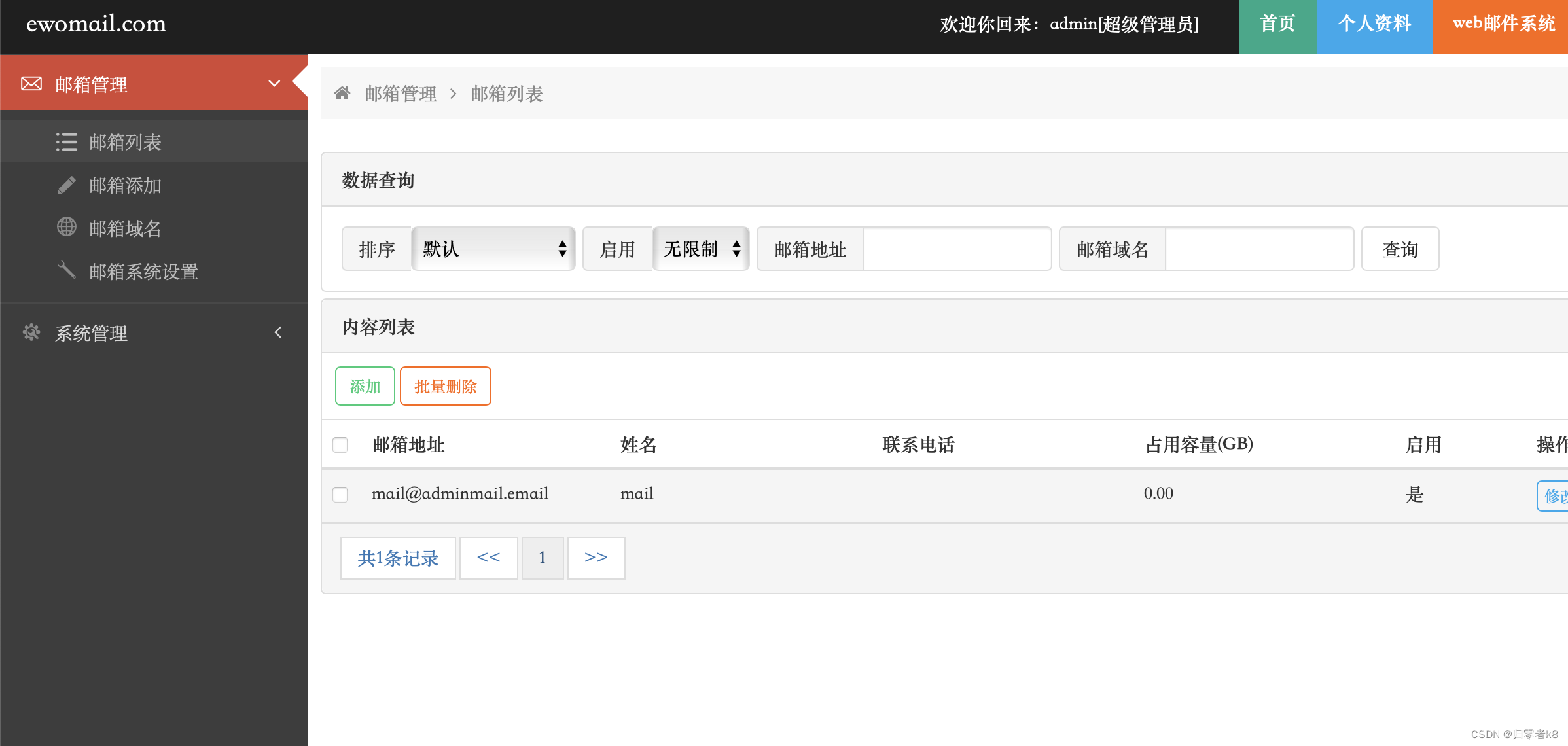

登录管理台页面:https://IP:7010,默认账号admin,密码ewomail123

web邮件系统页面:https://ip:7000

在这里我们登录管理台,创建一下mail名称的邮件

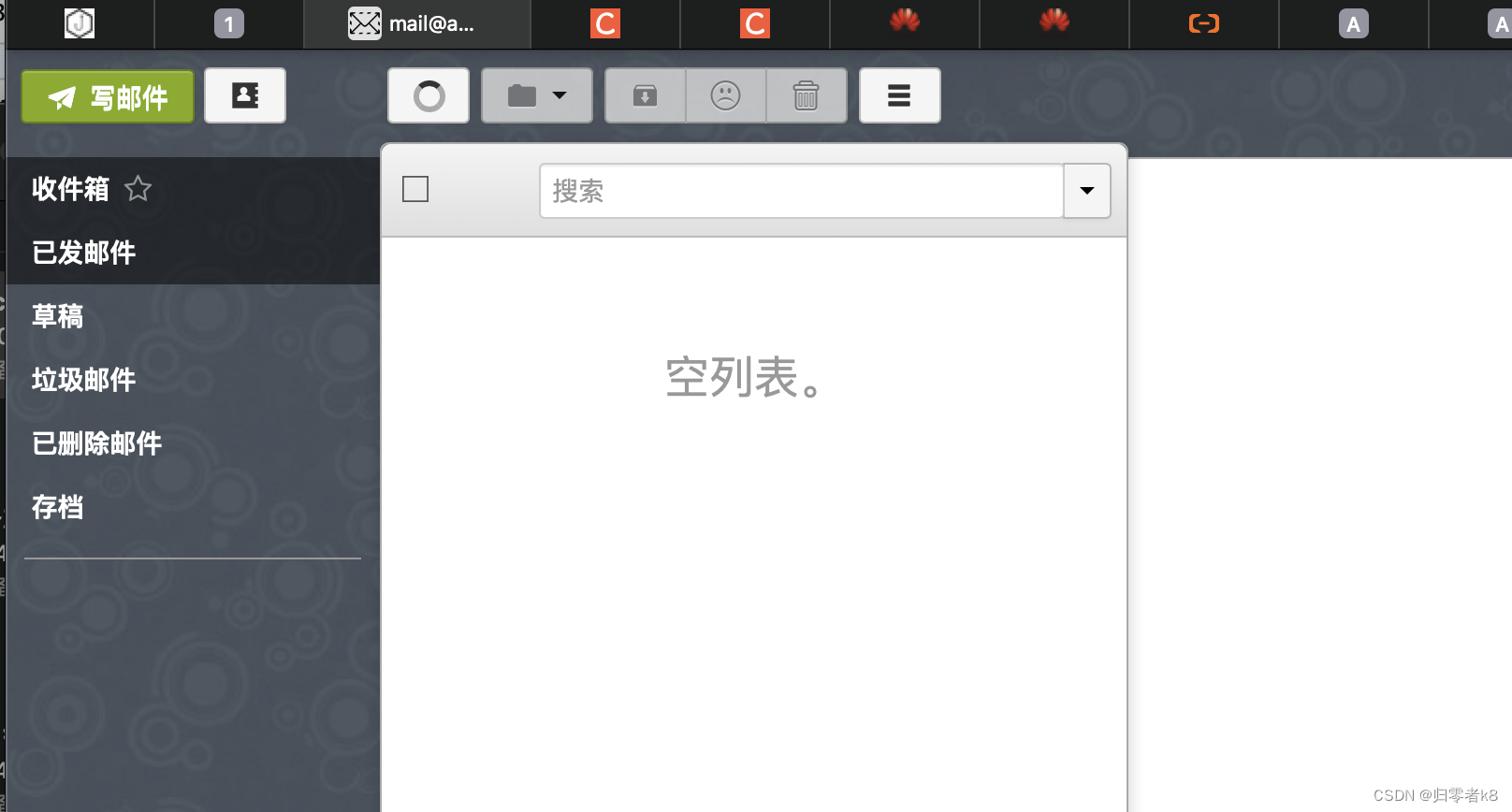

登录邮件web界面,通过刚刚登录的mail,就可以发送邮件了

#0x04 配置域名DKIM

配置邮箱域名解析,SPF,DKIM可以验证邮件的发送来源,可以很大提高邮件的发送到达率;

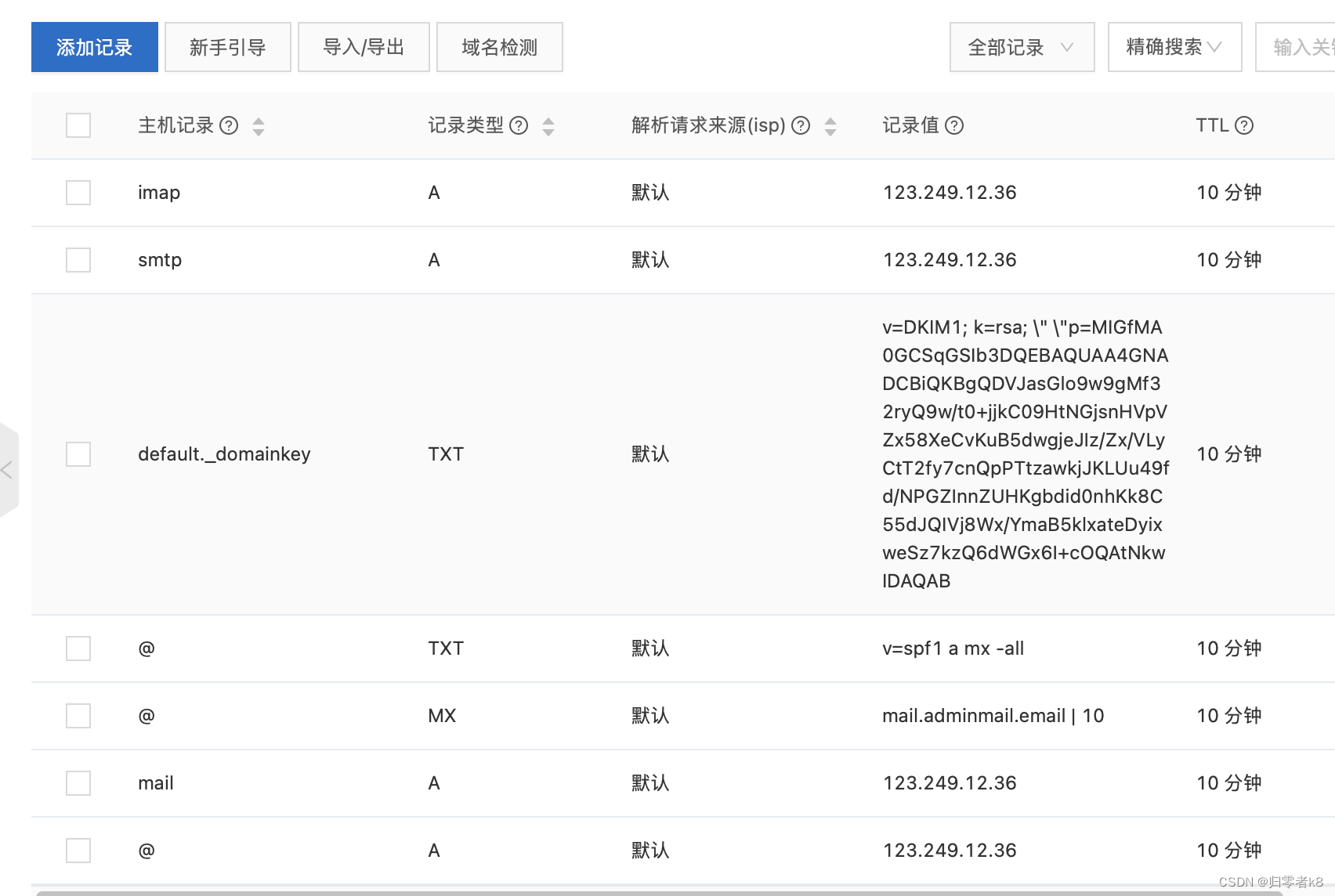

在购买的域名中,添加A解析、MX解析、TXT的SPF解析如下

A记录@ x.x.x.x

A记录mail x.x.x.x,smtp、imap解析

MX解析mail.adminmail.email

TXT的SPF解析@ v=spf1 a mx -all

配置DKIM证书,现在服务器生成证书

安装OpenDKIM:yum install opendkim

配置OpenDKIM:vi /etc/opendkim.conf

AutoRestart Yes

AutoRestartRate 10/1h

LogWhy Yes

Syslog Yes

SyslogSuccess Yes

Mode sv

Canonicalization relaxed/simple

ExternalIgnoreList refile:/etc/opendkim/TrustedHosts

InternalHosts refile:/etc/opendkim/TrustedHosts

KeyTable refile:/etc/opendkim/KeyTable

SigningTable refile:/etc/opendkim/SigningTable

SignatureAlgorithm rsa-sha256

Socket inet:8891@localhost

PidFile /var/run/opendkim/opendkim.pid

UMask 022

UserID opendkim:opendkim

TemporaryDirectory /var/tmp

生成公钥和私钥,后面的mydomain.com都要替换成你的域名

mkdir /etc/opendkim/keys/adminmail.email

opendkim-genkey -D /etc/opendkim/keys/adminmail.email/ -d adminmail.email -s default

chown -R opendkim: /etc/opendkim/keys/adminmail.email

mv /etc/opendkim/keys/adminmail.email/default.private /etc/opendkim/keys/adminmail.email/default把mydomain.com添加到vi /etc/opendkim/KeyTable

default._domainkey.xxxxx.com mydomain.com:default:/etc/opendkim/keys/xxxxx.com/default

#########################################################

接下来修改/etc/opendkim/SigningTable并添加如下记录

*@xxxxx.com default._domainkey.xxxxx.com#########################################################

添加信任主机到vi /etc/opendkim/TrustedHosts

127.0.0.1

xxxx.com

host.xxxx.com

#########################################################

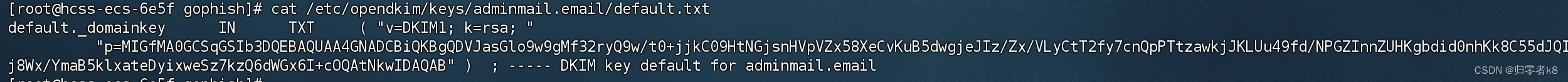

查看证书:cat /etc/opendkim/keys/xxxxxx.com/default.txt

添加到TXT域名解析中:主机名:default._domainkey

#0x05 配置Gophish联动

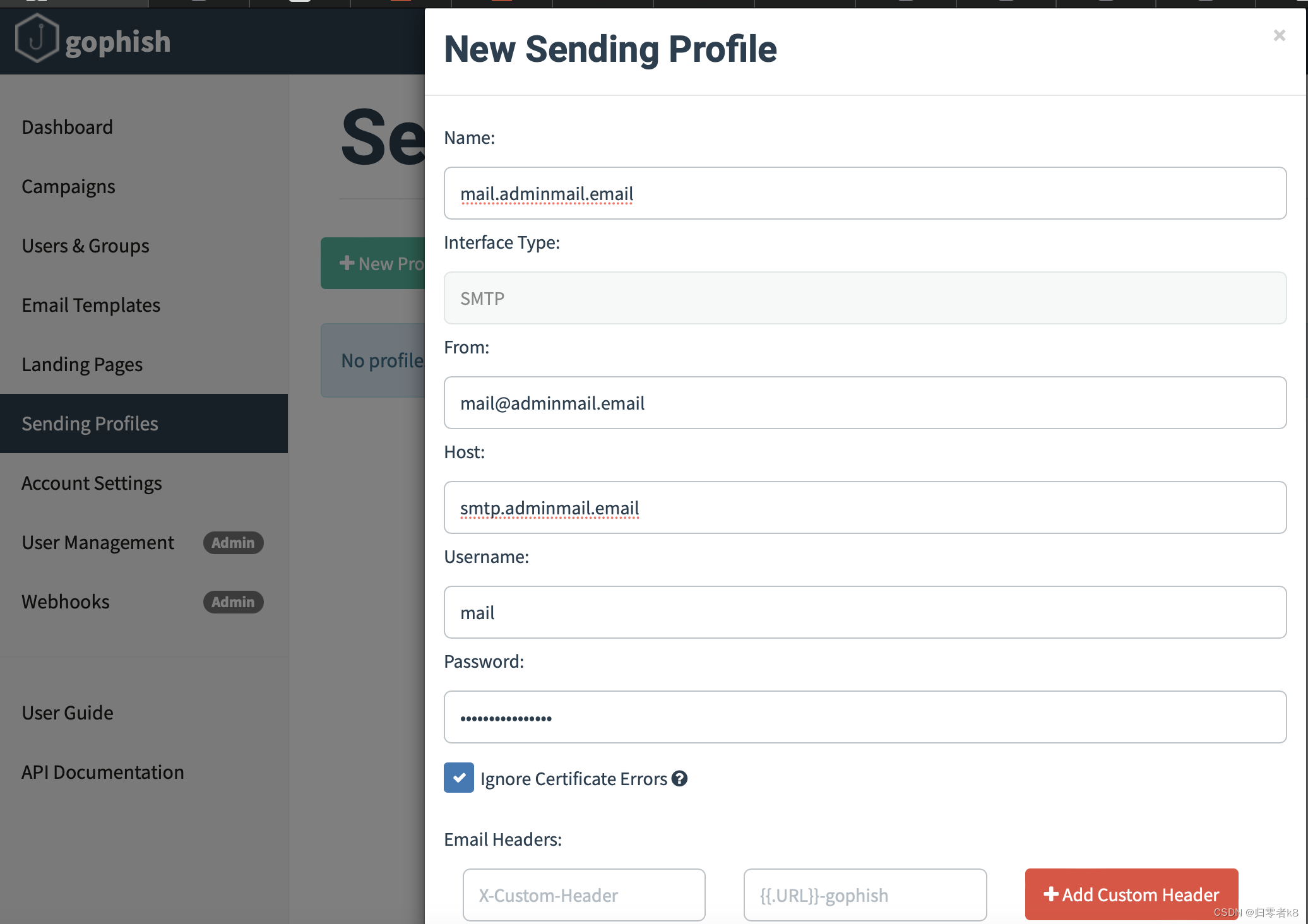

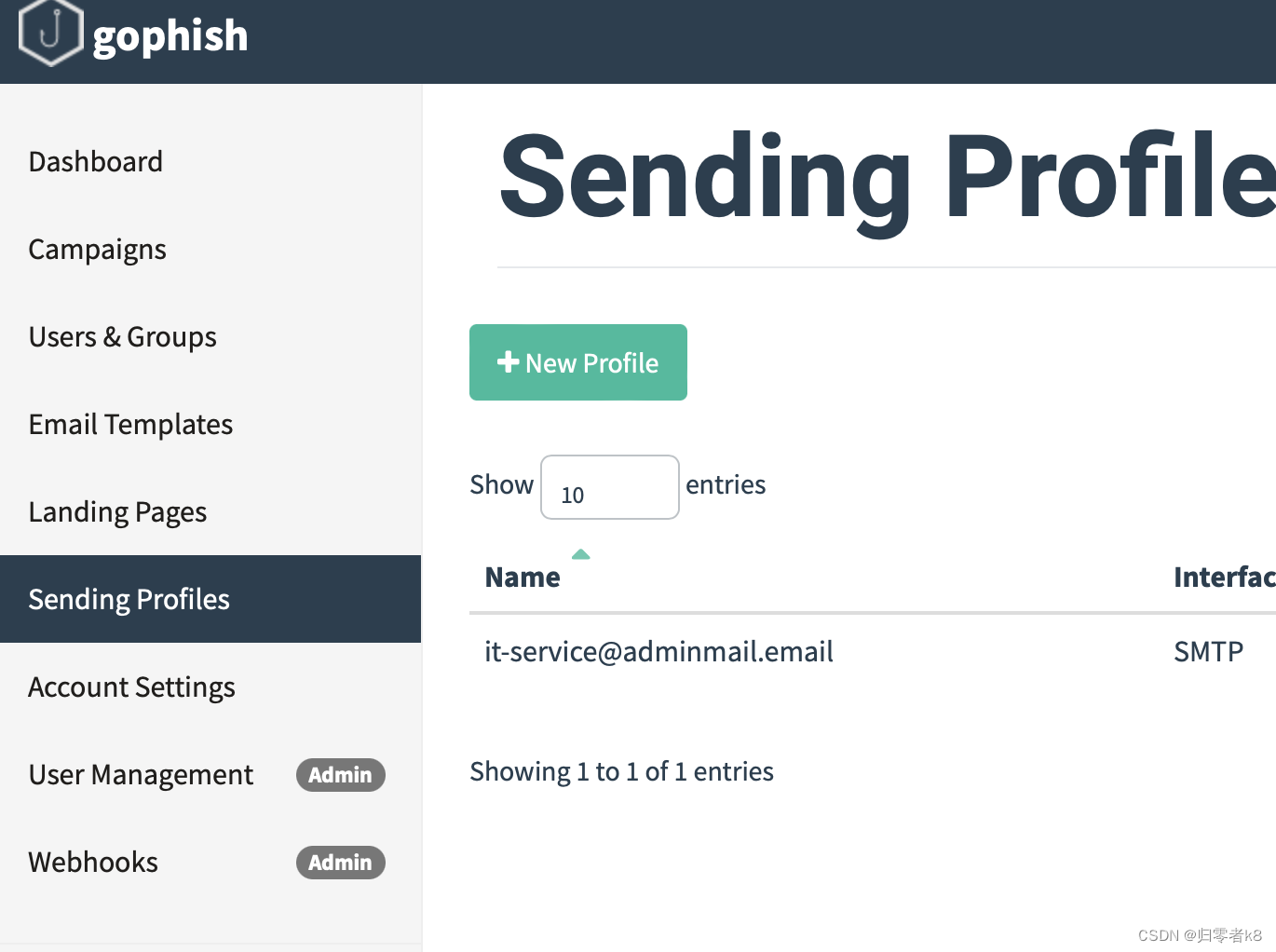

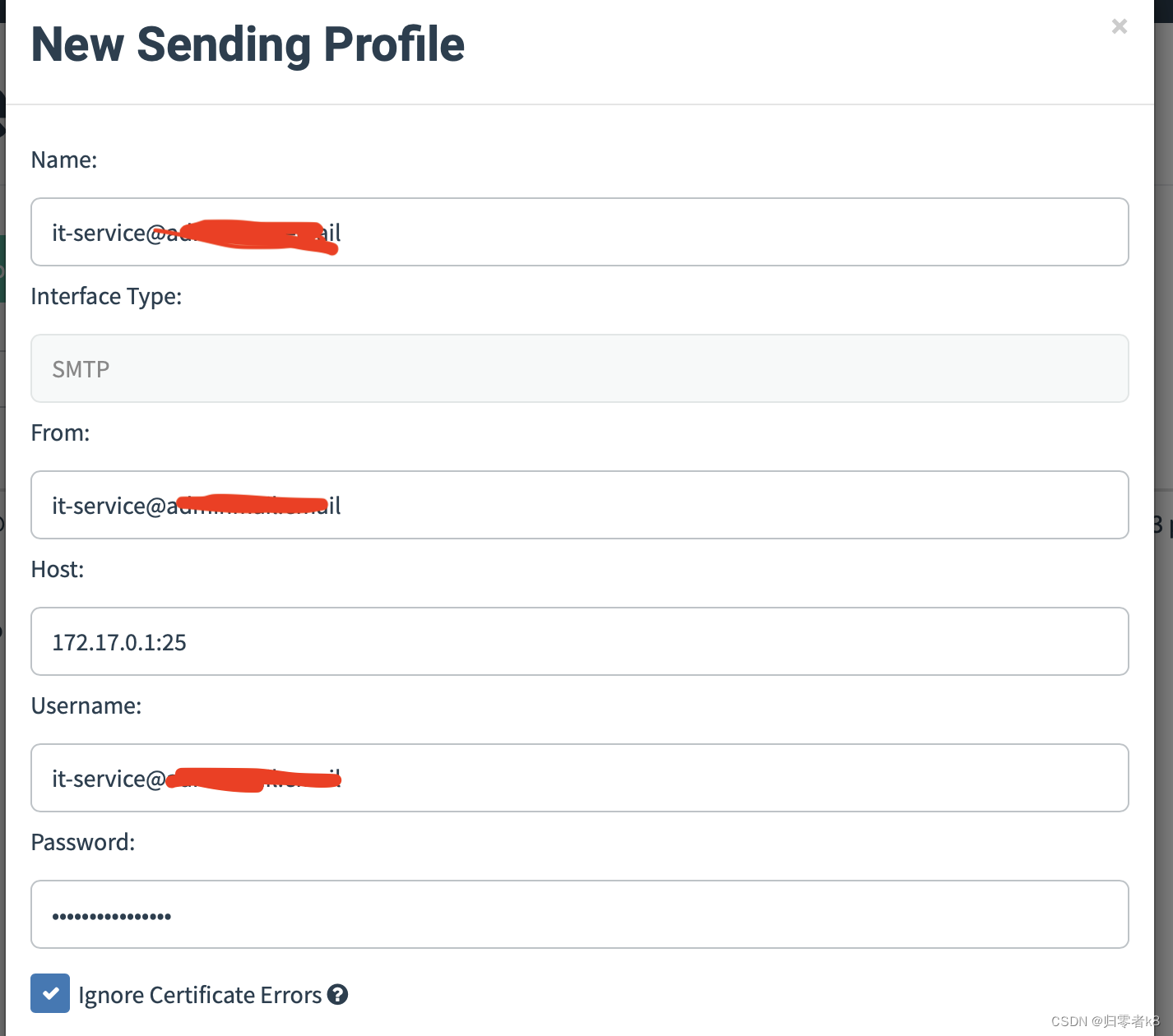

登录gophish管理台,在sending profiles配置发送服务器和账号,添加创建的mail账号

配置邮件服务器

新建配置文件,填写搭建的邮件服务器和创建的账号信息

这里有一个坑,因为gophish是采用docker搭建的,所以域名解析的是公网服务器,但是vpc内是不能直接访问公网服务器的,这里host直接写vpc中和docker链接的网卡ip就可以了

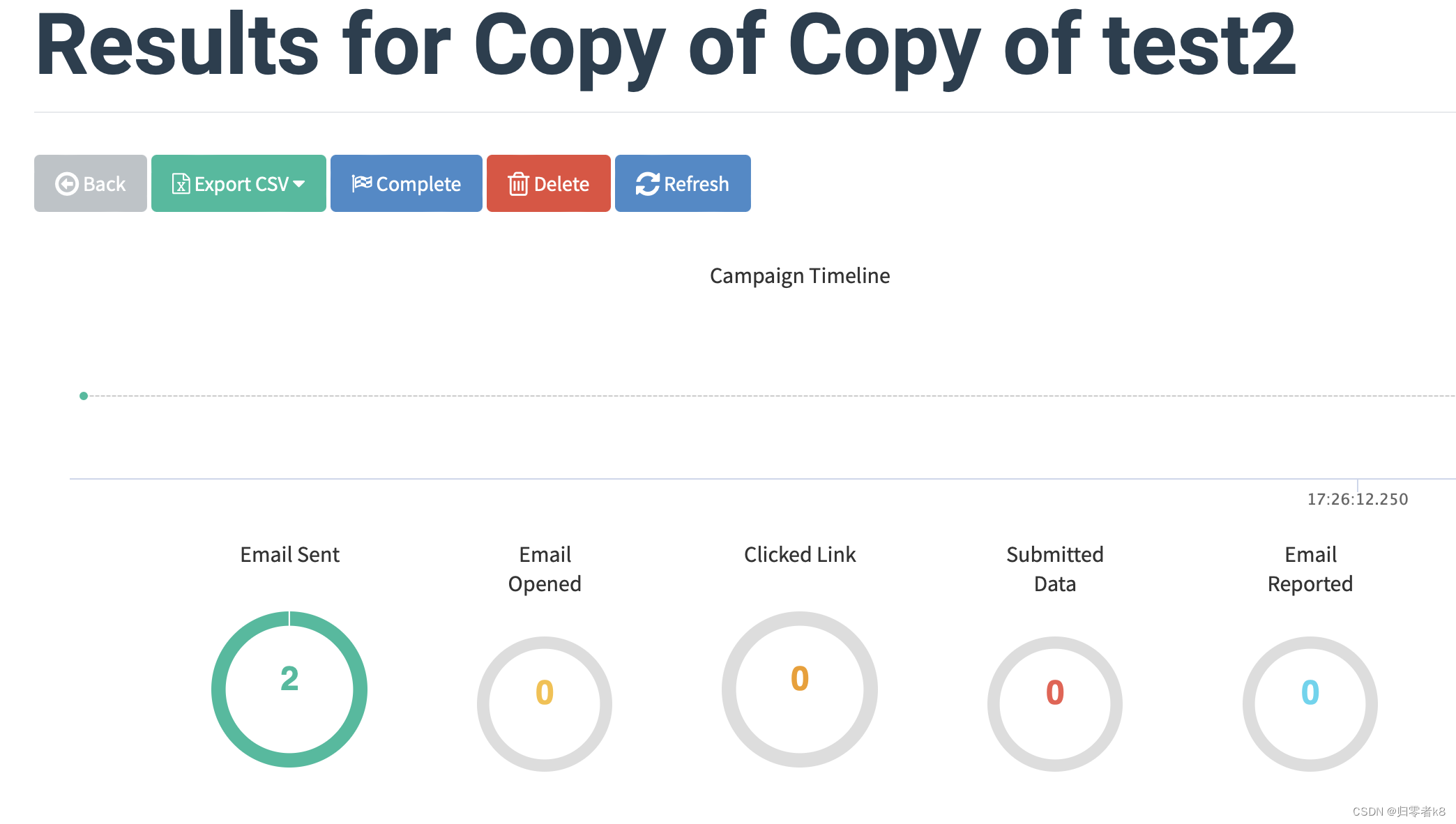

再配置邮件模版、邮箱、页面,就可以发送钓鱼邮件了

#0x06

使用邮件测试发送一下可信度,得分越高说明可信度越好,越容易发送

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)