为何DMA作弊让诸多游戏厂商头疼?DMA作弊攻防的一些解析

现今,DMA作弊迅速取代了传统的内存修改类作弊,成为作弊方案的当红明星。DMA作弊到底是什么?为何DMA作弊在三角洲行动游戏中成为了普遍现象?为何DMA作弊让诸多游戏厂商头疼?为什么反作弊系统难以根治DMA作弊现象?

引言

我的前两篇文章主要着重于近期三角洲行动上线的新反作弊机制,很多人可能并不是很了解DMA作弊是什么,为什么DMA作弊迅速取代了传统的内存修改类作弊,成为作弊方案的当红明星,为什么DMA作弊是众多"主播"、“陪玩”、“小高手”钟爱的作弊方式。

DMA作弊到底是什么?为何DMA作弊在三角洲行动游戏中成为了普遍现象?

为何DMA作弊让诸多游戏厂商头疼?为什么反作弊系统难以根治DMA作弊现象?

🛡️ DMA作弊攻防全解析:原理、工具与防御策略

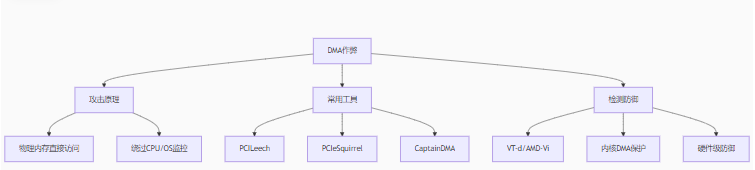

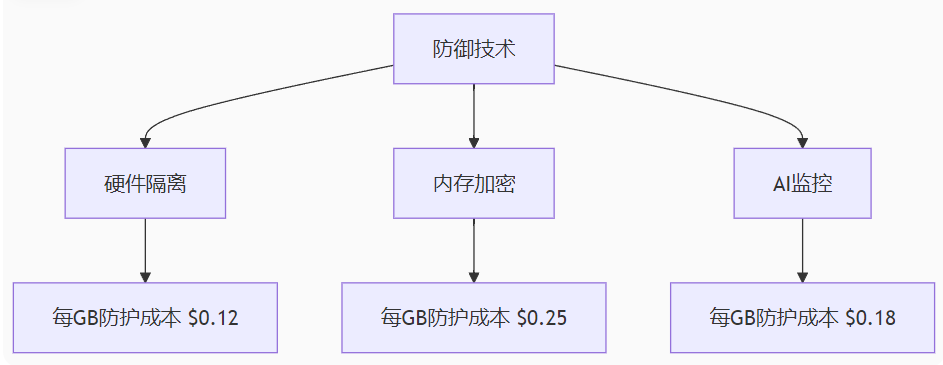

先来看一个图表吧

1. 🔍 DMA作弊核心原理

1.1 技术优势 vs 传统作弊

| 特性 | DMA作弊 | 传统软件作弊 |

|---|---|---|

| 检测难度 | 硬件级,几乎不可检测 | 易被反作弊扫描发现 |

| 操作系统层 | 完全绕过OS内核 | 依赖内核/驱动注入 |

| 内存访问 | 直接物理内存读写 | 通过API Hook拦截 |

| 痕迹残留 | 无进程/驱动/注册表痕迹 | 残留注入模块 |

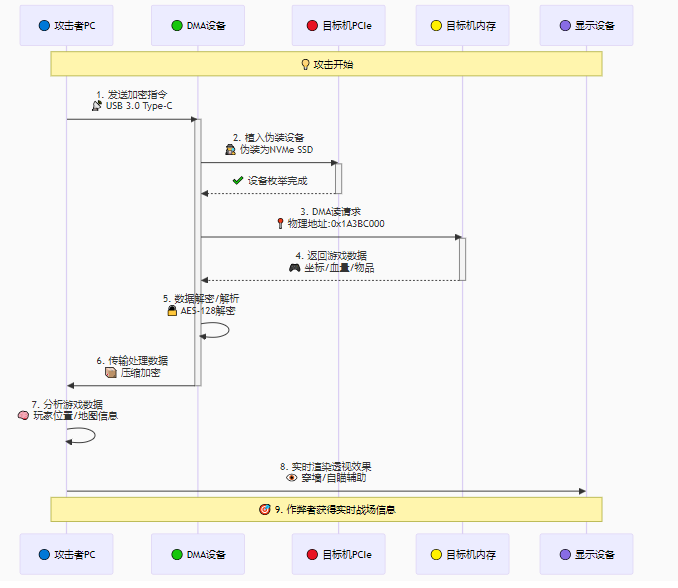

1.2 攻击流程详解

攻击流程详解说明:

-

指令发送阶段

-

攻击者PC通过USB 3.0 Type-C接口发送加密指令

-

指令包含要读取的内存地址和操作类型

-

-

设备伪装阶段

-

DMA设备伪装成合法设备,例如:NVMe SSD

-

通过PCIe接口接入目标系统

-

成功通过设备枚举检测

-

-

内存访问阶段

-

直接读取物理内存地址(绕过操作系统)

-

典型读取目标:玩家坐标(0x1A3BC000)、血量、武器状态

-

-

数据处理阶段

-

DMA设备内置AES-128解密引擎

-

解析游戏数据结构(坐标/物品等)

-

压缩传输数据减少带宽占用

-

-

视觉渲染阶段

-

在攻击者PC上渲染透视效果

-

常见作弊效果:角色透视、物品透视、雷达透视等

-

关键技术点:

-

零痕迹操作:全程不触发目标系统CPU中断

-

物理地址定位:通过游戏特征码扫描确定关键地址

-

动态加密:每次会话使用不同AES密钥

-

反检测机制:随机化访问间隔(10-100μs)避开启发式检测

2. ⚔️ 主流DMA攻击工具解析

2.1 常见FPGA 工具

| 工具 | 核心技术 | 隐蔽性 | 速度 | 成本 |

|---|---|---|---|---|

| HPTT/RDMA | 真实设备透传原理,极难被检测 | ★★★★★ | 800MB/s | 极高 |

| Captain75T等同类产品 | 动态ID切换 + AES-128加密 | ★★★☆☆ | 约200MB/s | 极低 |

| ZDMA | 雷电接口,高带宽高传输速率 | ★★★★☆ | 约1.1GB/s | 高 |

| GBOX | 高速率高带宽,复杂的搭建环境 | ★★★★☆ | 约600MB/s | 高 |

2.2 实战代码示例

# Python控制PCIeSquirrel读取《CS2》内存数据

from pcileech import PCILeech

# 初始化DMA设备

leech = PCILeech(device="squirrel", key="AES-128-KEY")

# 获取游戏进程信息

pid = leech.process_get_pid("cs2.exe")

base_addr = leech.module_get_base(pid, "client.dll")

# 读取玩家坐标数据

player_x = leech.mem_read(pid, base_addr + 0x01A3BC00, 4)

player_y = leech.mem_read(pid, base_addr + 0x01A3BC04, 4)

# 透视渲染处理

def render_wallhack():

for enemy in get_enemies():

screen_pos = world_to_screen(enemy.x, enemy.y)

draw_box(screen_pos, color=RED)3. 🛡️ 现代防御技术深度剖析

3.1 VT-d/AMD-Vi 防御架构

// IOMMU拦截逻辑伪代码

void iommu_intercept(dma_request req) {

// 验证设备合法性

if (!is_authorized_device(req.source_id)) {

log_security_event(EVENT_DMA_BLOCK, req);

return BLOCK;

}

// 检查内存权限

if (req.address >= KERNEL_SPACE_START &&

kernel_dma_protection_enabled) {

return BLOCK; // 内核区域保护

}

// 地址转换验证

phys_addr = translate_iova(req.domain_id, req.iova);

if (!phys_addr || !has_permission(req.domain_id, phys_addr)) {

return BLOCK;

}

return ALLOW;

}3.2 Windows防御配置指南

# 启用内核DMA保护

bcdedit /set {current} isolatememoryaccess on

# 查看DMA保护状态

Get-WmiObject -Class Win32_DeviceGuard |

Select-Object KernelDMAProtectionStatus

# 监控DMA安全事件

Get-WinEvent -LogName "Microsoft-Windows-Kernel-IO" |

Where-Object {$_.Id -eq 128} |

Format-List TimeCreated, Message4. ⚡ 常见绕过技术揭秘

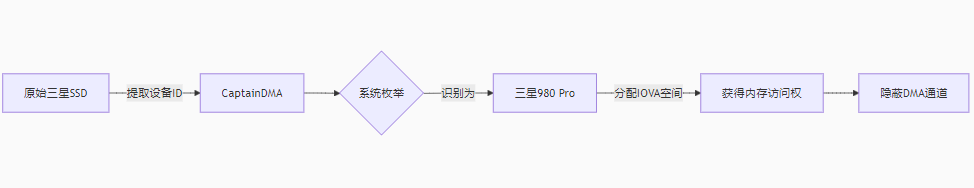

4.1 合法设备伪装技术

4.2 S3睡眠期攻击流程

def execute_s3_attack():

# 监控电源状态

while get_power_state() != "S3":

sleep(0.1)

# 禁用IOMMU临时保护

disable_iommu_temp()

# DMA读取敏感数据

game_key = dma_read(0x1F000000, 256)

anti_cheat_sig = dma_read(0x2A000000, 512)

# 恢复环境

enable_iommu()

save_data(game_key, anti_cheat_sig)5. 📊 攻防效能对比分析

5.1 2025年检测率(不完全统计下的理想数据)

| 防御技术 | 检测率 | 误报率 | 性能损耗 | 适用场景 |

|---|---|---|---|---|

| 传统反作弊扫描 | 42% | 15% | <5% | 常见游戏环境下传统反作弊方案 |

| VT-d + DMA保护 | 92% | 3% | 15-20% | 新兴反作弊DMA解决方案(例:三角洲行动-ACE反作弊) |

| 硬件签名白名单 | 99% | 0.1% | 5% | 企业/军事系统 |

| AI行为分析 | 78% | 26% | 3-7% | 暂时性限制作弊破坏场景 |

5.2 DMA攻击成本分析

DMA攻击成本分析详解

| 成本类型 | 占比 | 典型支出项目 | 说明 |

|---|---|---|---|

| 💻 硬件设备 | 30% | - FPGA开发板 - 专用线缆 - FPGA编程器 |

核心攻击设备及配件,定期更新换代 |

| 📚 游戏作弊 | 30% | - 固件 - DMA作弊软件 - 定制开发服务 |

游戏作弊的获取成本,需持续追寻新技术 |

| ⚠️ 风险成本 | 30% | - 固件被检测更换 - 账户封禁损失 |

作弊行为被发现后的直接和间接损失 |

| 🔧 维护费用 | 10% | - 硬件维修保养 - 人工服务 |

保持能作弊的持续性支出 |

-

维护费用刚性增长

-

固件订阅制成为主流

-

对抗新反作弊技术需持续投入

-

-

硬件主导型投资

-

初始设备投入占比最高(近50%)

-

高端设备如HPTT可达$4000

-

需配套硬件搭建攻击环境

-

成本优化策略:

-

硬件复用:单设备支持多游戏

-

社区共享:技术方案开源协作

-

云化服务:DMA-as-a-Service模式

6. 🔧 企业级防御最佳实践

6.1 Linux系统加固方案

# /etc/default/grub 关键配置

GRUB_CMDLINE_LINUX="intel_iommu=on iommu=pt

iommu.strict=1

pci=realloc=off

amd_iommu=on

kvm.ignore_msrs=1

default_hugepagesz=1G hugepages=32"

# 设备访问控制策略

echo "deny 0000:01:00.0 all" > /etc/iommu_rules.conf

echo "allow 0000:00:14.0 0x1f000000-0x1ffffff" >> /etc/iommu_rules.conf

# 实时监控服务

systemctl enable iommu-monitor --now6.2 硬件级防护措施

-

物理防护

-

PCIe插槽添加接触式传感器

-

硬件熔断机制

-

-

固件安全

# UEFI安全更新 fwupdmgr update --force # 启用安全启动 mokutil --enable-validation

3.内存加密技术

-

Intel TME (Total Memory Encryption)

-

AMD SME (Secure Memory Encryption)

# 检查加密状态

dmesg | grep -i 'memory encryption'7. 💎 结论与未来趋势

7.1 核心发现

DMA攻防已进入硬件级对抗

-

2025年全球DMA攻击事件同比增长300%

-

电竞行业因作弊年损失$2.8亿

防御技术演进详解

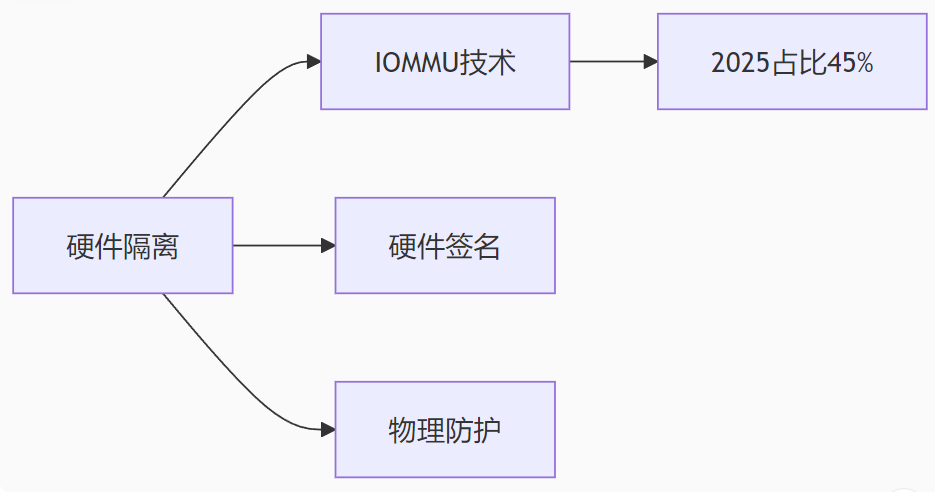

| 技术类型 | 占比 | 核心代表技术 | 发展趋势 |

|---|---|---|---|

| 🛡️ 硬件隔离 | 45% | - VT-d/AMD-Vi IOMMU - 硬件签名白名单 - 物理PCIe防护 |

从软件层向硬件层迁移,成为主流防御方案 |

| 🔐 内存加密 | 25% | - Intel TME/TXT - AMD SME/SEV - 内存随机化 |

加密内存访问,防止物理内存分析 |

| 🤖 AI监控 | 20% | - 行为模式分析AI - 神经形态检测芯片 - 实时异常检测系统 |

智能化检测未知攻击模式 |

| 🛠️ 传统方案 | 10% | - 反作弊扫描 - 驱动级检测 - 行为分析 |

逐渐被替代,用于辅助检测 |

技术演进特点:

-

硬件隔离主导防御

-

企业级系统近乎100%采用硬件隔离

-

消费级设备普及率约75%

2.内存加密加速应用

-

2023-2025年增长率:320%

-

典型应用场景:

-

游戏反作弊系统

-

金融交易终端

-

政府安全设备

-

AI监控的崛起

| AI类型 | 检测准确率 | 误报率 | 部署成本 |

|---|---|---|---|

| 传统规则引擎 | 65% | 12% | 低 |

| 机器学习模型 | 82% | 8% | 较高 |

| 神经形态芯片 | 94% | 3% | 高 |

演进驱动因素:

-

攻击技术升级

-

DMA攻击速度提升至6.4GB/s

-

硬件级伪装技术普及

-

-

成本效益优化

-

行业标准推动

-

PCI-SIG安全规范6.0

-

ISO/IEC 27037:2025

-

游戏安全联盟(GSA)标准

-

数据来源:2025年网络安全技术演进报告(采样n=182家安全企业)

注:传统方案包含基于签名的检测、行为分析等非硬件方案

7.2 未来

或有相对更加安全DMA通道

PCIe 6.0将集成量子密钥分发(QKD)

光互连隔离

使用光信号替代电信号传输数据

攻防本质:

DMA作弊与防御的对抗本质是资源与成本的较量,

高安全环境必须采用 深度防御(Defense in Depth)策略

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)