【2025版】最新渗透测试CTF-流量分析,从零基础到精通,收藏这篇就够了!_ftp服务器的wireshark怎么找flag值 ctf

命令:openssl rsautl -decrypt -in key.txt -inkey key.key -out flag.txt -in 为要解密的加密文档 -inkey 为密钥 -out 为输出文档。tcp 连接,再是 FTP 传输,应该是一个在传输某些文档的流量包,推测 flag 应该 和传输的文档有关。分别打开这几个文件,拼接里面的内容就是最终的flag ,结果为flag{17uaji

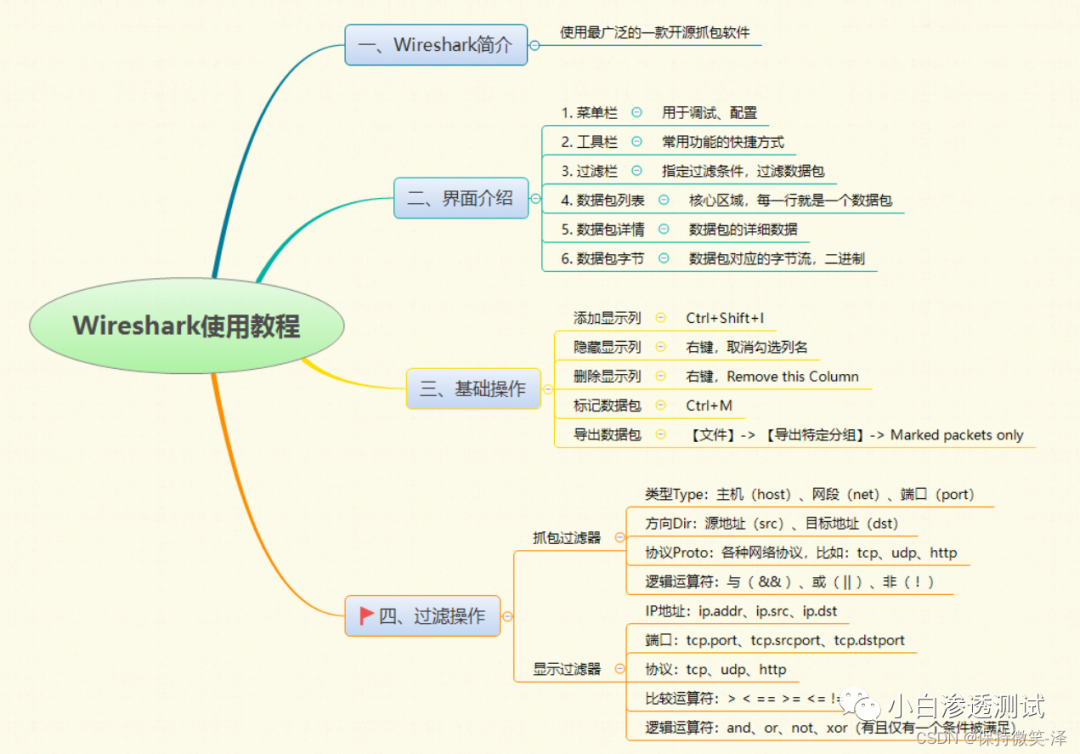

工具:wireshark

我们这里以三道CTF题目为例,开始讲解。

题目一

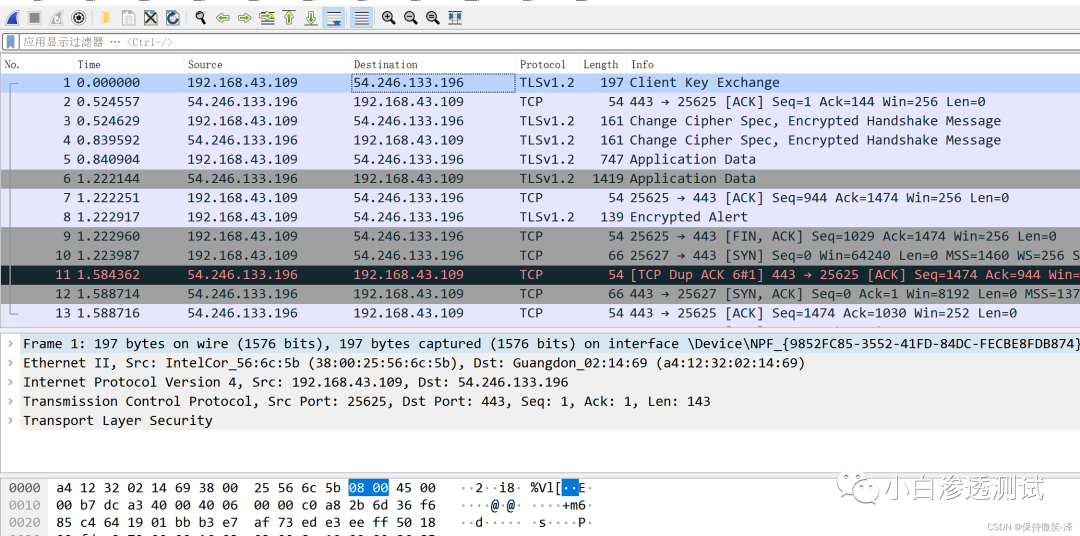

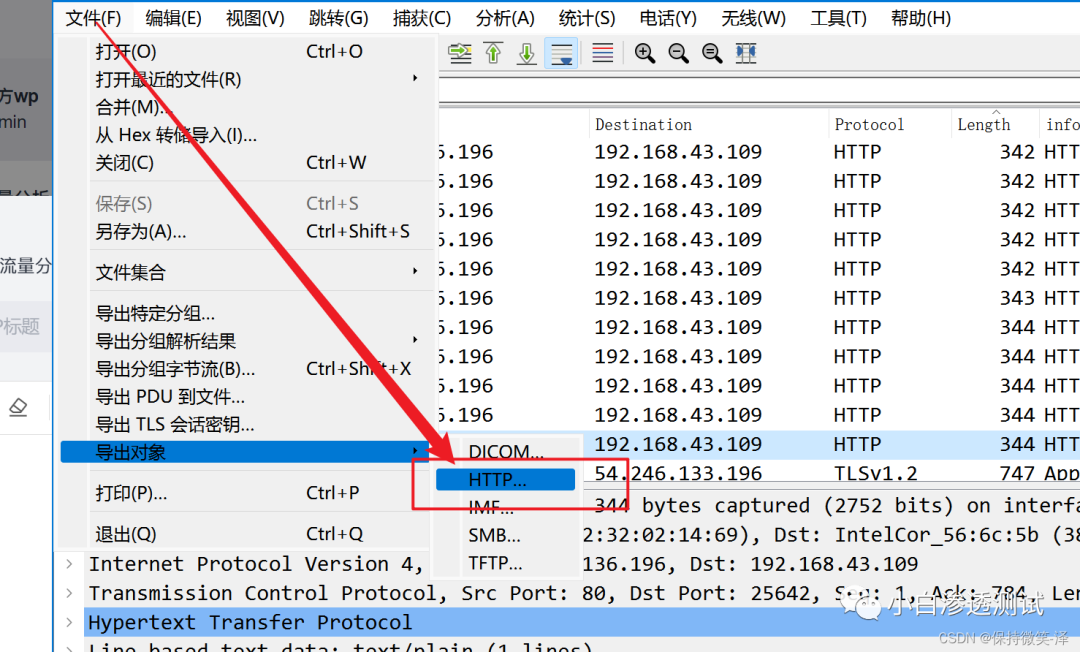

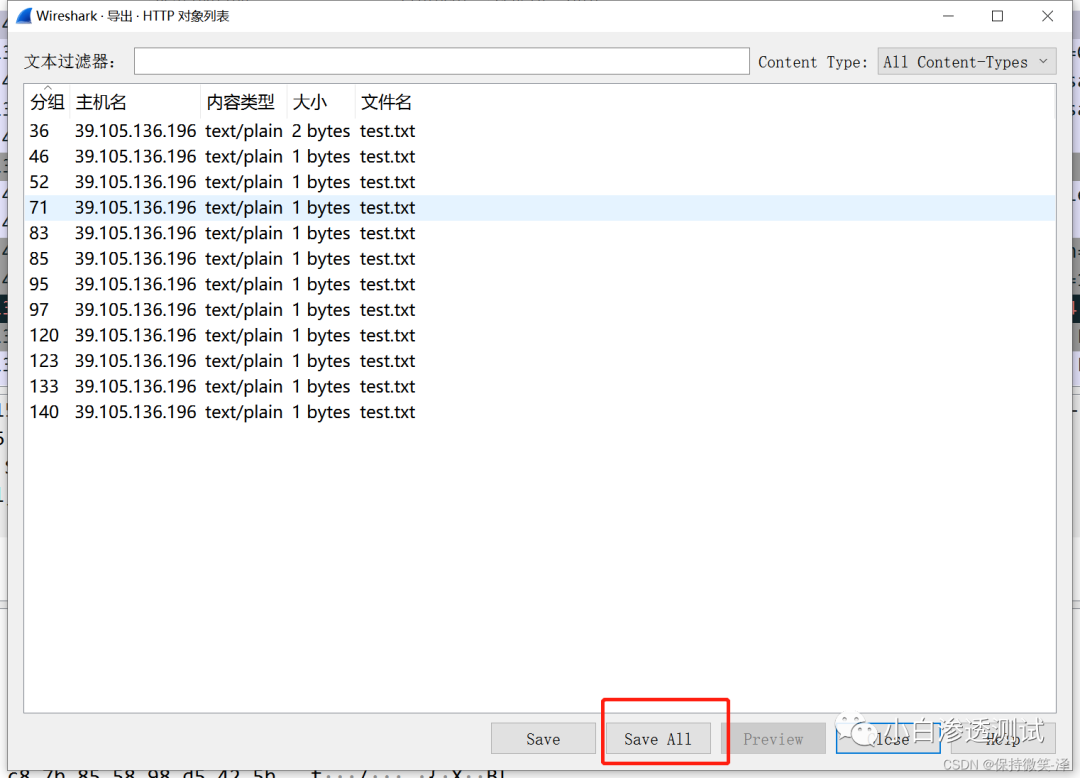

下载流量包,打开wireshark

流量包为多个带range头部发送的http报文,所以都是部分回显,把所有的部分回显按照时间顺序拼接即可

分别打开这几个文件,拼接里面的内容就是最终的flag ,结果为flag{17uaji1l}

题目二

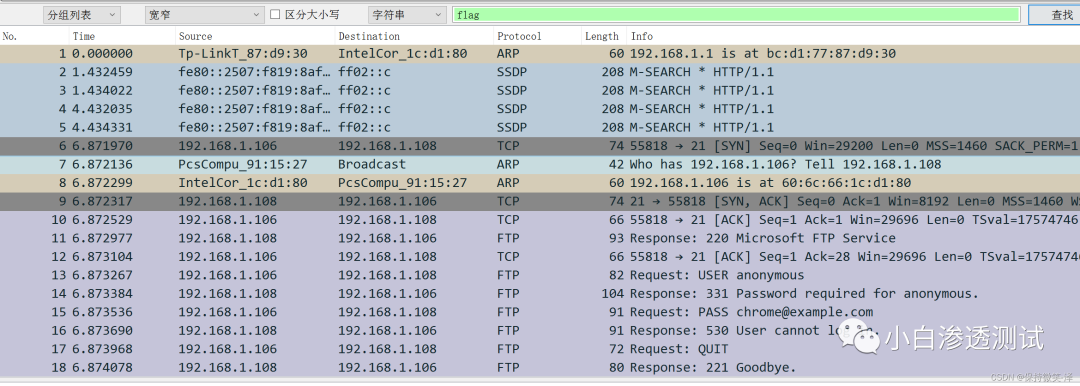

下载压缩包解压后发现为流量包,打开分析

tcp 连接,再是 FTP 传输,应该是一个在传输某些文档的流量包,推测 flag 应该 和传输的文档有关。

搜索flag,未发现什么

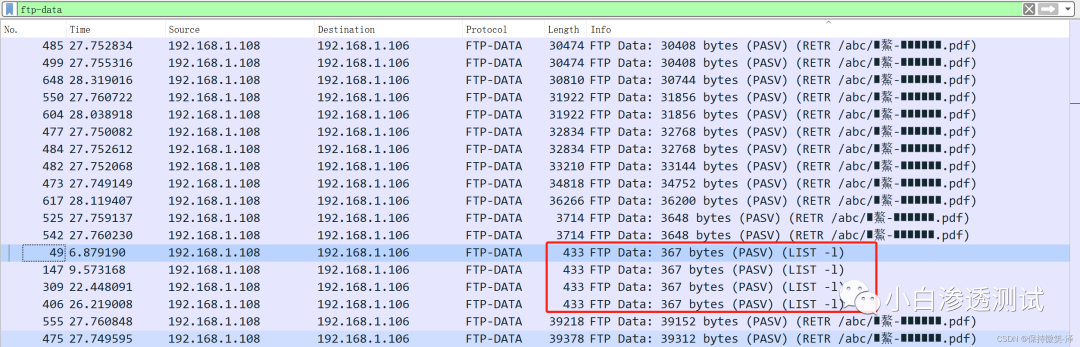

搜索ftp-data。可以看到传输数据。

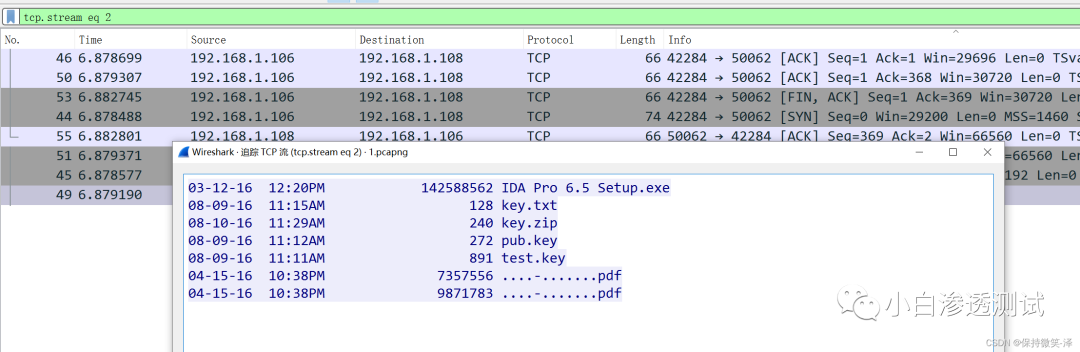

右键,追踪流-tcp流,可以看到ftp上列出的文件。

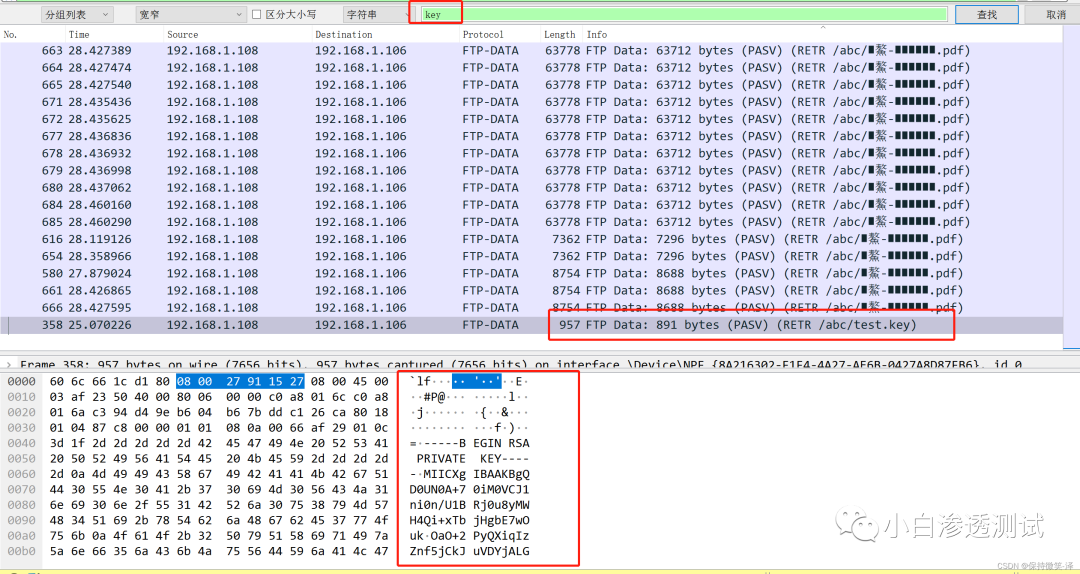

搜索 key,发现内容

发现 public key,将其保存为 pub.key

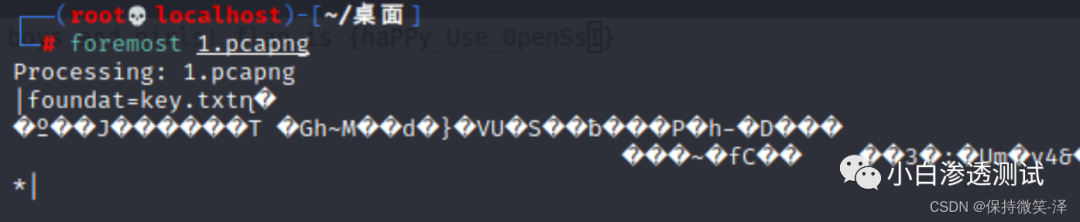

使用 foremost 分离文件,发现一个 txt 文件,好像是被加密了

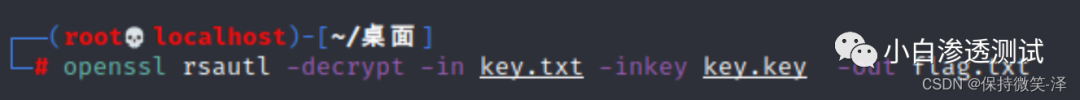

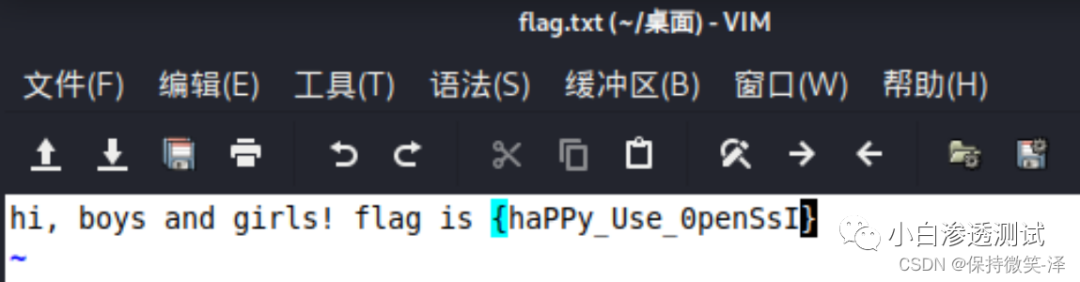

用 openssl 解密

命令:openssl rsautl -decrypt -in key.txt -inkey key.key -out flag.txt -in 为要解密的加密文档 -inkey 为密钥 -out 为输出文档

题目三

下载附件,解压后是个流量包,直接 Wireshark 打开,查找 flag 无果

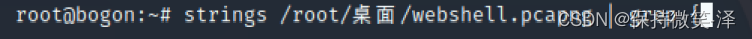

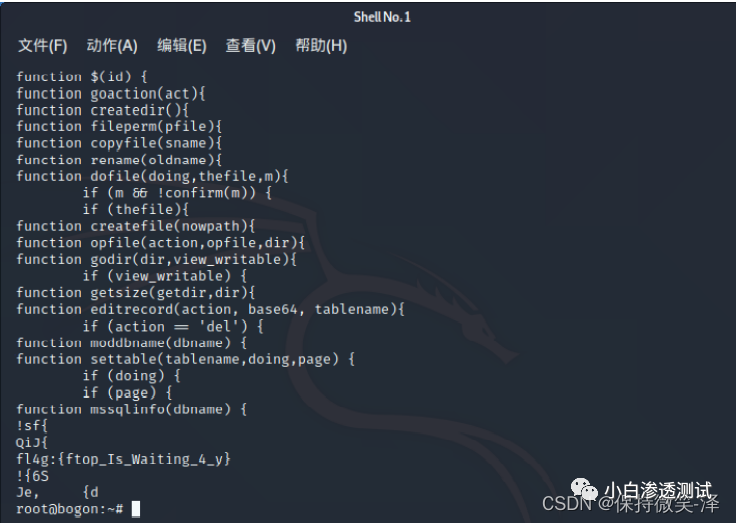

kali使用strings 即查找 webshell 中的带有“{”的 ASCII 字符串

代码

strings webshell.pcapng | grep { strings /root/桌面/webshell.pcapng | grep {

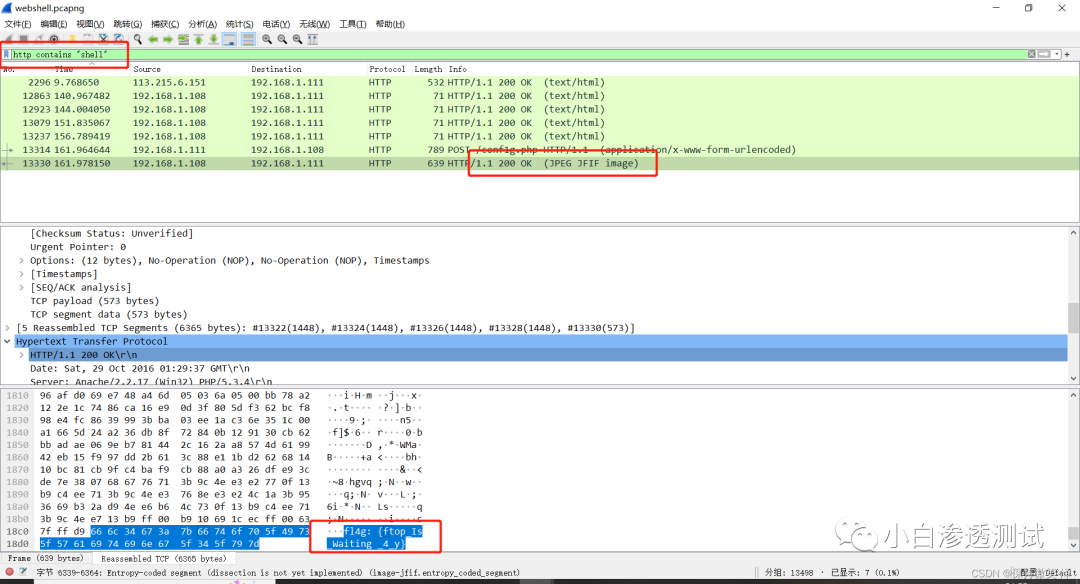

发现 flag fl4g:{ftop_Is_Waiting_4_y}

或者

wireshare打开

输入“http contains “shell””过滤

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

更多推荐

已为社区贡献10条内容

已为社区贡献10条内容

所有评论(0)