Web 渗透测试之沙场点兵:信息收集篇,(非常详细)从零基础到精通,收藏这篇就够了!

域名嘛,就好比是互联网世界的“门牌号”,也就是。

Web 渗透测试之沙场点兵:信息收集篇(超详细)

1、信息收集:渗透测试的“兵马俑”

信息收集

在渗透测试的战场上,信息收集就是那排兵布阵前的“摸底”,是最最关键的一环。在这个阶段,我们要像侦探一样,尽可能多地挖掘目标组织的“秘密”。正所谓“知己知彼,百战不殆”,咱们对测试目标了解得越透彻,渗透测试这仗就打得越漂亮!

常见的信息收集有哪些?

子域名查询、whois 信息挖掘、IP 段“扫荡”、开放端口“侦察”、目录“寻宝”、指纹识别、旁站与 C 段“迂回”、敏感文件与目录“暗访”、WAF“探底”、整站分析(操作系统是 Linux 还是 Windows?Web 容器是 Apache、Nginx、Tomcat 还是 IIS?数据库是 MySQL、SQL Server、Access 还是 Oracle?脚本类型是 PHP、JSP、ASP/ASPX 还是 Python?)

信息收集的方式

主动信息收集:就像直接敲门拜访,我们会直接访问、扫描网站,流量会流经“第三方网站”。

被动信息收集:好比请“中间人”打听消息,我们会利用第三方的服务来访问目标网站,比如 Google 搜索、FOFA 等。

2、域名信息收集:顺藤摸瓜的“藤”

什么是域名

域名嘛,就好比是互联网世界的“门牌号”,也就是网站网址的“昵称”。这些“昵称”由一串字符组成,通常以“.com”、“.net”、“.cn”等结尾。

域名是由一串英文字母和数字组成的,中间用“.”隔开,形成一个独一无二的“访问地址”,比如 a.baidu.com。

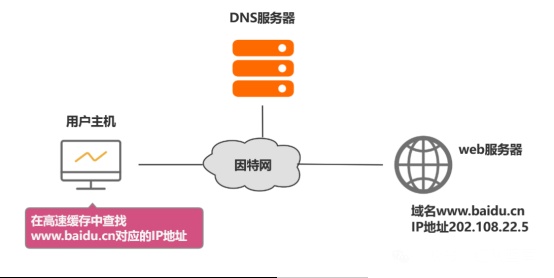

什么是域名系统

域名系统(Domain Name System,简称 DNS)可是互联网的“核心管家”之一,它能把域名和 IP 地址“对上号”,就像一个分布式的“通讯录”。有了域名系统,咱们上网就方便多了,再也不用记那些又长又难记的 IP 地址了。此外,域名系统还提供了域名注册、域名解析等“一条龙”服务。简单来说,它就是一个把域名“翻译”成 IP 地址的“翻译官”。

域名解析

域名是为了方便大家记忆而专门打造的一套“地址翻译系统”。用户想在互联网上“串门”,最终还是得通过 IP 地址来访问服务器。域名解析就是把域名“还原”成 IP 地址的过程,这个“翻译”工作由 DNS 服务器完成。

子域名收集:扩大战果的“侦察兵”

什么是子域名

收集子域名,目的就是为了“广撒网”,获取更多的“资产情报”。子域名也就是二级域名,好比“总店”下面的“分店”,比如 a.baidu.com。

为什么要收集子域名

如果目标的“地盘”太大,直接从“总店”下手显然不明智,因为“总店”通常都是“戒备森严”的。这时候,我们可以选择“曲线救国”,先从目标的某个“分店”下手,然后再想办法迂回接近“核心目标”。

1、常见的域名“侦察”工具

Layer 子域名挖掘机、subDomainsBrute、oneforall、dnsmaper、K8、wydomain、Sublist3r、Maltego 等

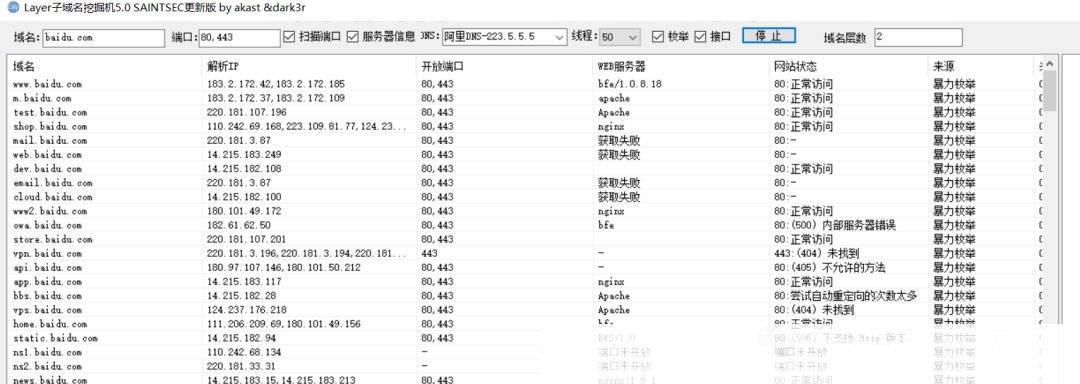

Layer 子域名挖掘机

这款工具江湖人称“断网挖掘机”,咱们就简单了解一下,知道有这么个“神器”就行。

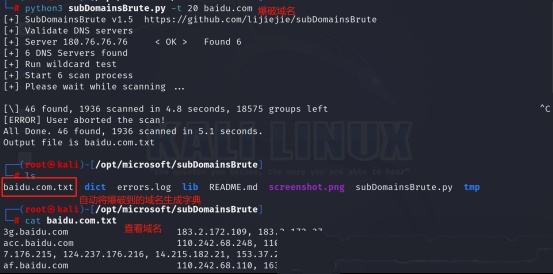

subDomainsBrute

SubDomainsBrute 是一款“暴力破解”子域名的工具。它会用“字典”里的各种组合来尝试可能的子域名,并通过 DNS 解析来确定这些子域名是不是“真实存在”的。

在 Kali 中使用:

下载:git clone https://github.com/lijiejie/subDomainsBrute.git

使用:python3 subDomainsBrute.py -t 10 域名 (-t 指定“线程”数量)

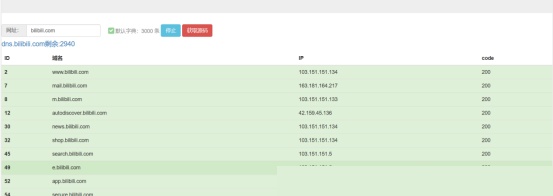

2、在线工具集:一站式“情报中心”

-

1 DNSdumpster: https://dnsdumpster.com/

-

2 潮汐指纹识别: http://finger.tidesec.com/

-

3.站长工具: http://tool.chinaz.com/subdomain/

-

4 在线子域名爆破: http://z.zcjun.com/

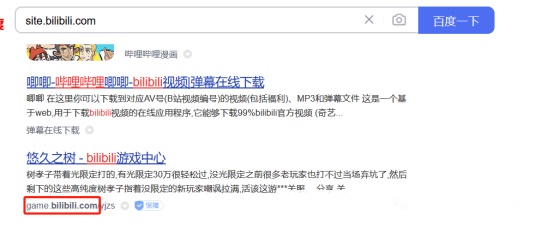

3、在线子域名查询:搜索引擎的“隐藏技能”

1、FOFA 搜索子域名

地址:https://fofa.info

语法:domain="bilibili.com"

2、利用搜索引擎发现子域名

利用 Google 搜索语法 site:bilibili.com 查询

Whois 信息收集:域名背后的“蛛丝马迹”

什么是 Whois

Whois 就像一个“域名信息查询台”,可以用来查询域名的 IP 地址、所有者等信息。我们可以用它来查域名有没有被注册,以及注册域名的详细信息(比如域名所有人、域名注册商等)。

为什么要收集 Whois

通过 Whois 收集,我们可以挖到域名注册者的姓名、手机号、邮箱地址等信息。一般来说,对于中小型网站,域名注册者就是网站管理员。我们可以尝试“社工”、套路、或者查查他是不是还注册了其他域名,来扩大我们的“攻击范围”。

Whois 信息收集重点关注:注册商、注册人、邮件、DNS 解析服务器、注册人联系电话。

Web 接口查询:在线“情报站”

常见的信息收集网站包括:

- Whois 站长之家:http://whois.chinaz.com

- 国外的 whois:https://www.whois.com

- 微步在线:https://x.threatbook.cn/

- 阿里云中国万网:https://whois.aliyun.com/

- Whois Lookup 查找目标网站所有者信息:http://whois.domaintools.com/

- Netcraft Site Report 显示目标网站使用的技术:http://toolbar.netcraft.com/site_report?url=

- Robtex DNS 查询显示关于目标网站的全面的 DNS 信息:https://www.robtex.com/

- 全球 Whois 查询:https://www.whois365.com/cn/

- 站长工具爱站查询:https://whois.aizhan.com/

- 爱站网 ping 检测\IP 反查域:https://dns.aizhan.com/

备案信息查询:网站的“户口本”

网站备案就像给网站办“户口”,是根据国家法律法规,网站所有者需要向国家有关部门申请的。这是国家信息产业部对网站的一种管理,主要是为了防止有人在网上搞“非法勾当”。主要针对国内网站,如果网站“落户”在其他国家,就不需要备案了。

IPC 备案查询方法包括:

- http://icp.chinaz.com/

- https://www.beian88.com/

- https://www.tianyancha.com/

- http://www.beianbeian.com/

- 以及企查查、天眼查、小蓝本等,可以查询更多“内幕”。

域名反查 IP 站长工具:https://ip.tool.chinaz.com/

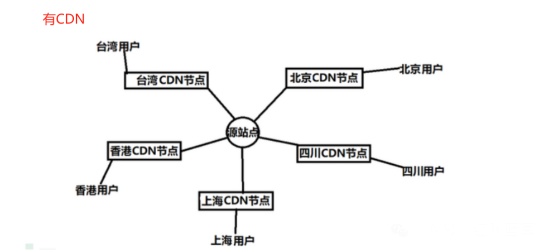

3、CDN 信息收集:网站的“影分身”

什么是 CDN

CDN 就是“缓存服务器”,它会把网站的静态资源(比如图片、CSS、JS 文件等)“复制”一份,放到离用户更近的服务器上,这样用户访问网站时就不用“长途跋涉”了,速度更快,体验更好。

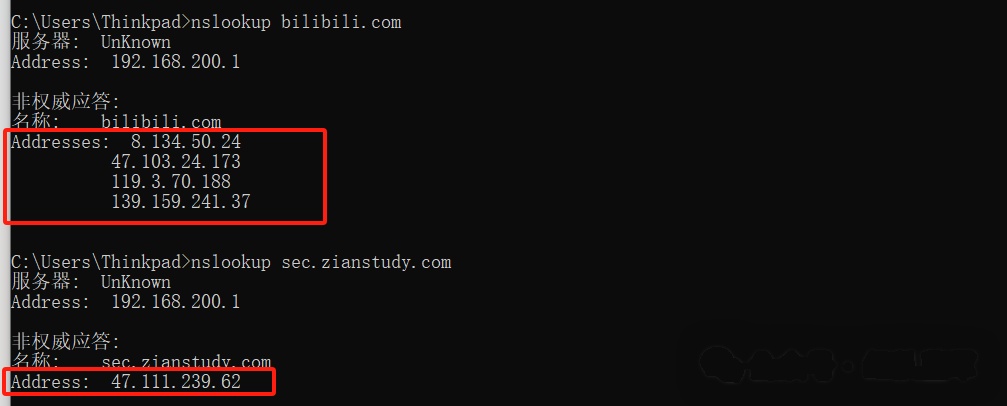

从图中可以看到,如果没有 CDN,我们得到的 IP 应该是网站的“真身”IP。但如果有了 CDN,我们得到的 IP 可能就是 CDN 服务器的 IP 地址,也就是网站的“影分身”。

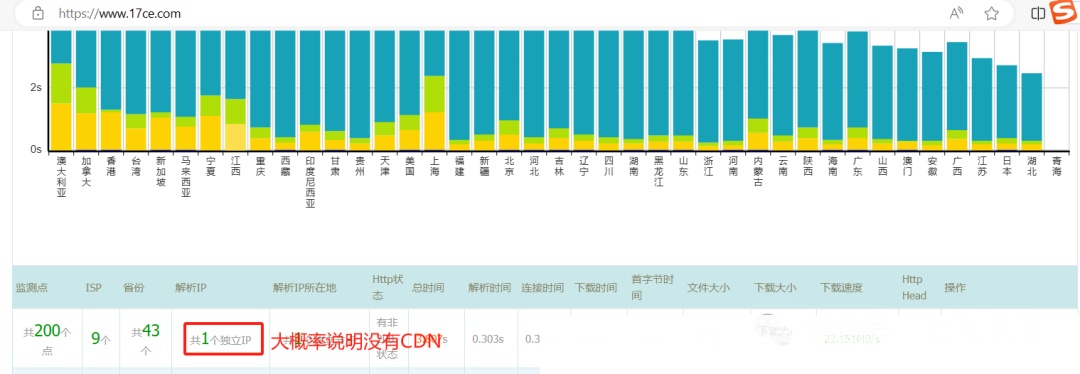

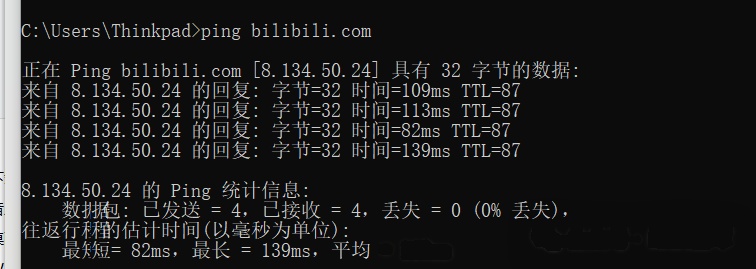

如何检测是否存在 CDN:火眼金睛辨“真身”

1、采用多地点 ping:让“影分身”无处遁形

https://www.17ce.com/

http://ping.chinaz.com

2、ping 和 ip138 结合起来进行辅助判断:双管齐下更“靠谱”

如果 ping 和 ip138 查到的 IP 地址一样,那基本可以确定没有 CDN。反之,则很可能有 CDN。

3、命令:nslookup 判断:专业工具来“验明正身”

nslookup(Name Server Lookup)是一种网络管理命令,可以用来查询 DNS 服务器的域名、IP 或其他 DNS 记录信息。

绕过 CDN 查找真实 IP 地址:斗智斗勇找“真身”

- 内部邮箱:一般来说,邮件系统都在“自家地盘”上,没经过 CDN。我们可以通过注册或者 RSS 订阅收到的邮件来查找。(前提是目标用的是自己的邮件服务器)

- 子域名:一般网站的“总店”访问量太大,需要挂 CDN,而“分店”可能就没那么“讲究”了。https://ping.chinaz.com/

- 国外访问:一般来说,国内的 CDN 只针对国内用户,国外的用户可能就“享受”不到这个“待遇”了。https://tools.ipip.net/cdn.php

- 查询历史 DNS 记录:看看 IP 与域名绑定的“老黄历”,可能会有使用 CDN 之前的记录。https://viewdns.info/

- 国外查 IP:https://get-site-ip.com/

4、端口扫描:网络世界的“敲门砖”

什么是端口

端口就像计算机或其他设备与外界“沟通交流”的“窗口”。它可以是物理上的“插孔”(比如 USB 端口),也可以是逻辑上的“抽象概念”。

- 物理端口:也叫接口,比如 USB 端口,用来“插”各种设备的。

- 虚拟端口:一般指 TCP/IP 协议中的端口,比如我们上网用的 80 端口、21 端口、23 端口等。

计算机有 0-65535 个端口,这么多“门”,总有一扇适合你!

为什么要进行端口探测

有些“危险”的端口如果开着,我们就可以尝试“入侵”了。比如 445、3306、22、3389、6379,我们可以利用这些端口存在的“漏洞”或者尝试“暴力破解”,来“攻城略地”。

常见的端口

| 端口号 | 端口说明 |

|---|---|

| 22 | SSH 远程连接 |

| 23 | Telnet 远程连接 |

| 3389 | 远程桌面连接 |

| 3306 | MySQL 数据库 |

| 1521 | Oracle 数据库 |

| 6379 | Redis 数据库 |

| 25 | SMTP 邮件服务 |

| 80/443/8080 | 常见的 Web 服务端口 |

| 53 | DNS 域名系统 |

端口探测方法

Nmap:网络扫描的“瑞士军刀”

nmap(Network Mapper)是一款开源免费的、专门针对大型网络的端口扫描工具。nmap 可以“侦察”目标主机是否在线、主机端口开放情况、检测主机运行的服务类型及版本信息、检测操作系统与设备类型等。

nmap 主要功能

- 检测主机是否在线

- 扫描指定主机/主机列表端口开放状态

- 检测主机运行服务类型及版本等等

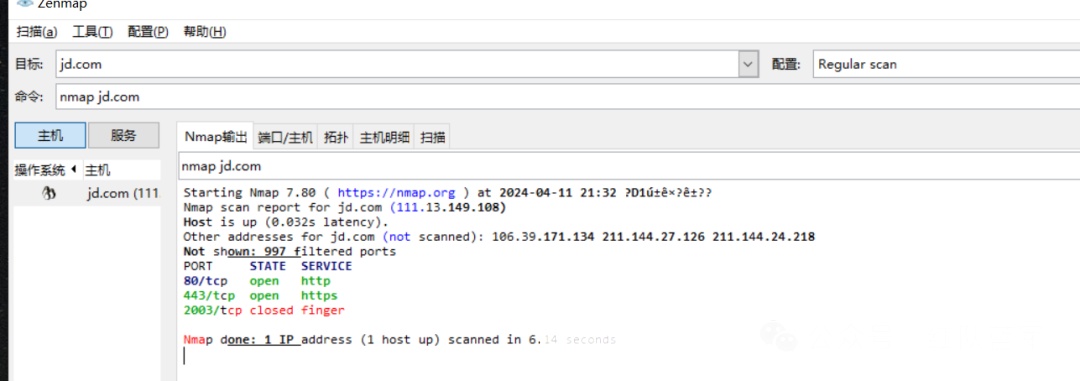

利用可视化界面 Zenmap 来进行扫描

| 指令 | 用法 |

|---|---|

| namp url/ip | 最常用的扫描指令 |

| nmap –p 80,22 url/ip | 自定义想扫描的端口 |

| nmap –p 1-255 url/ip | 自定义扫描的端口范围 |

| nmap –r url/ip | 随机扫描端口 |

| nmap –O –fuzzy url/ip | 推测操作系统 |

| nmap -sV url/ip | 版本探测 |

| nmap -A -T4 url/ip | -A 选项启用了操作系统检测(-O) 和版本扫描(-sV);-T4 使用时间模板 4,速度更快,但也更容易被发现 |

在线工具扫描:方便快捷的“云端侦察”

站长工具 https://tool.chinaz.com/port/

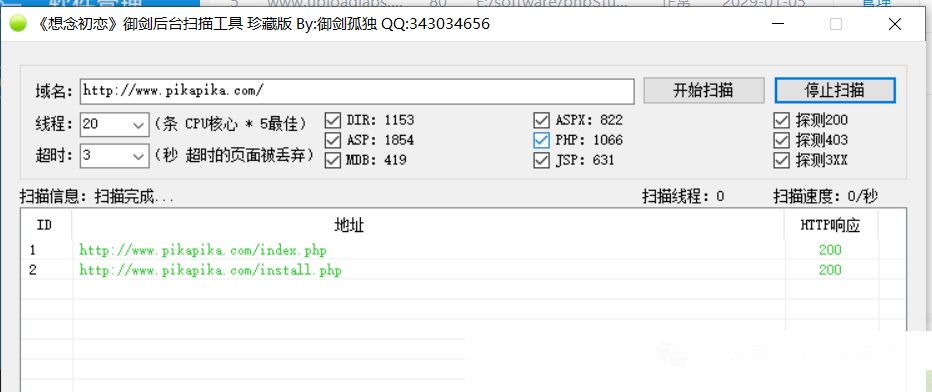

5、目录扫描:网站结构的“透视镜”

在渗透测试中,探测 Web 目录结构和隐藏的敏感文件可是“必修课”。通过目录扫描,我们可以找到网站的后台登录、文件上传等“重要入口”,甚至可能扫出网站的“源代码”,从而进行“白盒审计”。

目录扫描工具

御剑、Dirsearch、awvs、DirBuster、dirmap、Webdirscan

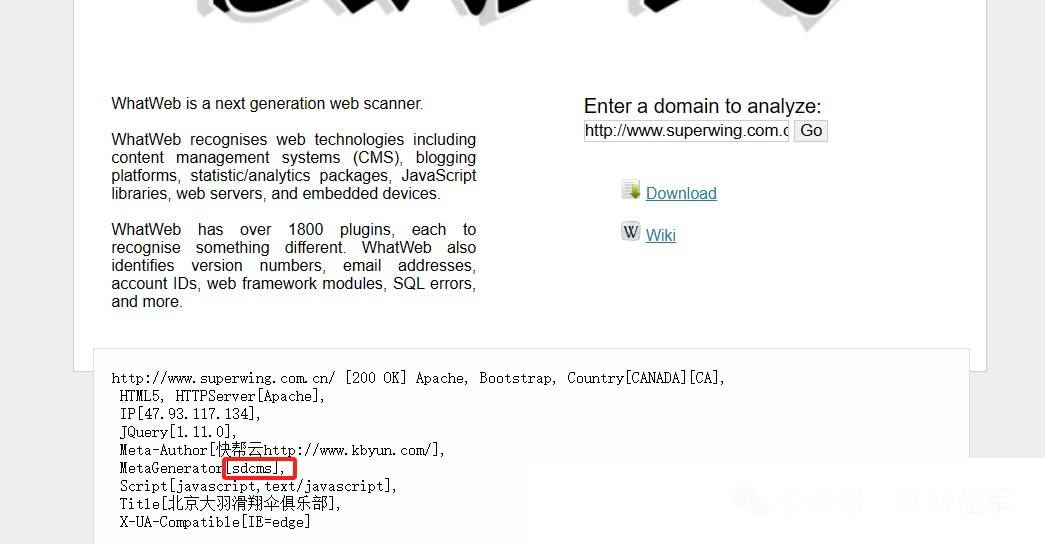

6、指纹识别:网站身份的“验真”

指纹识别介绍

每个网站都有自己的“独特标识”,我们一般通过网站 CMS 识别、计算机操作系统识别以及 Web 容器识别来“验明正身”。

指纹识别的目的

在渗透测试中,对目标服务器进行指纹识别,识别出相应的 Web 容器或者 CMS,才能“对症下药”,查找与其相关的漏洞,然后利用这些漏洞进行渗透测试。

CMS 介绍

CMS(Content Management System)又称“整站系统”或“文章系统”,是用来管理网站内容的。简单来说,CMS 就是一套可以快速搭建网站的“源码”。因为这种 CMS 是开源的,可能存在一些“通杀”的漏洞。如果我们发现目标网站使用了 CMS 建站,就可以尝试用这些“通杀”漏洞来“一招制敌”。

常见的 CMS

dedecms(织梦)、phpcms、帝国 cms、shopex、ECShop、PHPWind、Discuz

指纹识别方法

线上识别:在线“情报库”

- 微步社区:https://x.threatbook.cn/

- 潮汐识别:http://finger.tidesec.com/

- 云悉指纹:https://www.yunsee.cn/

- wappalyzer 插件:https://www.wappalyzer.com/

- WhatWeb:https://www.whatweb.net/

- 测试网站:http://www.superwing.com.cn/ 识别 CMS

GitHub 上面的工具:开源“情报站”

- Webfinger 指纹识别,2000+ 条指纹数据:https://github.com/se55i0n/Webfinger

- CMSeek,超过 170 个 CMS 的基本 CMS 检测:https://github.com/Tuhinshubhra/CMSeek

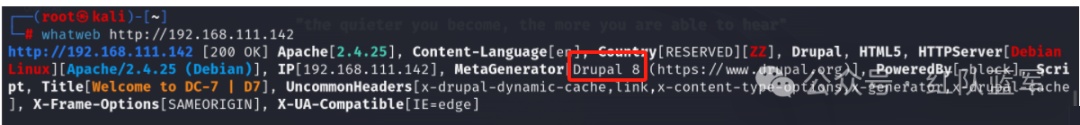

常见工具

whatweb 网站探测,这款工具 Kali 自带

whatweb http:域名/ip

wappalyzer 浏览器插件工具

7、旁站扫描:“隔壁老王”也别放过

“旁站”一般指同一 IP 或者域名在同一台服务器上的其他网站,目的也是为了找到更多的“资产”。

旁站就是找和目标网站在同一台服务器下的某个“邻居”。同服务器就意味着同 IP,所以只要找到 IP 相同的网站就行了。它们不一定是同一家公司的,但“远亲不如近邻”,说不定能从“邻居”那里找到突破口呢!

通过在线工具来查询旁站

- 站长之家同 IP 查询:https://stool.chinaz.com/same

- wenscan: https://www.webscan.cc/

8、C 段嗅探:网络“邻居”大搜查

什么是 C 段

IP 地址有四个段,分为 A、B、C、D 四段。比如说 192.168.0.1,A 段是 192,B 段是 168,C 段是 0,D 段是 1。

什么是 C 段嗅探

拿下目标服务器同一 C 段中的其他服务器,也就是说拿下 D 段 1-255 中的一台服务器。比如说 192.168.0.1 这台主机“啃”不动,那么我们可以尝试从 C 段“下手”,探测 192.168.0.2-255 下存在的主机进行渗透。

C 段:同网段不同服务器的渗透方案,更多的是针对内网的渗透。

nmap 进行扫描

nmap -sn -PE -n ip/24

-sn 不扫描端口

-PE ICMP 扫描(ping 服务器的时候就是用的 ICMP 协议)

-n 不进行 DNS 解析

fofa

https://fofa.info/

ip="ip/24"

9、敏感内容泄露:网站的“小秘密”

敏感信息包括但不限于:口令、密钥、证书、会话标识、License、隐私数据、授权凭据、个人数据等、程序文件、配置文件、日志文件、备份文件、敏感路径等。

robots.txt

robots.txt 文件里写了“反爬虫”策略,介绍了哪些路径可以爬取,哪些路径不能爬取。那么,这里面可能就藏着“猫腻”,比如后台、备份文件路径等等。

目录浏览

目录浏览(目录遍历)漏洞是因为网站存在配置缺陷,导致网站的很多“隐私”文件和目录“曝光”,比如数据库备份文件、配置文件等。攻击者利用这些信息可以更容易地“拿下”网站权限,导致网站“失守”。

备份文件泄露

网站遗留的过时文件、备份页面、开发文件残留的测试文件等。一旦泄露,测试人员就可以分析出网站的大体结构,甚至推算出网站的“源代码”。

比如:sql 备份文件则直接泄露用户数据、密码等信息,后果不堪设想!

报错页面敏感信息泄漏

服务器代码信息、数据库连接信息、泄露物理路径、泄露网站源代码

物理路径泄露

物理路径单纯泄露可能问题不大,但如果网站存在漏洞,比如 SQL 注入、上传漏洞等,我们就可以利用物理路径来写入 webshell,从而控制网站。

比如在用 sqlmap 获取 shell 时,前提条件就是要有权限,并且知道网站的“绝对路径”。

**黑客/网络安全学习包**

**资料目录**

1. 成长路线图&学习规划

2. 配套视频教程

3. SRC&黑客文籍

4. 护网行动资料

5. 黑客必读书单

6. 面试题合集

<font color="red">因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

****************************************************************************************************************************************************************************************************************************************************************[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](https://mp.weixin.qq.com/s/Z0QpzQFIqasJPfRNUb25dg "CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享")****************************************************************************************************************************************************************************************************************************************************************

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要**先学习成长路线图**,**方向不对,努力白费**。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

<font color="red">因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

****************************************************************************************************************************************************************************************************************************************************************[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](https://mp.weixin.qq.com/s/Z0QpzQFIqasJPfRNUb25dg "CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享")****************************************************************************************************************************************************************************************************************************************************************

2.视频教程

很多朋友都不喜欢**晦涩的文字**,我也为大家准备了视频教程,其中一共有**21个章节**,每个章节都是**当前板块的精华浓缩**。

<font color="red">因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

****************************************************************************************************************************************************************************************************************************************************************[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](https://mp.weixin.qq.com/s/Z0QpzQFIqasJPfRNUb25dg "CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享")****************************************************************************************************************************************************************************************************************************************************************

3.SRC&黑客文籍

大家最喜欢也是最关心的**SRC技术文籍&黑客技术**也有收录

**SRC技术文籍:**

**黑客资料由于是敏感资源,这里不能直接展示哦!**

4.护网行动资料

其中关于**HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!**

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始**思考找工作**的事情了,而工作绕不开的就是**真题和面试题。**

**更多内容为防止和谐,可以扫描获取~**

<font color="red">因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

****************************************************************************************************************************************************************************************************************************************************************[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](https://mp.weixin.qq.com/s/Z0QpzQFIqasJPfRNUb25dg "CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享")************************************************************************************************************************************************************************************************************************************

更多推荐

已为社区贡献129条内容

已为社区贡献129条内容

所有评论(0)