VMware ESXi 服务器的大规模勒索攻击事件「防御指南」,含风险自查与勒索防护!

检查/tmp/目录下是否存在encrypt、encrypt.sh、public.pem、motd、index.html文件,如果存在,应及时删除。VMware ESXi 是 VMware 开放的服务器资源整合平台,可实现用较少的硬件集中管理多台服务器,并提升服务器性能和安全性,(1)查看/usr/lib/vmware目录下的index.html文件是否为勒索信,如果是,立即删除该文件。(2)查看/

VMware ESXi 服务器的大规模勒索攻击事件「防御指南」,含风险自查与勒索防护!

2年前的老漏洞重现“江湖”

还带来了全球大规模的勒索攻击?!

人心惶惶如何防?看这篇就够了!

近日,深信服千里目安全技术中心在运营工作中发现了一种新的勒索软件 ESXiArgs,该勒索软件于今年2月开始大规模出现。截至2月8日凌晨,基于censys统计数据, 全球已受影响服务器有 2453 台,国内已受影响服务器数十台左右。多国网络安全组织机构已对此发出警告。

VMware ESXi 是 VMware 开放的服务器资源整合平台,可实现用较少的硬件集中管理多台服务器,并提升服务器性能和安全性, 大规模应用于国内全行业的虚拟化平台建设,可直接访问并控制底层资源。

【详细分析文章请点击: 《ESXiArgs 勒索软件攻击之 VMware ESXi 服务器下的“天幕杀机”》 】

国内存在该漏洞影响的服务器数量如下所示(基于shodan统计数据):

|

版本 |

数量统计 |

|

ESXi 6.5 |

715 |

|

ESXi 6.7 |

3184 |

|

ESXi 7.0 |

1271 |

|

ESXi 6.0.0 |

665 |

|

ESXi 5.0.0 |

342 |

攻击者加密后,会导致关键数据被损坏,虚拟机 (VM)处于关闭、无法连接状态,可能造成用户生产环境停线的严重后果;除了面临部分业务被中断,被攻击者还面临着2比特币左右的勒索赎金,给正常工作带来了极为严重的影响。

“

我中招了吗?

风险排查、紧急加固及处置建议

勒索风险自查

步骤一:检查/store/packages/目录下是否存在vmtools.py后门文件。如果存在,建议立即删除该文件。

步骤二:检查/tmp/目录下是否存在encrypt、encrypt.sh、public.pem、motd、index.html文件,如果存在,应及时删除。

勒索处置建议

步骤一:立即隔离受感染的服务器,进行断网;

步骤二:使用数据恢复工具恢复数据或重装ESXi

美国CISA发布了 ESXiArgs 勒索软件恢复脚本,相关链接如下:

https://github.com/cisagov/ESXiArgs-Recover

步骤三:重复“勒索风险自查”步骤;

步骤四:恢复修改后的部分文件

(1)查看/usr/lib/vmware目录下的index.html文件是否为勒索信,如果是,立即删除该文件。

(2)查看/etc/目录下是否存在motd文件,如果存在,立即删除。

漏洞自查

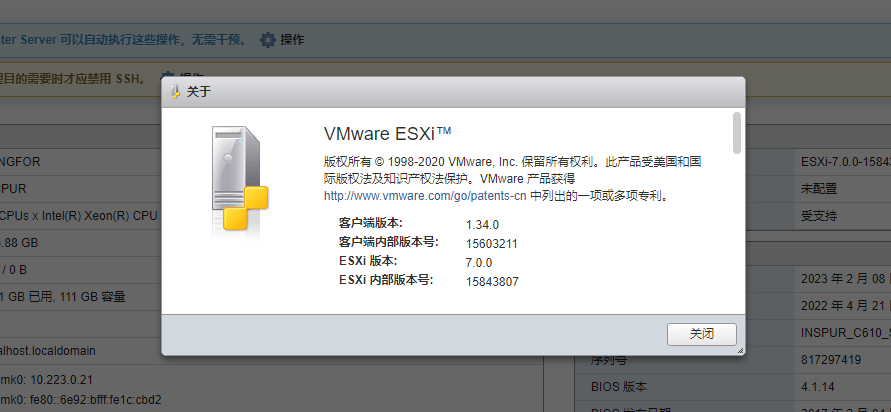

(1)查看ESXi的版本

方式1:登陆EXSi后台,点击帮助-关于,即可获取版本号。

方式2:访问EXSi终端,输入“vmware -vl”命令即可获取版本号。

(2)查看OpenSLP服务是否开启

访问EXSi终端,输入“chkconfig --list | grep slpd”命令即可查看OpenSLP服务是否开启。输出“slpd on”为开启,输出“slpd off”则代表未开启。

若ESXi版本在漏洞影响范围内,且OpenSLP服务开启,则可能受此漏洞影响。

漏洞加固

加固方案1:升级ESXi至如下版本

加固方案2:在ESXi中禁用OpenSLP服务

禁用OpenSLP属于临时解决方案,该临时解决方案存在一定风险,建议用户可根据业务系统特性审慎选择采用临时解决方案:

1、使用以下命令在ESXi 主机上停止SLP 服务:

/etc/init.d/slpd stop

2、运行以下命令以禁用SLP 服务且重启系统 后生效:

esxcli network firewall ruleset set -r CIMSLP -e 0

chkconfig slpd off

3、运行此命令检查禁用SLP 服务成功:

chkconfig --list | grep slpd

若输出slpd off 则禁用成功

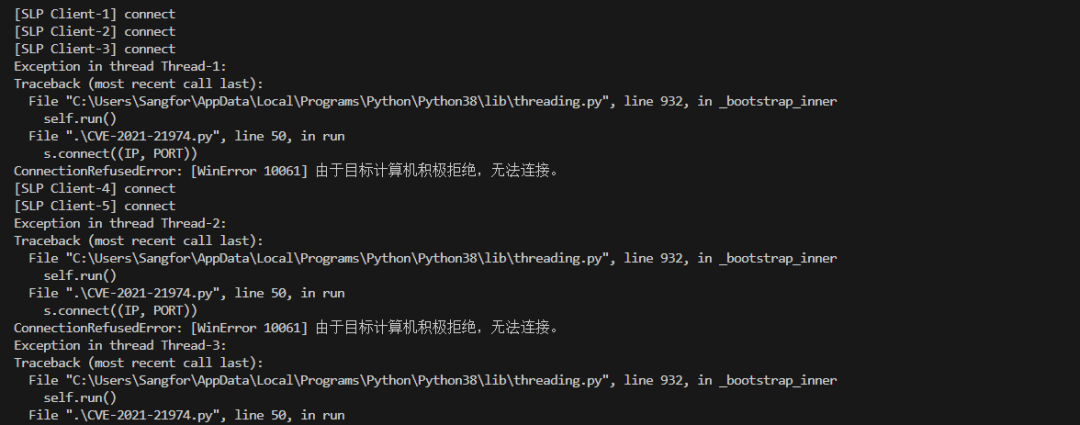

停止SLP服务后,运行攻击脚本发现427端口已经关闭,漏洞无法进行利用。

“

更多推荐

已为社区贡献10条内容

已为社区贡献10条内容

所有评论(0)