100个安全运维知识,懂一半绝对高手!

在AI转型与云原生技术普及的今天,安全运维已成为企业抵御网络攻击、保障业务连续性的核心能力。本文基于行业标准、实战经验及前沿技术动态,系统梳理出100个安全运维必备知识点,涵盖基础防护、云安全、应急响应、合规管理等领域。若能掌握其中半数,你已具备一线企业安全架构师的核心能力。安全运维是一场永无止境的攻防博弈。这100个知识点从技术纵深防御到组织流程优化,构建了完整的防护体系。

100个安全运维知识,懂一半绝对高手!

在AI转型与云原生技术普及的今天,安全运维已成为企业抵御网络攻击、保障业务连续性的核心能力。本文基于行业标准、实战经验及前沿技术动态,系统梳理出100个安全运维必备知识点,涵盖基础防护、云安全、应急响应、合规管理等领域。若能掌握其中半数,你已具备一线企业安全架构师的核心能力。

一、基础安全体系(20项)

- \1. 最小权限原则:所有账号、服务仅授予必要权限,避免权限泛化。

- \2. 日志全生命周期管理:采集、存储、分析一体化,结合SIEM系统实时监控。

- \3. 漏洞闭环管理:扫描→分级→修复→验证,高危漏洞24小时内修复。

- \4. 密码策略:长度≥12位,混合大小写、数字及符号,禁用弱口令和重复密码。

- \5. 多因素认证(MFA):强制开启,优先使用硬件令牌或生物识别。

- \6. 防火墙规则优化:默认拒绝所有入站流量,仅开放必要端口和服务。

- \7. 补丁自动化:通过Ansible、SaltStack等工具实现批量补丁分发。

- \8. 系统基线加固:禁用默认账户、关闭非必要服务,参考CIS Benchmark。

- \9. 网络分段:划分VLAN,隔离生产环境与测试环境。

- \10. 入侵检测系统(IDS):部署Snort、Suricata实时监测异常流量。

- \11. 数据备份3-2-1原则:3份副本、2种介质、1份离线存储。

- \12. 安全审计:定期审查账号权限、配置变更记录。

- \13. 物理安全:机房门禁、摄像头、温湿度监控全覆盖。

- \14. 终端防护:EDR工具实时监控进程行为,阻断恶意软件。

- \15. DNS安全:启用DNSSEC,防御DNS劫持与缓存投毒。

- \16. 邮件安全:SPF、DKIM、DMARC三件套防钓鱼与伪造。

- \17. SSH加固:禁用root登录,使用密钥认证,修改默认端口。

- \18. 安全培训:每季度开展钓鱼邮件模拟演练。

- \19. 零信任架构:基于身份的动态访问控制,替代传统边界防护。

- \20. 蜜罐技术:部署伪装系统诱捕攻击者,分析攻击手法。

二、云与容器安全(20项)

- \21. 云资源合规基线:遵循CIS云安全标准,禁用0.0.0.0/0规则。

- \22. IAM策略:基于角色的访问控制(RBAC),定期轮换临时凭证。

- \23. 容器镜像扫描:集成Trivy、Clair到CI/CD流水线。

- \24. Kubernetes加固:启用Pod安全策略(PSP)、NetworkPolicy。

- \25. 云存储加密:启用服务端加密(SSE-S3/AES-256)。

- \26. 云日志审计:集中管理CloudTrail、操作日志,关联分析异常行为。

- \27. Serverless安全:限制函数执行时间,监控冷启动攻击。

- \28. API网关防护:速率限制、JWT令牌校验、请求签名。

- \29. 密钥管理服务(KMS):避免硬编码密钥,动态生成临时凭证。

- \30. 云原生WAF:防御SQL注入、XSS、API滥用攻击。

- \31. 容器运行时安全:监控异常进程、文件系统挂载。

- \32. 云漏洞扫描:定期扫描ECS、RDS、OSS等资源。

- \33. 跨云安全策略:统一管理多云环境权限与合规基线。

- \34. 无服务器函数隔离:限制内存与CPU使用,防止资源耗尽攻击。

- \35. 云防火墙:基于标签的流量过滤,阻断恶意IP。

- \36. 容器注册表安全:私有Registry启用扫描与签名验证。

- \37. 云负载均衡防护:屏蔽非常规协议与端口扫描。

- \38. 数据泄露防护(DLP):监控敏感数据(如信用卡号)外传。

- \39. 云资产清单:自动发现并分类所有云资源。

- \40. 服务网格安全:Istio双向TLS加密,限流熔断。

三、应用与数据安全(20项)

- \41. OWASP Top 10防护:重点防御注入、失效身份验证等风险。

- \42. XSS防御:输入过滤、输出编码,CSP内容安全策略。

- \43. CSRF防护:Token校验、SameSite Cookie属性。

- \44. SQL注入防御:预编译语句、ORM框架、WAF规则。

- \45. API安全:OAuth 2.0鉴权、速率限制、请求签名。

- \46. 数据脱敏:生产环境屏蔽敏感字段(如手机号)。

- \47. SSL/TLS配置:强制TLS 1.3,禁用弱密码套件。

- \48. 文件上传防护:限制文件类型、扫描恶意内容。

- \49. 会话管理:设置短超时时间,JWT令牌加密存储。

- \50. 业务逻辑漏洞:验证支付、订单修改等关键流程。

- \51. 第三方组件扫描:通过Snyk检测依赖库漏洞。

- \52. GDPR合规:数据匿名化、跨境传输加密。

- \53. 数据库审计:记录所有SQL操作,关联用户行为。

- \54. 备份加密:AES-256加密离线备份数据。

- \55. 数据完整性校验:使用SHA-256哈希验证关键文件。

- \56. 日志脱敏:隐藏日志中的敏感信息(如密码)。

- \57. API限速:防止DDoS与撞库攻击。

- \58. Webshell检测:监控异常文件创建与执行行为。

- \59. 反序列化防护:验证输入数据,禁用危险类加载。

- \60. 业务连续性计划(BCP):制定RTO/RPO目标,定期演练。

四、网络与协议安全(20项)

- \61. 网络流量基线:建立正常流量模型,检测异常峰值。

- \62. VPN加固:IPSec/IKEv2协议,禁用PPTP。

- \63. DNS防护:启用DoH/DoT加密查询。

- \64. BGP安全:配置RPKI防止路由劫持。

- \65. NAC网络准入:基于设备指纹控制接入权限。

- \66. SD-WAN安全:加密跨地域流量,集中策略管理。

- \67. 无线网络防护:WPA3加密,隐藏SSID广播。

- \68. IPv6安全:禁用ICMPv6冗余功能,过滤非法地址。

- \69. 网络协议分析:使用Wireshark捕获并解析可疑流量。

- \70. 零信任网络(ZTNA):基于身份的动态访问控制913。

- \71. DDoS防御:部署流量清洗中心,启用SYN Cookie。

- \72. NTP安全:限制NTP服务器访问,防止时间篡改。

- \73. MAC地址绑定:防止ARP欺骗攻击。

- \74. 网络拓扑隐藏:禁用ICMP响应与TTL泄露。

- \75. QUIC协议优化:平衡性能与安全,监控加密握手。

- \76. 物联网协议防护:MQTT/CoAP强制双向认证。

- \77. 负载均衡安全:屏蔽非常规HTTP方法(如PUT/DELETE)。

- \78. 网络分段微隔离:基于业务逻辑划分安全域。

- \79. TOR流量识别:阻断匿名网络访问敏感资源。

- \80. 网络设备固件升级:定期更新路由器、交换机系统。

五、合规与组织管理(20项)

- \81. 等保2.0合规:三级系统部署堡垒机、数据库审计。

- \82. ISO 27001认证:建立ISMS信息安全管理体系。

- \83. PCID DSS合规:加密存储持卡人数据,定期渗透测试。

- \84. SOX审计:确保财务系统访问日志完整可追溯。

- \85. 安全运营中心(SOC):7×24小时监控与响应。

- \86. 风险评估模型:使用FAIR、NIST框架量化风险。

- \87. 供应商安全管理:审查第三方服务商的安全资质。

- \88. 事件响应计划(IRP):明确RACI矩阵与SOP流。

- \89. 灾难恢复演练:每年至少一次全链路演练。

- \90. 安全文化建设:定期举办CTF竞赛与红蓝对抗。

- \91. 知识库管理:沉淀故障案例与解决方案。

- \92. 法律合规:遵守《网络安全法》《数据安全法》。

- \93. 隐私保护设计(PbD):在产品设计阶段嵌入隐私保护。

- \94. 供应链安全:验证开源组件许可证与漏洞状态。

- \95. 安全绩效考核:将漏洞修复率纳入团队KPI。

- \96. 跨部门协作:建立DevSecOps流程,左移安全防护。

- \97. 安全预算规划:按风险优先级分配防护资源。

- \98. 外部漏洞报告:设立SRC(安全响应中心)接收白帽提交。

- \99. 安全意识培训:覆盖全员,包括高管与外包人员。

- \100. 持续改进机制:通过PDCA循环优化安全体系。

安全运维是一场永无止境的攻防博弈。这100个知识点从技术纵深防御到组织流程优化,构建了完整的防护体系。真正的“高手”,既能用eBPF追踪内核级威胁,也能用MITRE ATT&CK框架还原攻击链,更能在零日漏洞爆发时冷静执行“隔离-止血-溯源”标准动作。

学习网络安全技术的方法无非三种:

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

第三种就是去找培训。

接下来,我会教你零基础入门快速入门上手网络安全。

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

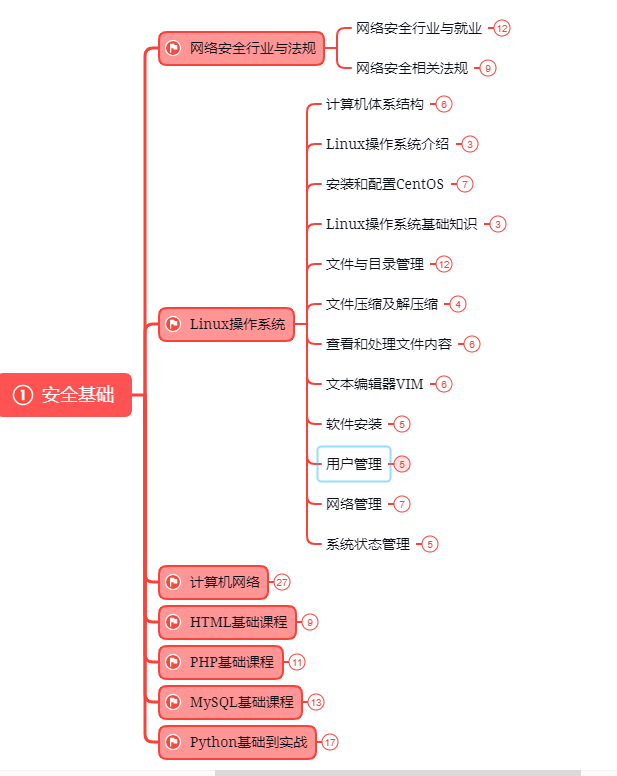

第一阶段:基础准备 4周~6周

这个阶段是所有准备进入安全行业必学的部分,俗话说:基础不劳,地动山摇

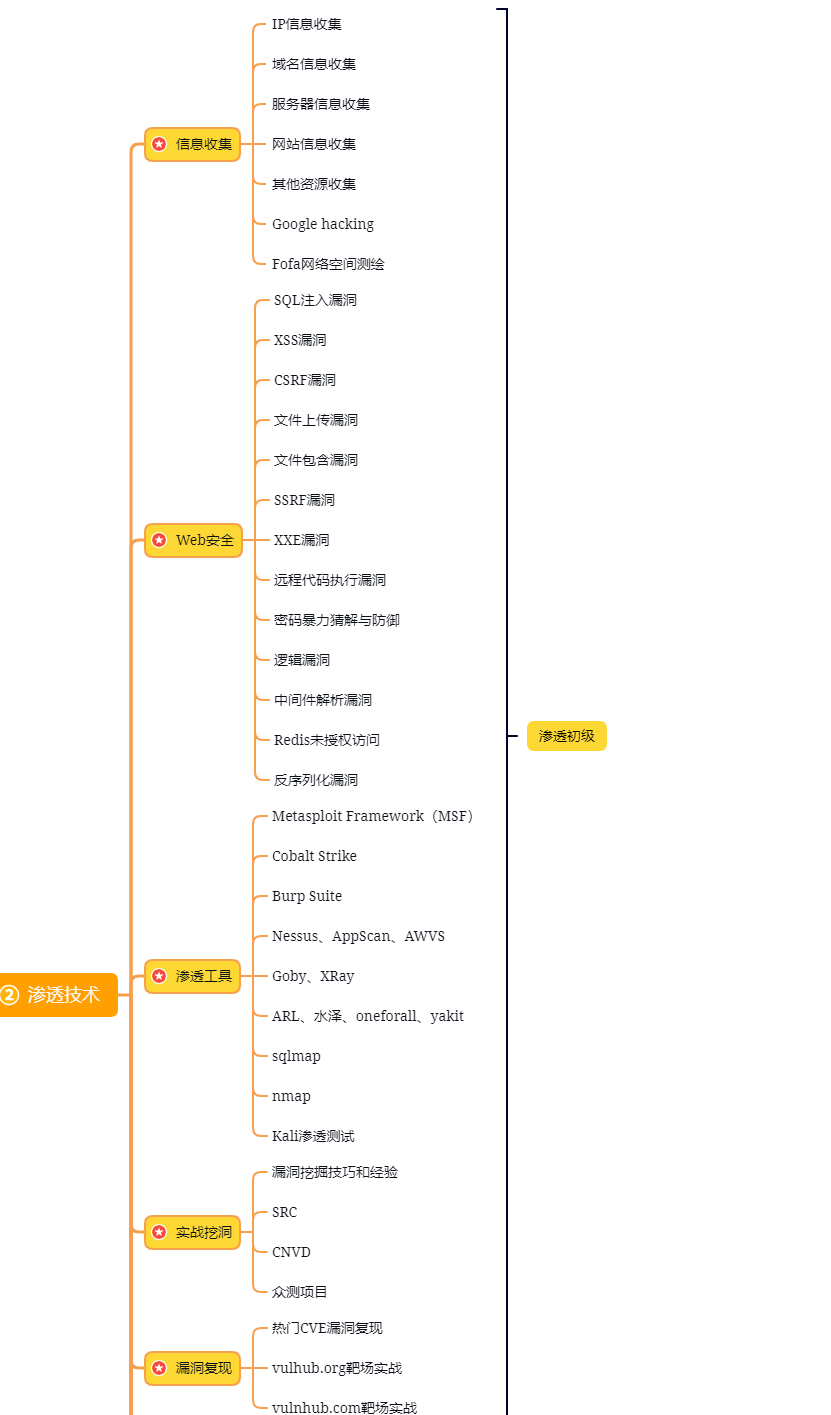

第二阶段:web渗透

学习基础 时间:1周 ~ 2周:

① 了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等)为之后的WEB渗透测试打下基础。

② 查看一些论坛的一些Web渗透,学一学案例的思路,每一个站点都不一样,所以思路是主要的。

③ 学会提问的艺术,如果遇到不懂得要善于提问。

配置渗透环境 时间:3周 ~ 4周:

① 了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)。

② 下载这些工具无后门版本并且安装到计算机上。

③ 了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

渗透实战操作 时间:约6周:

① 在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

② 自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

③ 懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

④ 深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

⑤ 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

⑥ 了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

⑦ 了解一句话木马,并尝试编写过狗一句话。

⑧ 研究在Windows和Linux下的提升权限,Google关键词:提权

以上就是入门阶段

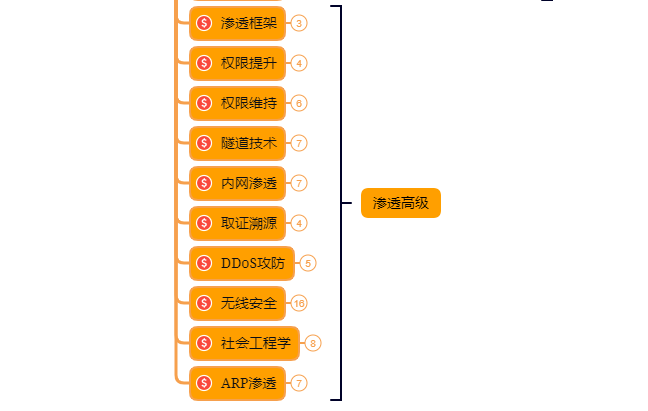

第三阶段:进阶

已经入门并且找到工作之后又该怎么进阶?详情看下图

给新手小白的入门建议:

新手入门学习最好还是从视频入手进行学习,视频的浅显易懂相比起晦涩的文字而言更容易吸收,这里我给大家准备了一套网络安全从入门到精通的视频学习资料包免费领取哦!

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

更多推荐

已为社区贡献11条内容

已为社区贡献11条内容

所有评论(0)