后端防止xss攻击两种方法

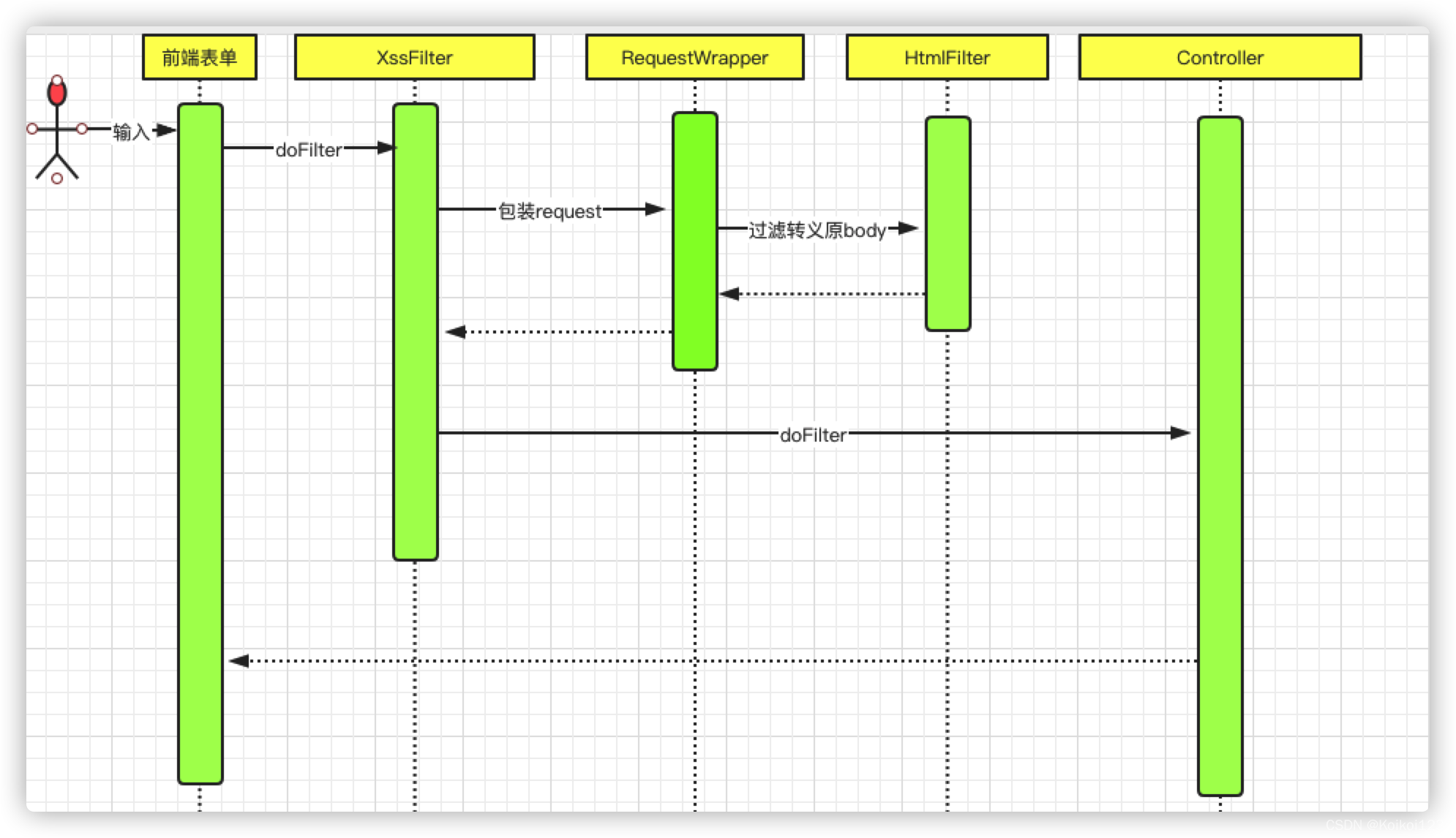

一.写filter新增 XssFilter 拦截用户提交的参数,进行相关的转义和黑名单排除,完成相关的业务逻辑。在整个过程中最核心的是通过包装用户的原始请求,创建新的 requestwrapper 保证请求流在后边的流程可以重复读。1、使用spring的HtmlUtils,可以使用StringEscapeUtils 中的过滤方法/*** 解决XSS跨站脚本攻击和sql注入攻击,使用spring的H

·

一.写filter

新增 XssFilter 拦截用户提交的参数,进行相关的转义和黑名单排除,完成相关的业务逻辑。在整个过程中最核心的是通过包装用户的原始请求,创建新的 requestwrapper 保证请求流在后边的流程可以重复读。

1、使用spring的HtmlUtils,可以使用StringEscapeUtils 中的过滤方法

/**

* 解决XSS跨站脚本攻击和sql注入攻击,使用spring的HtmlUtils,可以使用StringEscapeUtils 中的过滤方法

*/

public class XssSpringHttpServletRequestWrapper extends HttpServletRequestWrapper{

public XssSpringHttpServletRequestWrapper(HttpServletRequest request) {

super(request);

}

/**

* 对数组参数进行特殊字符过滤

*/

@Override

public String[] getParameterValues(String name) {

String[] values = super.getParameterValues(name);

String[] newValues = new String[values.length];

for (int i = 0; i < values.length; i++) {

//spring的HtmlUtils进行转义

newValues[i] = HtmlUtils.htmlEscape(values[i]);

}

return newValues;

}

/**

* 拦截参数,并对其进行字符转义

*/

@Override

public String getParameter(String name) {

return HtmlUtils.htmlEscape(name);

}

/**

* 拦截参数,并对其进行字符转义

*/

@Override

public Object getAttribute(String name) {

return HtmlUtils.htmlEscape(name);

}

}

2、实现XSS过滤器

/**

* spring方式xss过滤器

*/

public class XssSpringFilter implements Filter{

@Override

public void init(FilterConfig filterConfig) throws ServletException {

}

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)

throws IOException, ServletException {

HttpServletRequest req = (HttpServletRequest) request;

chain.doFilter(new XssSpringHttpServletRequestWrapper(req), response);

}

@Override

public void destroy() {

}

}

3、配置XSS过滤器

<!-- spring方式的xss过滤器 -->

<filter>

<filter-name>xssSpringFilter</filter-name>

<filter-class>cn.aric.xss.XssSpringHttpServletRequestWrapper</filter-class>

</filter>

<filter-mapping>

<filter-name>xssSpringFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

二.引入过滤插件

参考如下:https://developer.aliyun.com/article/779924

引入一下 依赖即可

<!--XSS 安全过滤-->

<dependency>

<groupId>net.dreamlu</groupId>

<artifactId>mica-core</artifactId>

<version>2.0.9-GA</version>

</dependency>

<dependency>

<groupId>net.dreamlu</groupId>

<artifactId>mica-xss</artifactId>

<version>2.0.9-GA</version>

</dependency>

核心过滤逻辑

在 mica-xss 中并未采取上文所述通过自己手写黑名单或者转义方式的实现方案,而是直接实现 Jsoup 这个工具类。

jsoup 实现 WHATWG HTML5 规范,并将 HTML 解析为与现代浏览器相同的 DOM。

- 从 URL,文件或字符串中刮取和解析 HTML

- 使用 DOM 遍历或 CSS 选择器查找和提取数据

- 操纵 HTML 元素,属性和文本

- 清除用户提交的内容以防止安全白名单,以防止 XSS 攻击

- 输出整洁的 HTML

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)