akamai逆向破解js

如何触发第二次的Post请求?每一次环境是如何触发检查的?这次返回的cookie长这个样子_abck=3F12CDCD57BFFB6E2F1093C5FB59BB45~-1~YAAQgZ......Zg==~-1~||1-abaeXPCFxx-1-10-1000-2||~-1,与上面的cookie区别是~-1~-1~-1变成~-1~||1-abaeXPCFxx-1-10-1000-2||~-1,

请求流程分析

0x0

当我们在浏览器输入网址后,浏览器对原始页面进行渲染,这个时候会异步加载加密的js文件/-ppuDV/Mf/Yc/7kc2/MuFsajKsrY/3rmuJNbLiYON9S/E0B3bzkhJAE/c3tb/alQDYXo,这个js的url大概长这样,为啥是大概呢,因为过一两天这个url就变了,js内的内容也变了,主要变的是变量名,执行流程没变。 返回的目标cookie大概长这个样子_abck=3F12CDCD57BFFB6E2F1093C5FB59BB45~-1~YAAQ......la8u3cCw2v2fTpd4eZM=~-1~-1~-1

0x1

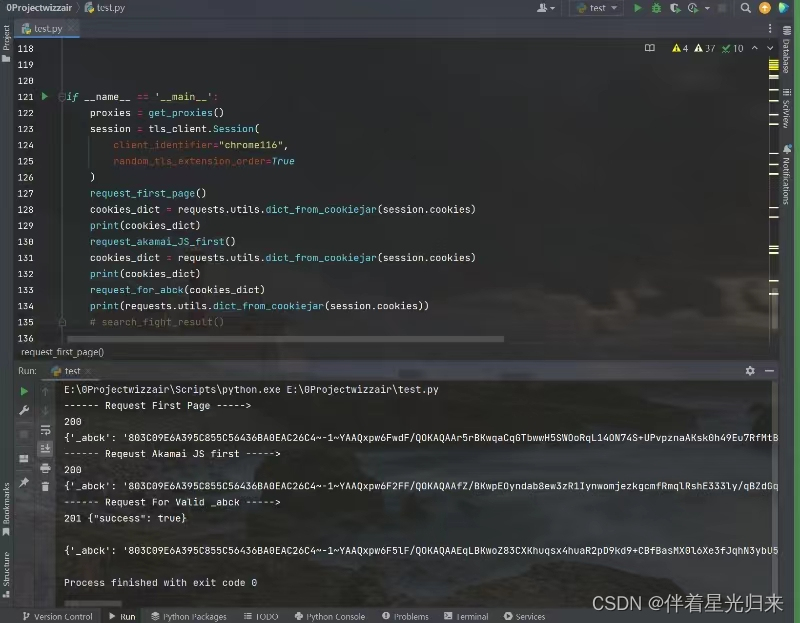

加密js加载回来之后,浏览器执行js内的代码,对浏览器环境简单的检查一下,最终构建好加密参数,通过XMLHttpRequest对象, 发送一个url为/-ppuDV/Mf/Yc/7kc2/MuFsajKsrY/3rmuJNbLiYON9S/E0B3bzkhJAE/c3tb/alQDYXo的post请求。这次返回的cookie长这个样子_abck=3F12CDCD57BFFB6E2F1093C5FB59BB45~-1~YAAQgZ......Zg==~-1~||1-abaeXPCFxx-1-10-1000-2||~-1,与上面的cookie区别是~-1~-1~-1变成~-1~||1-abaeXPCFxx-1-10-1000-2||~-1, 还不够最终的目标是~0~啊,继续探索

0x2

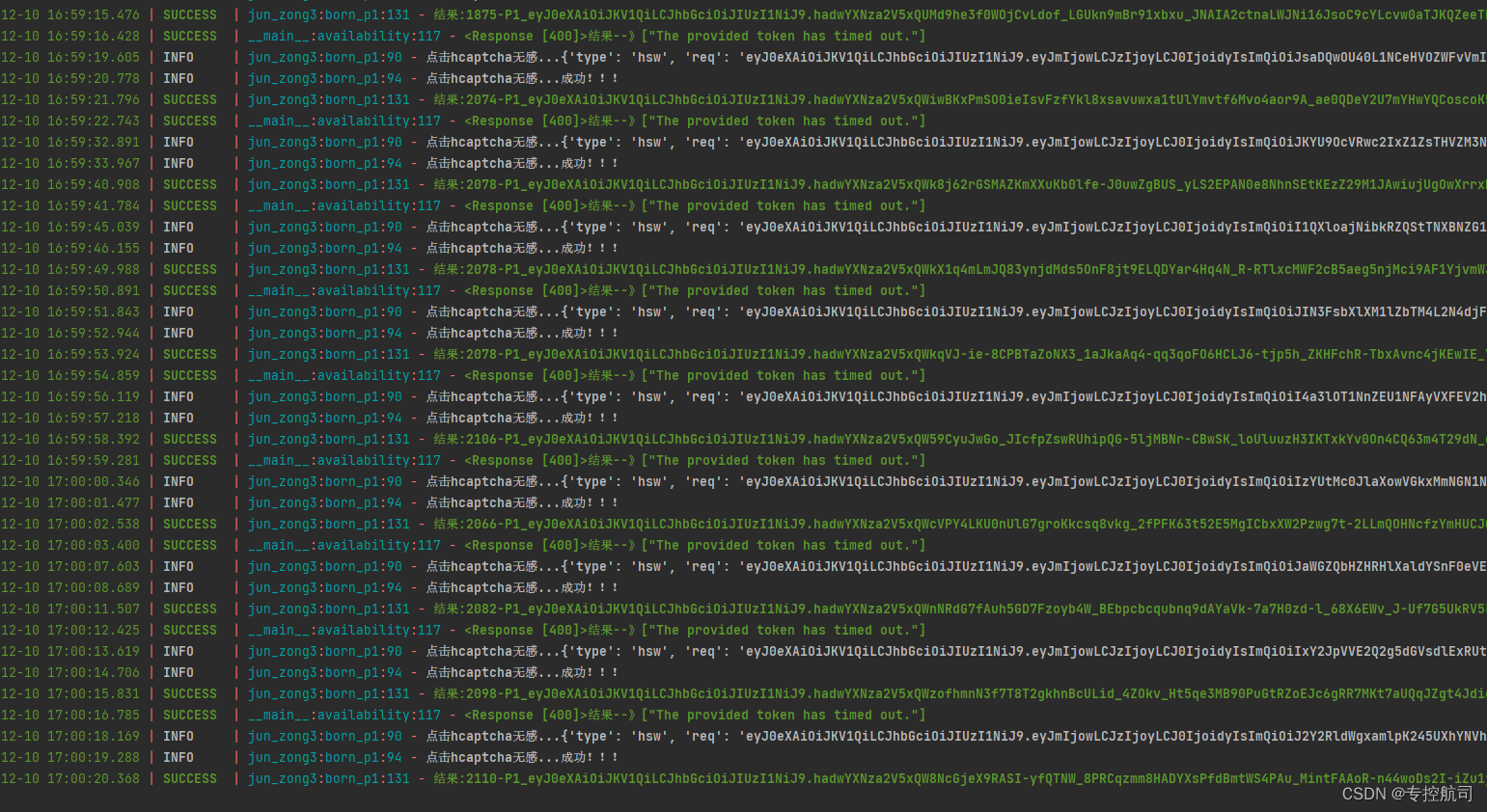

如何触发第二次的Post请求? 每一次环境是如何触发检查的?头痛!!!通过跟栈,以及日志发现加载js的时候绑定了一堆事件,有些环境检查都是通过各种事件去触发的,各种都尝试一下,先去执行上面xhr对象的xhr.onreadystatechange方法,把新cookie初始化一下,执行window.dispatchEvent模拟触发一下DeviceMotionEvent事件,然后把window.setTimeout里面的保存的方法执行一下,果然发送了第二次的xhrPost请求,这次返回的cookie有效了,变成~0~了。_abck=3F12CDCD57BFFB6E2F1093C5FB59BB45~0~YAAQgZZU......SzYvUq329fc~-1~||1-abaeXPCFxx-1-10-1000-2||~-1

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)