Brute Force密码暴力破解之验证码自动识别(captcha-killer)

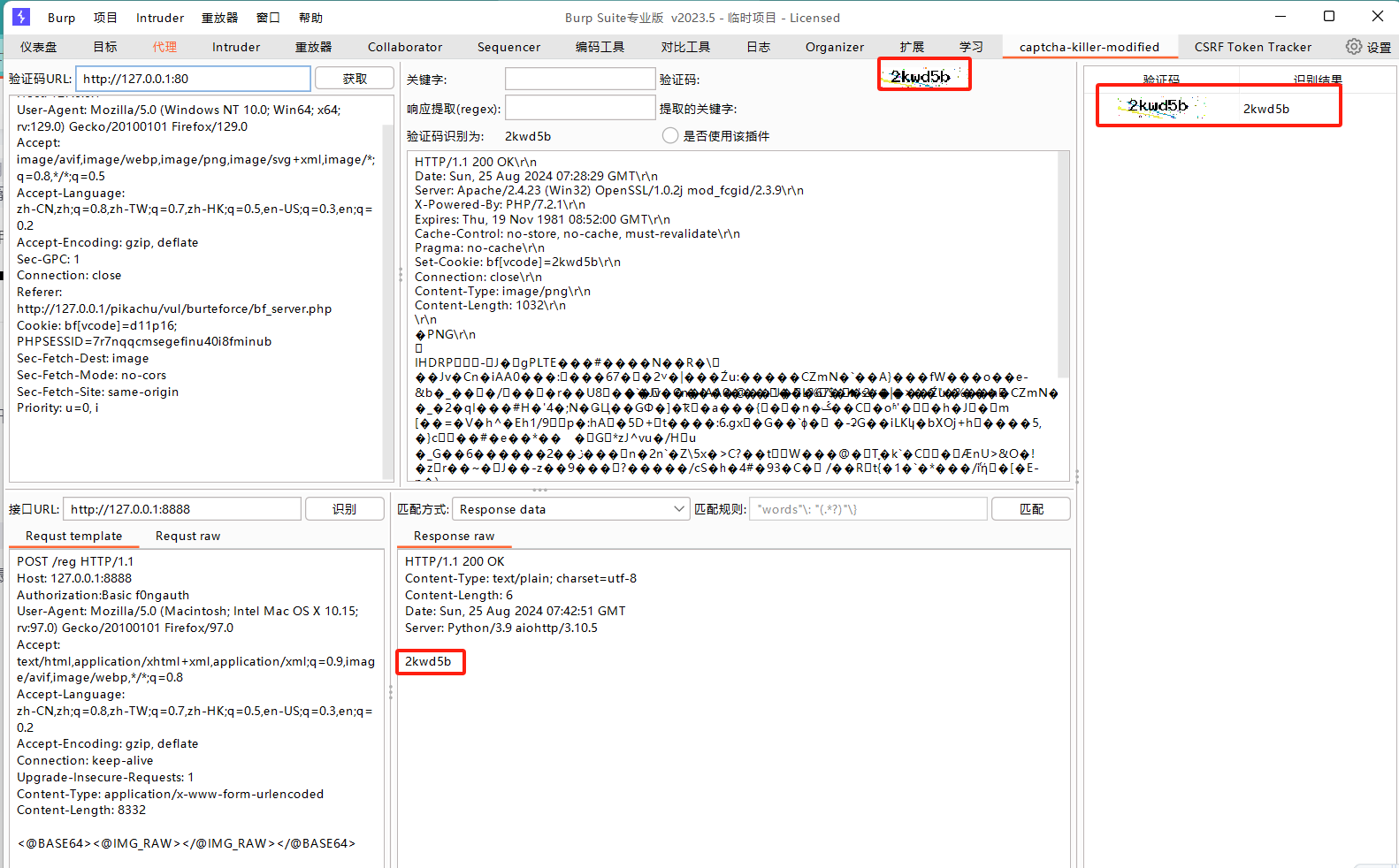

填入接口URL:http://127.0.0.1:8888,再在Request temple下方的空白输入框中右键点击“ddddocr”,再点击识别,就可以识别出验证码了。呃,识别出来的验证码明显是错的,尝试重启一下burp再来试验,但还是不知道为什么还是不行,或许多试几次就可以成功?如果有个验证码id的,在id=xxx处,修改成@captcha-killer-modified@,再进行攻击。开启

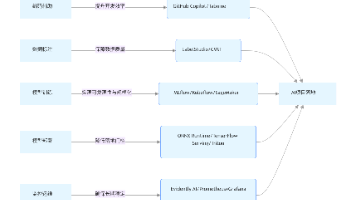

captcha-killer是burpsuite的一个插件,常用于验证码识别,下面就以pikachu靶场的验证码绕过(on server)为例,讲解一下:

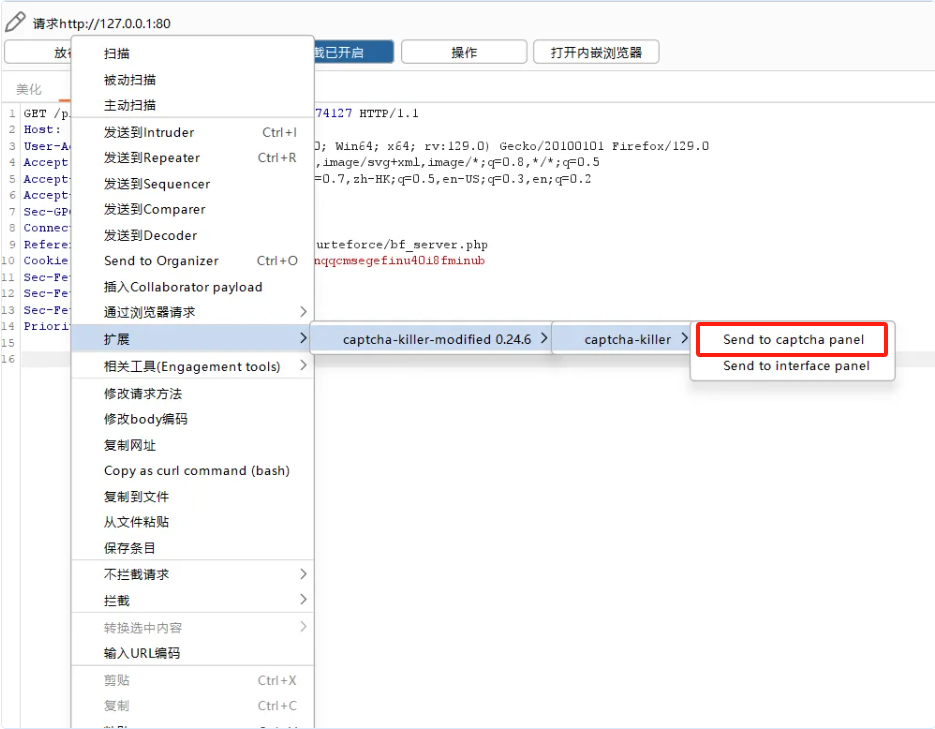

开启抓包,点击一下验证码,然后在burp中的报文,右键发送到captcha panel中

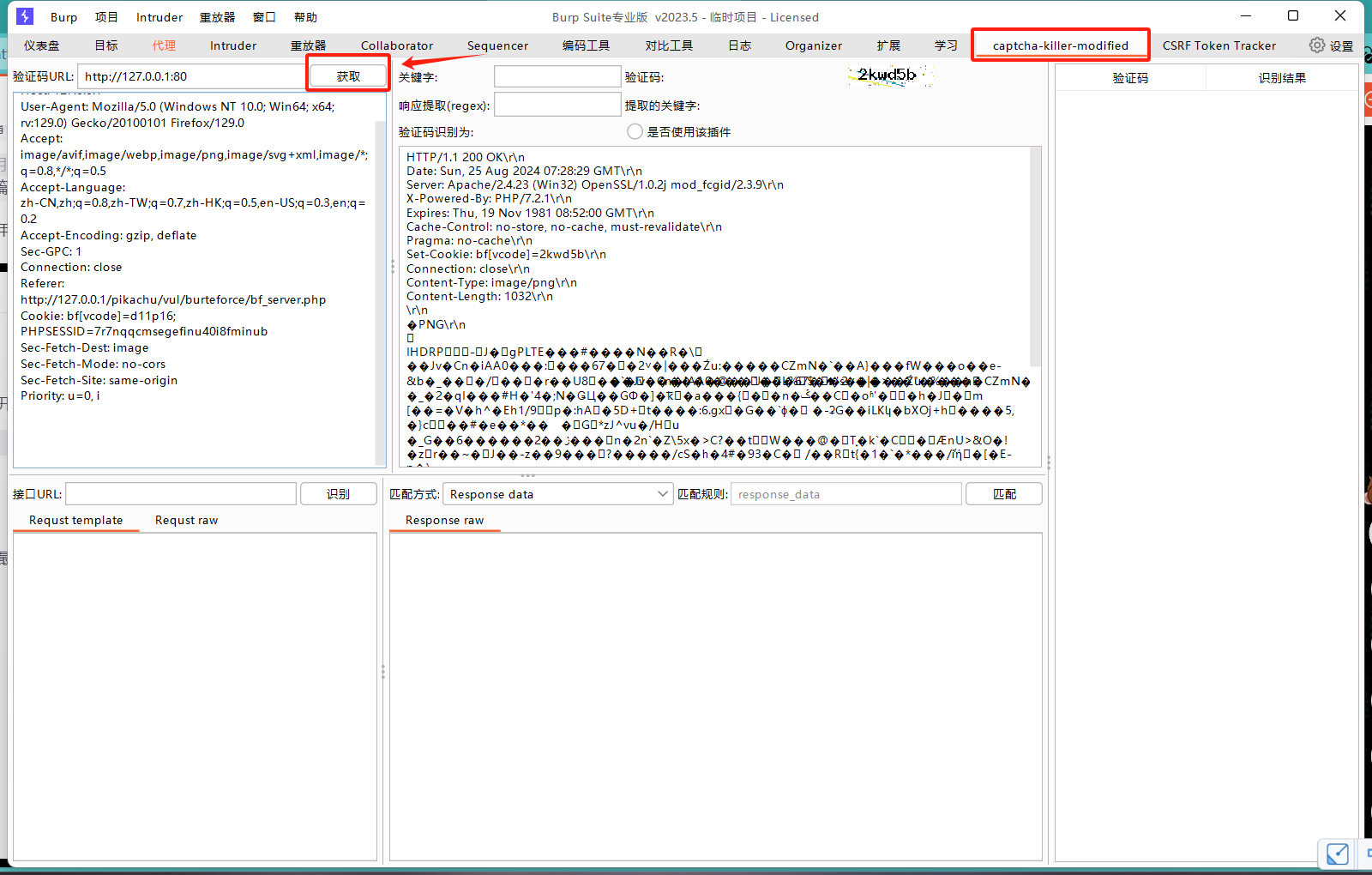

在上方任务栏点击captcha-killer-modified选项,再点击获取

在本地开启一个验证码识别的web接口来接收captcha-killer传来的验证码图片内容

(本来想直接调用百度的web接口的,但不熟悉百度的试用流程就转为本地开启web接口了)

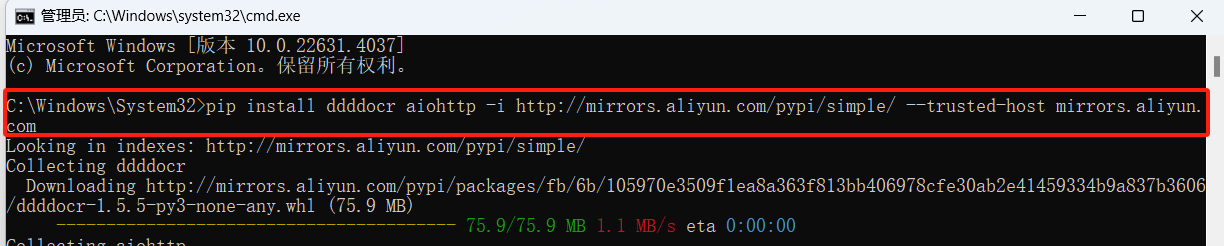

首先得在python中安装ddddocr和aiohttp包:

pip install ddddocr aiohttp -i http://mirrors.aliyun.com/pypi/simple/ --trusted-host mirrors.aliyun.com

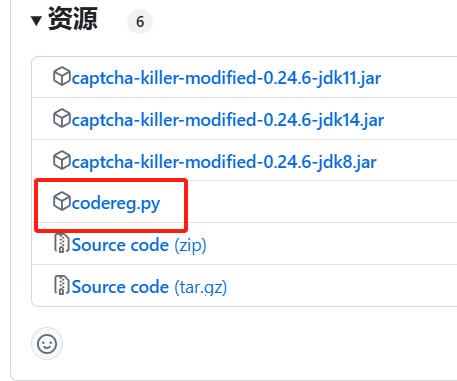

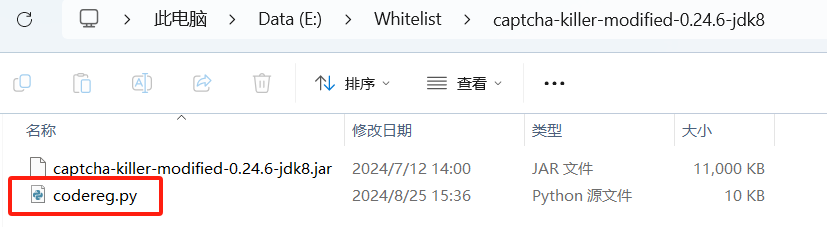

接下来去github下载个codereg.py

(https://github.com/f0ng/captcha-killer-modified)

这里我将codereg.py放到captcha-killer-modified插件的文件路径了

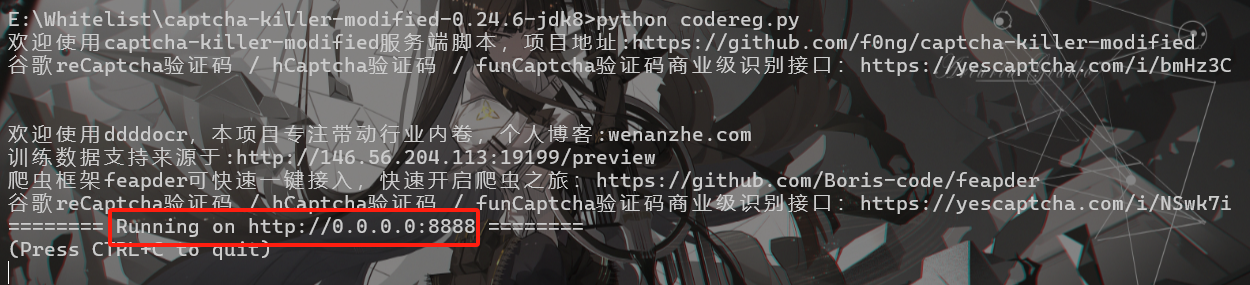

在该文件路径中打开cmd,开启本地验证码识别服务

显示本地接收端口是8888

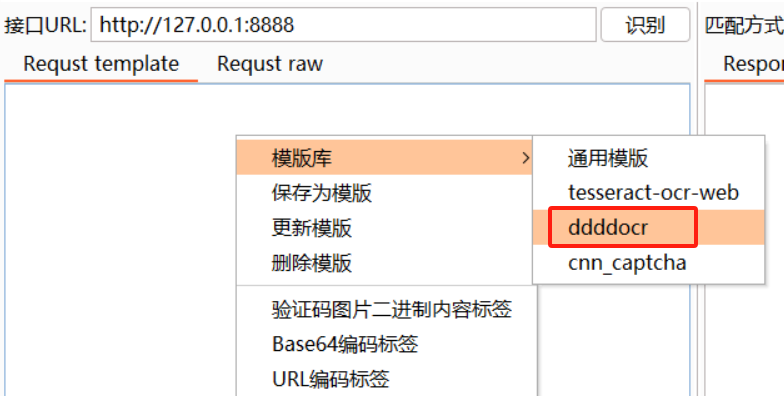

填入接口URL:http://127.0.0.1:8888,再在Request temple下方的空白输入框中右键点击“ddddocr”,再点击识别,就可以识别出验证码了

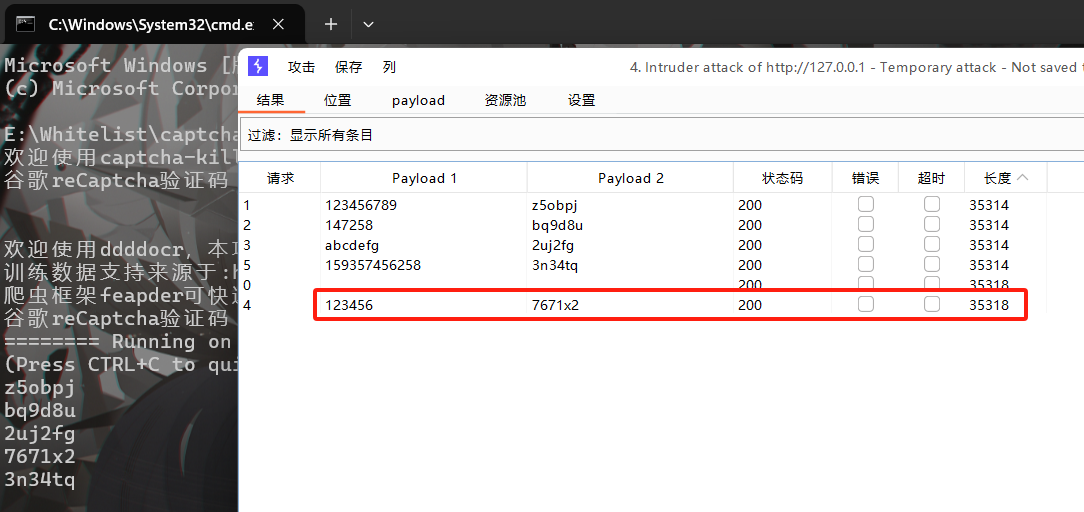

同时看到cmd中也出现了识别出的验证码

接下来进入实战:

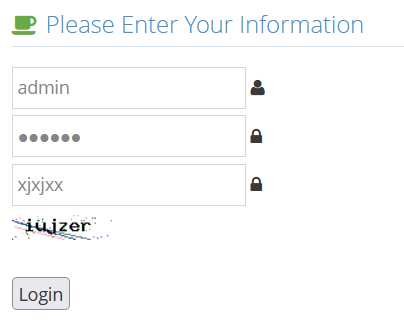

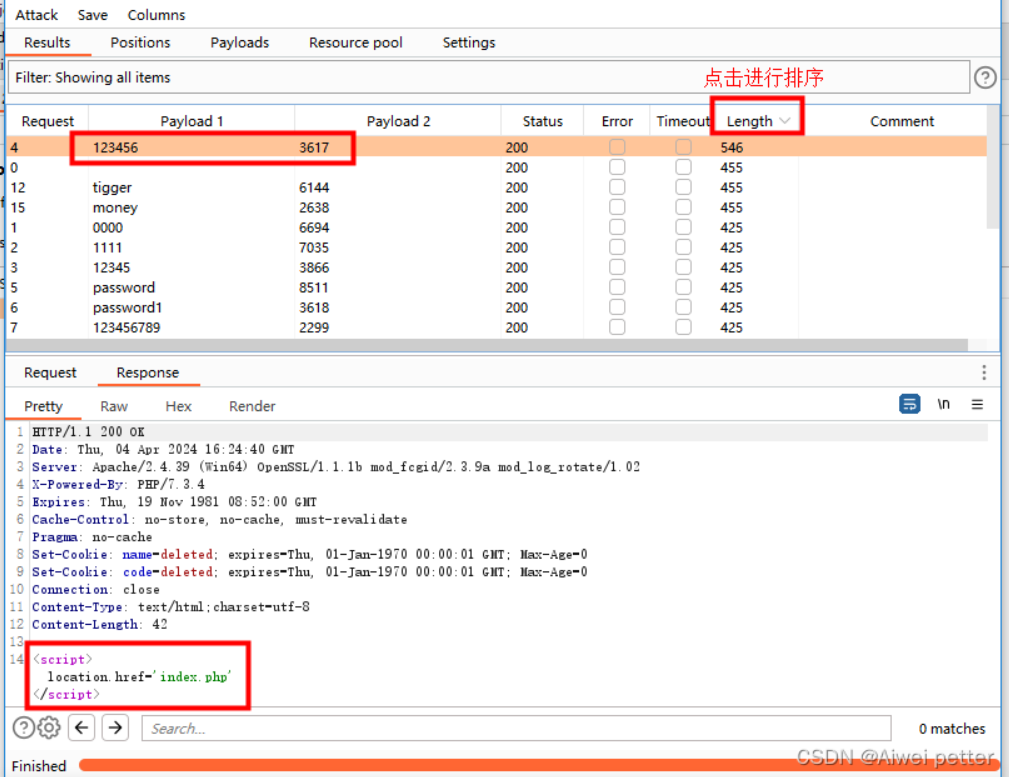

填写正确的账户名,密码和验证码就随便填,之后开启抓包,点击“login”

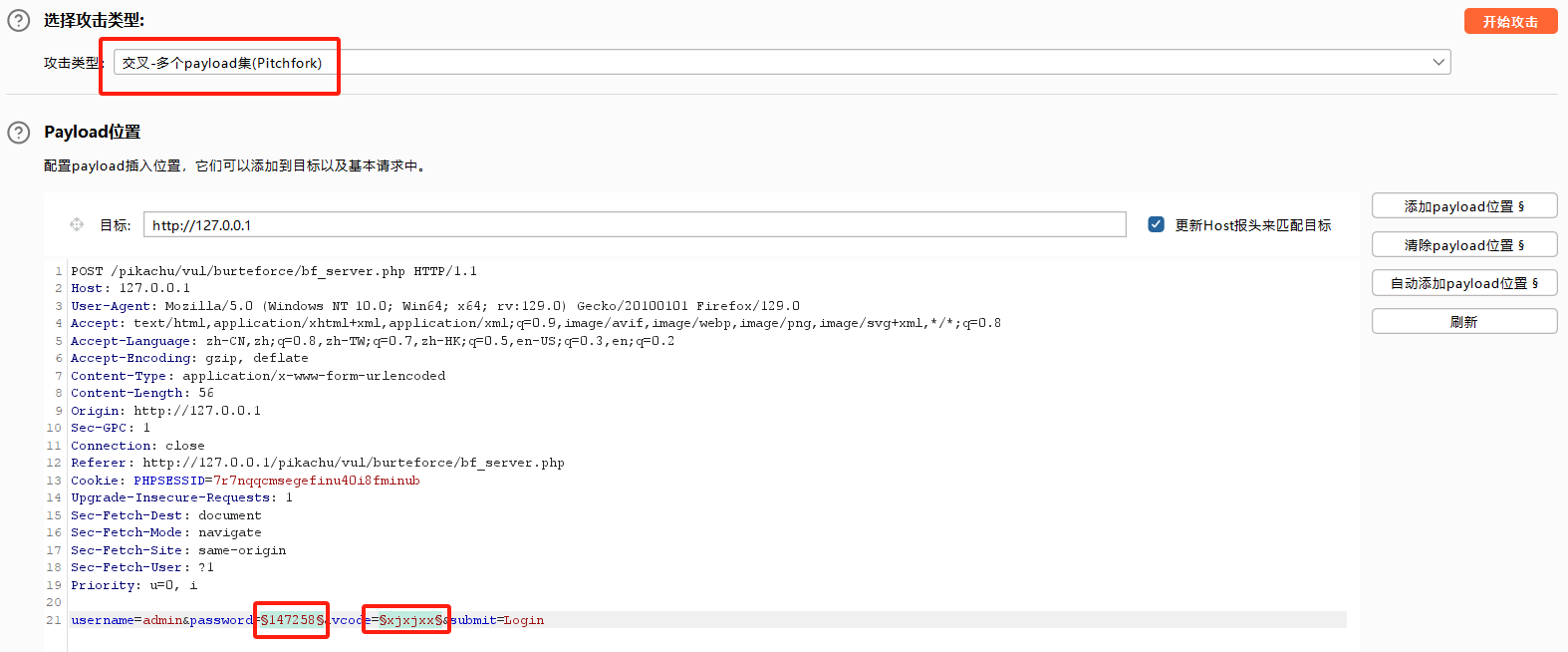

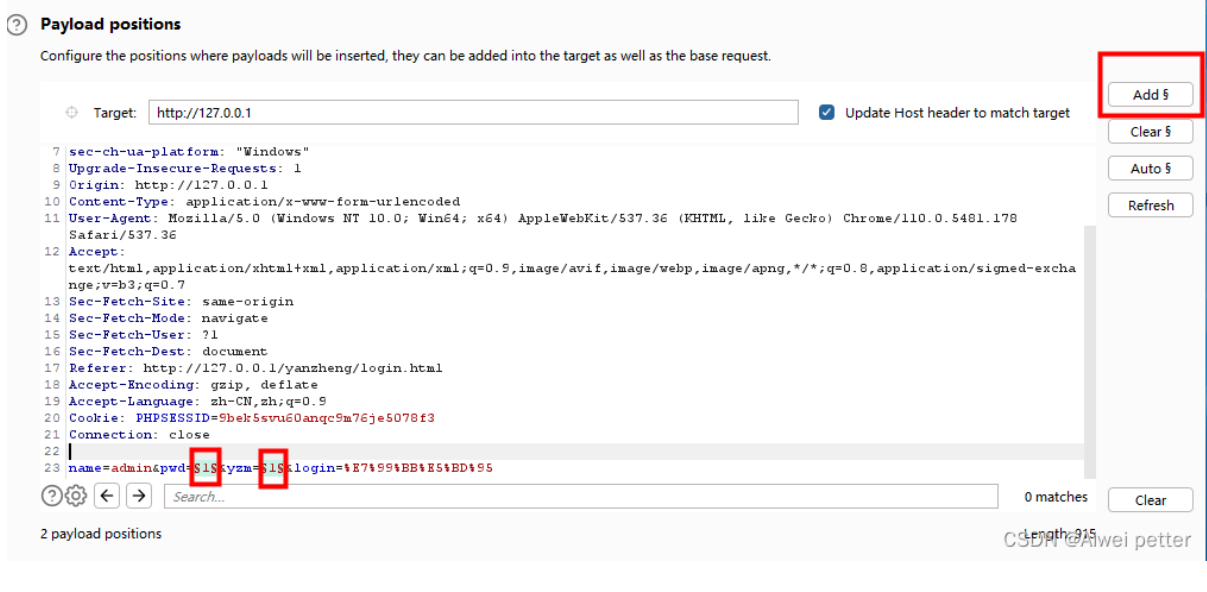

发送到Intruder模块后,对密码和验证码处添加payload

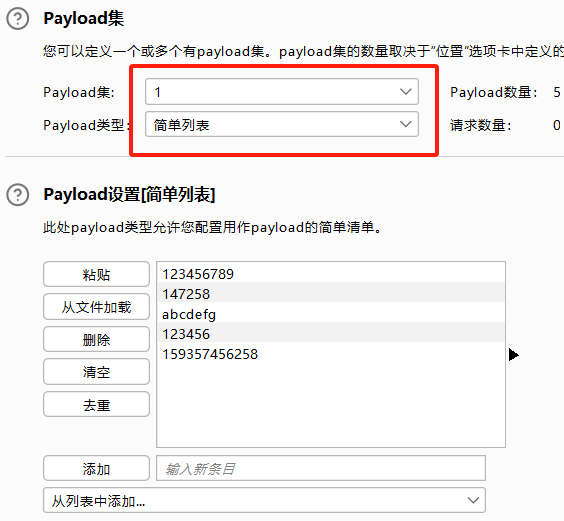

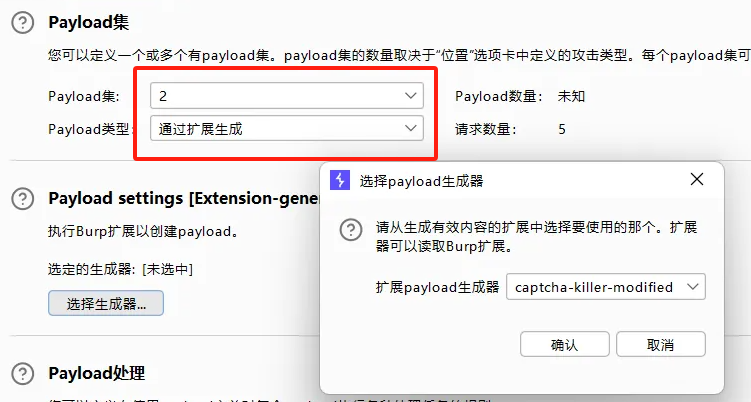

接下来去设置payload集

再去“资源地”中设置单线程

(因为页面的验证码会一次一换,如果不是一一对应的关系就会出现验证码错误)

呃,识别出来的验证码明显是错的,尝试重启一下burp再来试验,但还是不知道为什么还是不行,或许多试几次就可以成功?这里就不想试验了,有点费时间了

拓展:

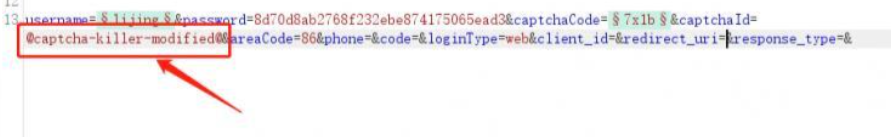

如果有个验证码id的,在id=xxx处,修改成@captcha-killer-modified@,再进行攻击

有没有验证码id应该影响不大的,看到教程没有这个id也一样能爆破出来

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)