信息收集系列(五):存活探测与指纹识别

在信息收集系列的前几篇文章中,我们系统地扩展了资产收集范围,从 IP 地址、子域名到端口扫描,逐步完善了目标资产清单。完成端口扫描后,我们已经最大程度地获取了目标资产的基本范围。存活探测:确认资产是否在线,以提高后续扫描效率。指纹识别:获取目标的技术栈信息,分析目标的关联性,并筛选出高危或脆弱资产,为后续渗透测试奠定基础。

内容预览 ≧∀≦ゞ

信息收集系列(五):存活探测与指纹识别

前言

在信息收集系列的前几篇文章中,我们系统地扩展了资产收集范围,从 IP 地址、子域名到端口扫描,逐步完善了目标资产清单。完成端口扫描后,我们已经最大程度地获取了目标资产的基本范围。

接下来,我们需要进一步挖掘这些资产的具体特性,主要包括:

- 存活探测:确认资产是否在线,以提高后续扫描效率。

- 指纹识别:获取目标的技术栈信息,分析目标的关联性,并筛选出高危或脆弱资产,为后续渗透测试奠定基础。

存活探测

存活探测是指检查目标 IP、域名或服务端口是否在线。它是进行指纹识别的前置步骤,能够显著提高后续扫描的准确性和效率。我个人比较推荐下面三款工具:

1. httpx

httpx 是 ProjectDiscovery 工具集中的一款功能强大且高效的存活探测工具。它支持多种协议(HTTP/HTTPS)、头部定制等功能,非常适合大规模资产探活。

命令示例:

# 探测存活并保存结果

cat subs.txt | httpx | tee subs_live.txt

# 带 -nf 参数:仅探测未跳转的目标,避免误判

cat subs.txt | httpx -nf | tee subs_live.txt

2. FastSee

FastSee 是一款新型的探活工具,功能强大,扫描方式灵活,输出内容丰富,甚至支持网页截屏功能。它适合需要快速获取大量目标的在线状态,同时对结果有直观呈现需求的场景。

Gitee 地址: https://gitee.com/ma-fanxiang/fast-see/

3. Web-SurvivalScan

由曾哥开发的轻量级存活探测工具,操作简单、快速高效。适合在大规模探活场景中与其他工具搭配使用。

GitHub 地址: https://github.com/AabyssZG/Web-SurvivalScan

指纹识别

指纹识别是信息收集中的关键步骤,主要用于探测目标的技术栈信息,包括 Web 服务器类型、CMS(内容管理系统)、框架、插件等技术组件。同时,通过分析目标间的技术关联性,可以挖掘出更多潜在的目标资产。

在线平台

BuiltWith

BuiltWith 是一款功能强大的在线分析工具。只需输入目标站点,即可快速获取其使用的技术栈信息,并提供技术关联性分析。它还能根据特定技术列出其他使用相同技术的站点,是资产扩展分析的重要工具。

特点:

- 支持技术关联性分析,帮助挖掘潜在资产。

- 提供全面的技术堆栈信息。

使用方法:

访问 BuiltWith 官网,输入目标 URL 获取详细分析结果。

TideFinger(潮汐指纹)

TideFinger 是一款图形化在线指纹识别工具,登录后即可使用。

注意: 其他类似平台(如云悉)可能需要邀请码或付费,现在许多已无法正常使用。

图形化工具

图形化工具的指纹识别模块通常直观易上手,这里就不做详细介绍了,下面列举几款我常用的工具:

- Mitan

- TscanPlus

- Yakit

这些工具均支持高效的指纹识别任务,可根据需求选择使用。

命令行工具

需要特别说明的是,指纹识别工具的能力在很大程度上依赖于其使用的字典文件(如 finger.json)。你可以在 GitHub 上找到相对完整的字典并将其加到工具中。不过,字典并非越大越好,过于庞大的字典可能会导致误报率上升,从而影响识别的准确性。

EHole(棱洞)

EHole 是一款专为红队场景设计的工具,专注于从大量资产中精准识别重点目标系统。它能够快速锁定可能存在弱点的系统,帮助红队人员提高攻击效率。目前也有很多师傅开发出了 EHole 的魔改版本,大家可以自行探索使用。

特点:

- 专注于从 C 段 IP 或大规模目标资产中筛选脆弱系统。

- 支持批量扫描与结果分类,适合大规模资产筛选任务。

命令示例:

EHole -l url.txt -json export.json

以下是对你原文的优化版本,简化了语言,并增强了表达的清晰度和专业性:

Nuclei

Nuclei 是一款高效的漏洞扫描与指纹识别工具,采用模板化设计,用户可以轻松开发新模板或使用社区模板,快速识别目标的技术栈和潜在漏洞。

特点:

- 高度扩展: 支持加载社区模板库,方便快速添加新规则。

- 广泛适用: 可用于技术栈识别、漏洞扫描、安全合规等多种场景。

命令示例:

cat subs_live.txt | nuclei -t http/technologies/

该命令通过 http/technologies/ 目录下的模板,识别目标网站或服务器所使用的技术栈(如:Web 框架、CMS、编程语言等)。

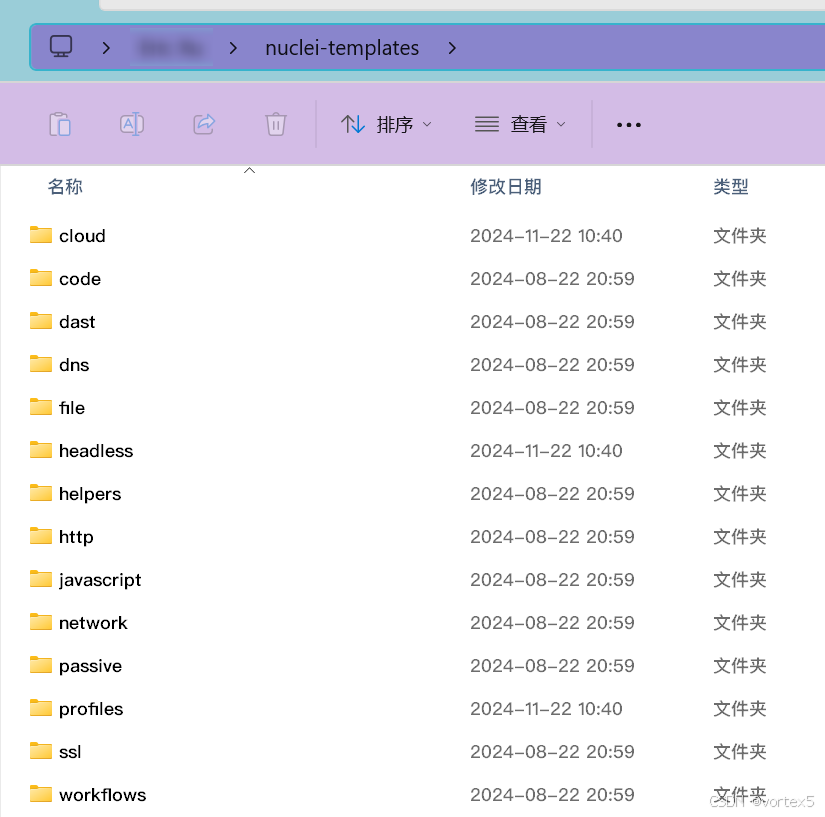

Nuclei 的模板存储在当前用户目录的

nuclei-templates文件夹中。

Webanalyze

Webanalyze 专注于技术栈识别,能够精准分析目标页面使用的框架、插件及其他技术组件,并生成结构化报告。

特点:

- 支持页面深度爬取,挖掘隐藏技术栈。

- 输出格式灵活,便于后续分析处理。

命令示例:

./webanalyze -host example.com -crawl 1 -output csv

ICON 识别

现代浏览器会显示网页的 Favicon(网页的小图标),我们可以利用 Favicon 的哈希值来快速关联和识别目标的其他子域名或资产。

获取 Favicon 哈希值

除了使用 Fofa 等测绘搜索引擎提取 Favicon 哈希值外,这里特别推荐使用图形化工具 密探(Mitan)。

它支持通过本地或在线的 Favicon 图标,自动生成适配 Fofa、Hunter 和 Quake 三大测绘引擎的 Hash 格式。

生成的哈希值可用于 Fofa Hunter Quake Shodan 等网络测绘引擎搜索网页图标相同的关联资产。

分析 Favicon 哈希值

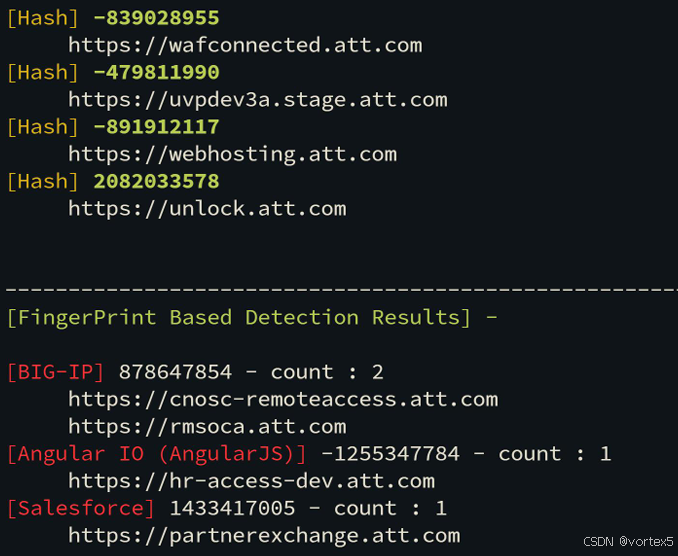

FavFreak 工具可计算 Favicon 哈希值,并根据哈希值对目标资产进行排序和归类:

cat subs_live.txt | python3 favfreak.py -o output

运行效果示例:

小结

在完成存活探测与指纹识别后,我们可以实现以下目标:

- 精确筛选在线资产,避免对无效目标浪费时间。

- 获取目标技术栈信息,发现潜在漏洞点。

- 分析站点之间的关联性,扩大目标范围。

这一步为漏洞挖掘和渗透测试提供了坚实的基础。如果你有其他更高效的工具或方法,欢迎在评论区交流!

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)