致命?泛微服务器权限失陷【附利用脚本】

由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本公众号及作者不为此承担任何责任,一旦造成后果请自行承担!泛微E-Office10反序列化漏洞,未经身份验证,攻击者能够上传伪装恶意文件到服务器,在目标服务器上执行任意代码,获取服务器权限,给服务器造成致命危害。环境:python3+ 作者python版本python3.8.0,下载地址。单个目标:pyth

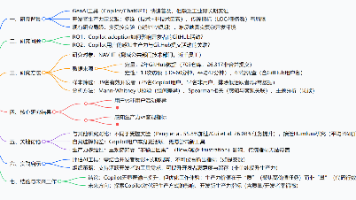

漏洞描述

泛微E-Office10反序列化漏洞,未经身份验证,攻击者能够上传伪装恶意文件到服务器,在目标服务器上执行任意代码,获取服务器权限,给服务器造成致命危害。

漏洞复现

「fofa」

icon_hash="1578525679"

「零零信安」

html_banner==/eoffice10/client/web/

界面如下

用phpgg生成一条利用链

构造poc直接上传

不会怎么办,没关系直接使用一键检测脚本进行检测

环境:python3+ 作者python版本python3.8.0,下载地址

https://www.python.org/ftp/python/3.8.0/python-3.8.0.exe

安装依赖

pip install requests

简单使用:(使用-f时需要把资产放入文件中)

单个目标:python poc.py -u 目标url

批量检测:python poc.py -f url文件 效果如下:

项目脚本获取

公众号:【吉吉说安全】,对我发消息【20240404】获取脚本

「如果你也想学习更多这类安全技术,【详情下方图片了解】,【扫下方二维码加入】:只做高质量优质精品内容」

江上冰消岸草青,三三五五踏青行。【踏青节送福利啦!】踏青节前4位在此页面加入立减20。尊享:9大内容免费使用,扫下方二维码加入。

踏青节礼包(限量前4位)

进社群邀请一位朋友加入还可叠加享立减13.2,相当于优惠33.2,仅限当天加入前4位会员。

「会持续给大家更新更好东西」

免责声明

由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)