【python 逆向分析某东】分析某东的【h5st】参数,实现模拟并获取公开数据,仅供学习参考

【python 逆向分析某东】分析某东的【h5st】参数,实现模拟并获取公开数据,仅供学习参考

·

文章日期:2025.1.24

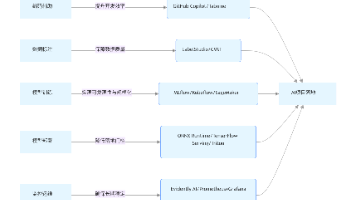

使用工具:Python、Node.js

本章知识:分析某东的【h5st】参数,实现模拟并获取公开数据

文章难度:低等

文章全程已做去敏处理!!! 【需要做的可联系我】

AES解密处理(直接解密即可)(crypto-js.js 标准算法):在线AES加解密工具

注意:本章所有的代码均不公开,只有教程,没有源码,望请谅解!!!

声明:玩归玩,闹归闹,千万不要开玩笑!

仅供学习!!仅供参考!!仅供测试!!

废话不多,看效果图

1、打开某某网站(使用文章开头的AES在线工具解密):

别忘了先登录,不登录可能无法继续进行

K1b4PyTIIGVima5YufbwODre66C+hDrA+RNoBn8Ghz+W7M0KYg60h2httJ5+tNFRUtvdg8RtNP50vg9hHJ3GghQIRNdnesVXS1iP70Dmx2OXma9lQQwGrIV5RGqN6RobJJLGdrMlt+pGHJBDRtE05w==

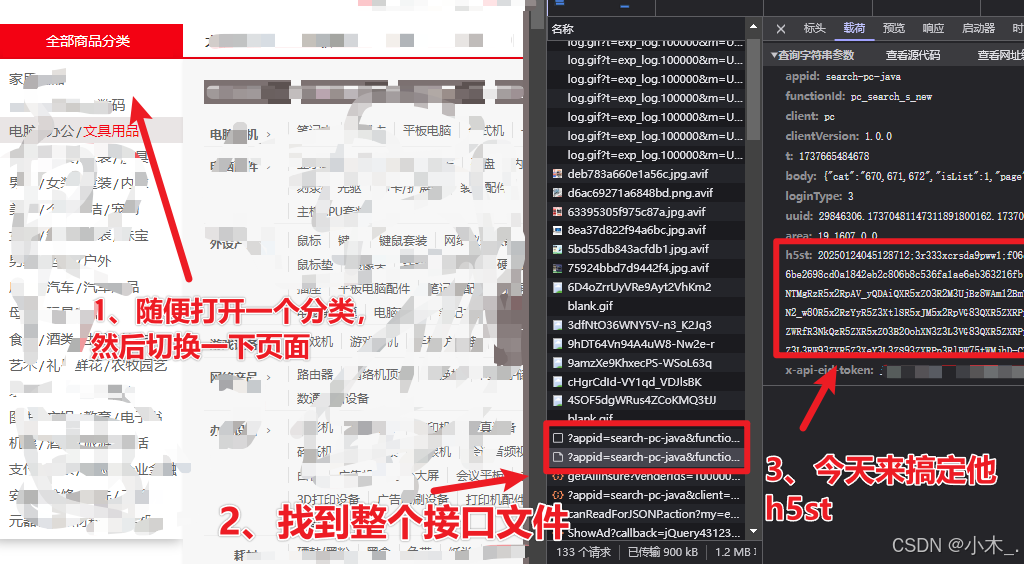

2、打开网站后,我们随便选择一个分类,然后点击翻页,在控制台可以看到h5st这个参数

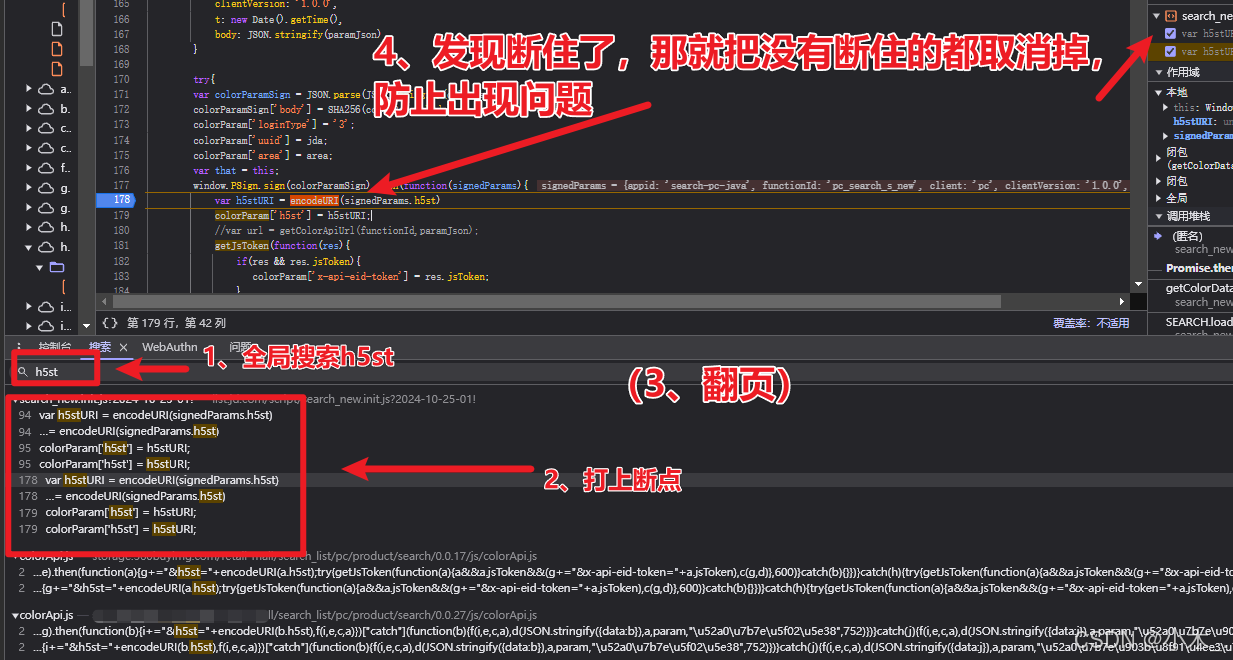

3、我们全局搜索h5st,然后打上断点,执行一下翻页,断住后,我们要把其他没有断住的给取消掉,防止冲突搞错

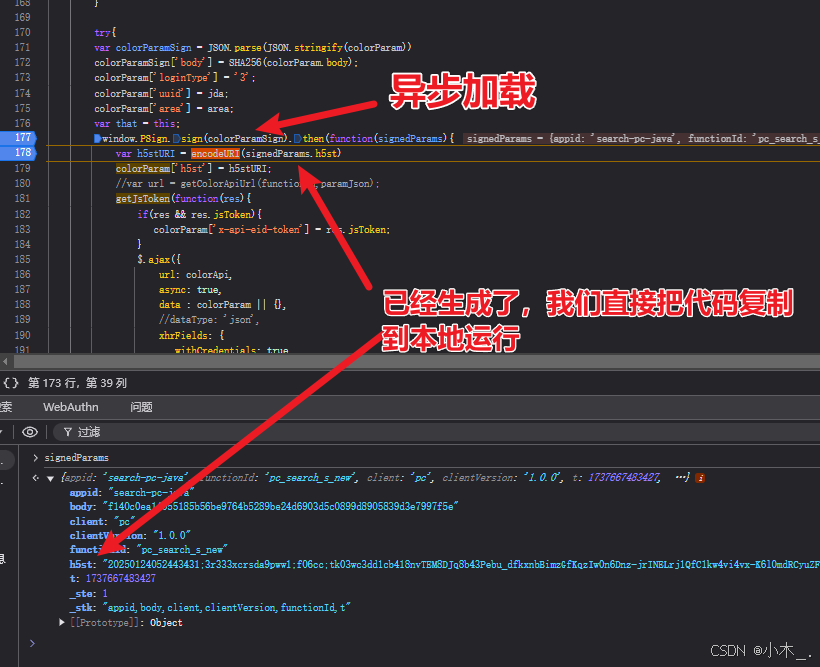

4、异步加载的,我们直接把代码扣走,他这个就是生成方法

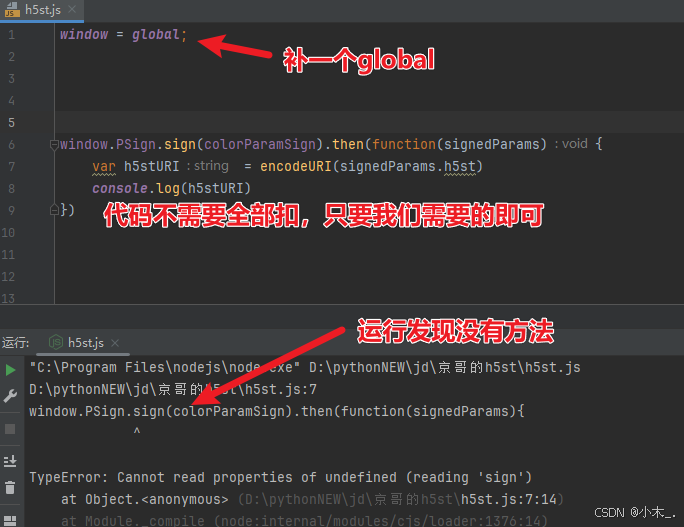

5、只需要扣我们需要的代码即可,然后补一个环境,运行发现没有该方法,我们直接去网站找一下

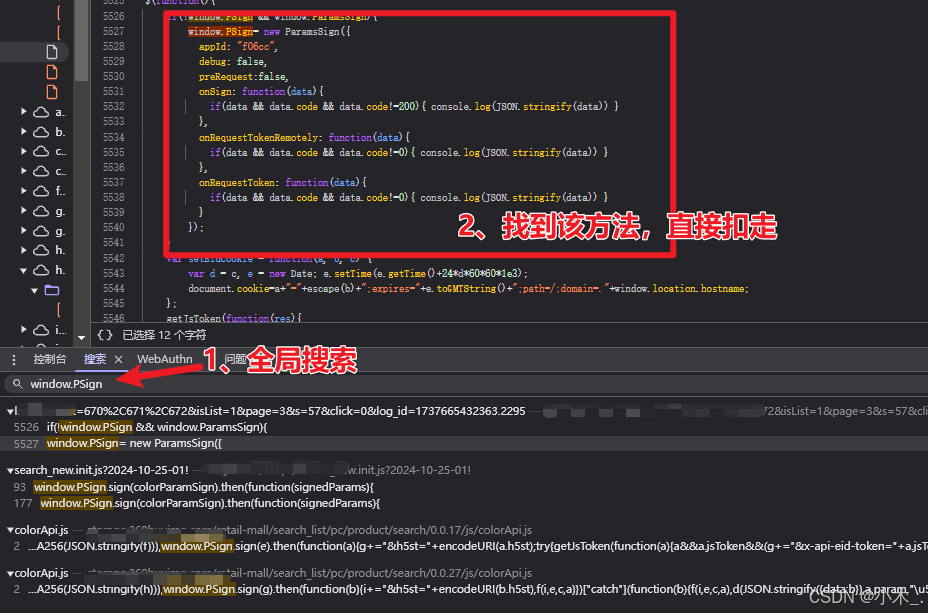

6、我们全局搜索一下,找到后,直接复制拿走,这个不用多说

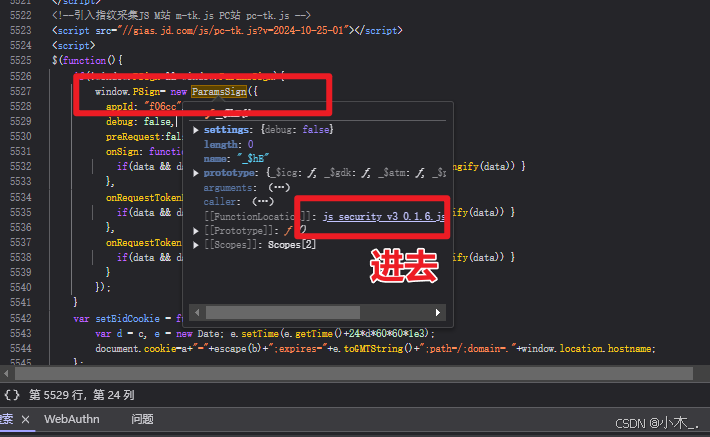

7、我们还缺少【ParamsSign】方法,直接进去看,看看在什么地方

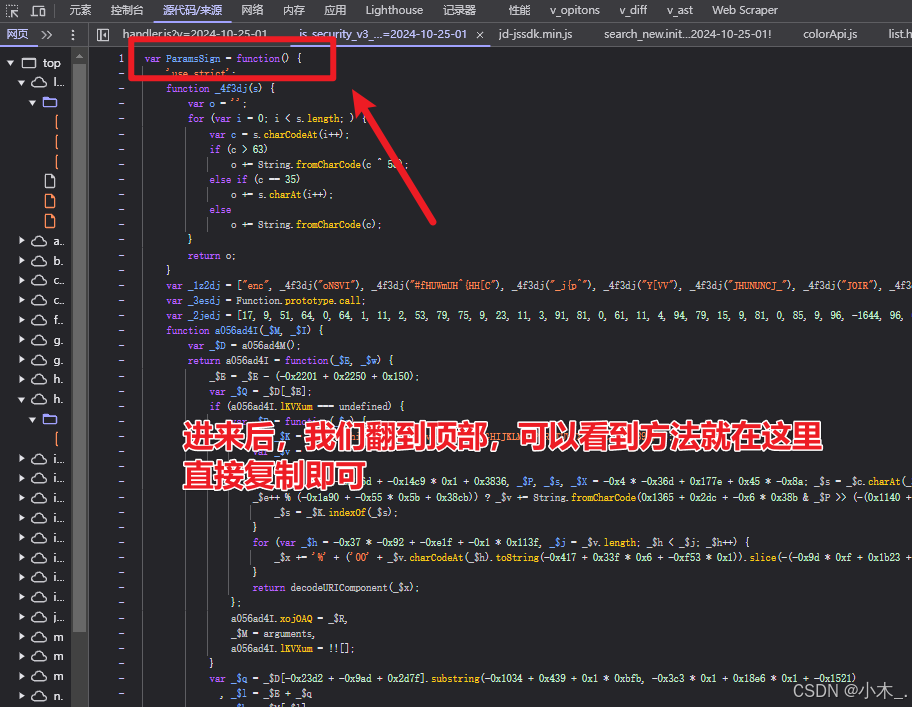

8、进来后,我们直接翻到顶部查看,黑了个黑,方法就在这里,直接复制拿走,好了,我们需要的方法都有了

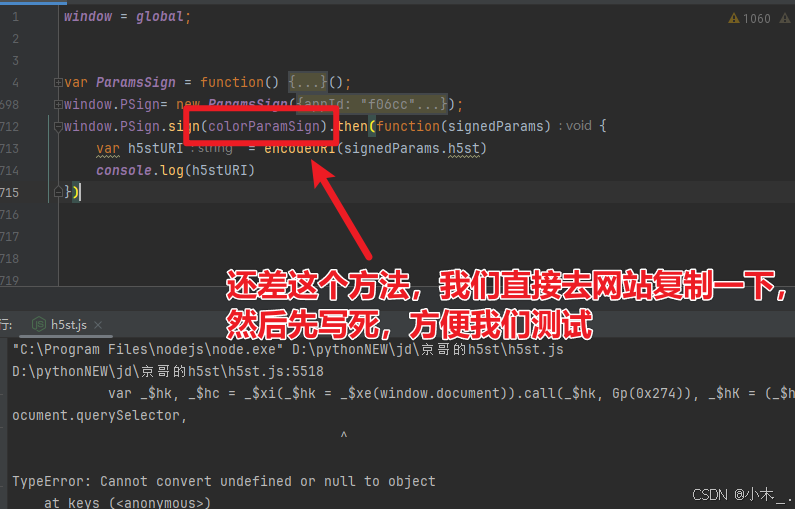

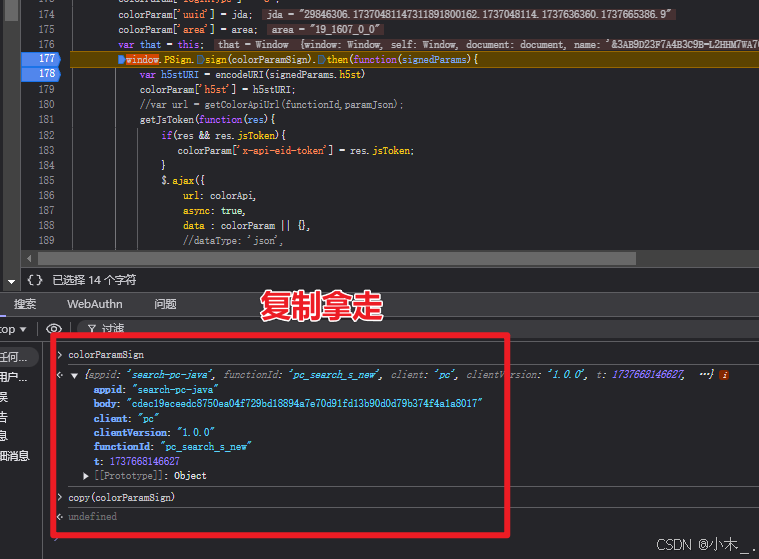

9、还差一个,差这个方法,我们直接去网站复制,然后先写固定,方便我们后面的测试

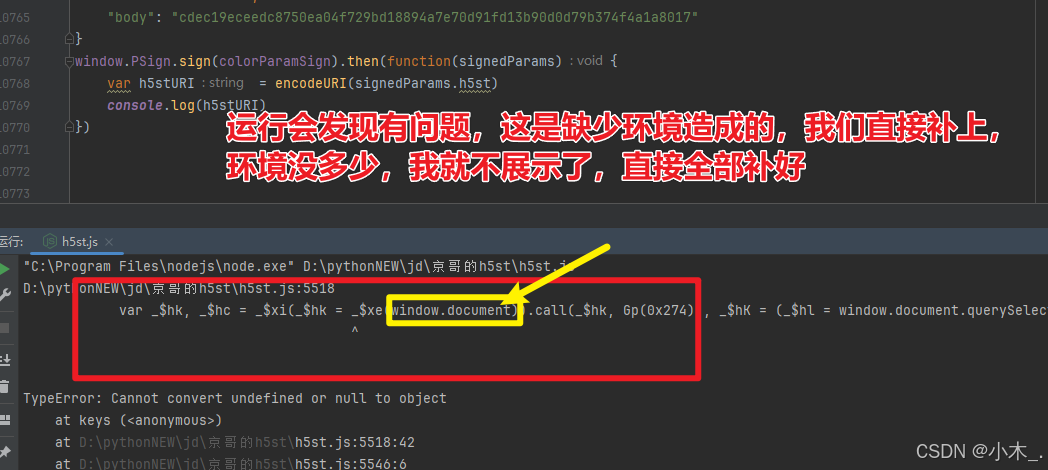

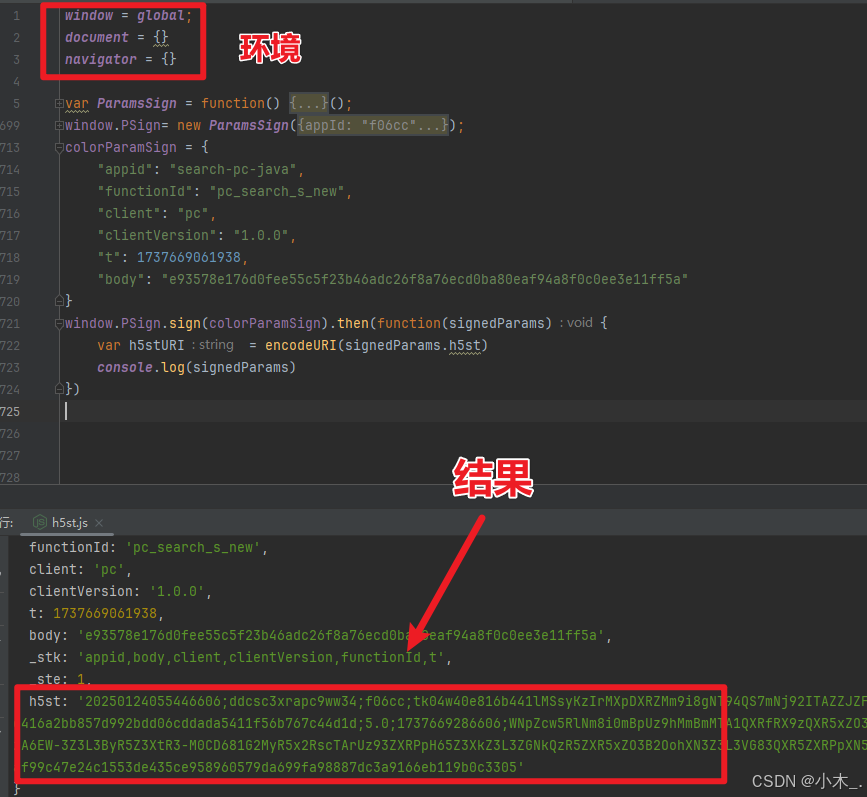

10、我们再次运行后,发现他缺少环境,我们直接补上即可,这个站点环境很少,瞎怼都能成功

11、好了,我直接补完了,直接展示结果,没什么难度

13、接下来测试一下,我们用python模拟一下请求,没什么难度

14、这个h5st可以用到多个接口里,他们用的都是同一个加密方法,所以...,你懂就行。

提示:这个h5st的的长度会根据环境的不同而改变,环境不同,则h5st的长度也不同,这个大家要注意,我当时就以为长度是固定的,是环境有问题,结果我补了很多很多环境,后来才发现,h5st的长度不上固定的,环境不同长度不同,只要加密方法是对的就行

难度不大,大家用的时候多注意一下,别过头了,仅供学习啊!!

更多推荐

已为社区贡献7条内容

已为社区贡献7条内容

所有评论(0)